De online e-maildienst van Google, Gmail, heeft een beveiligingslek waarmee een aanvaller berichtenfilters in andermans Gmail-account aan zou kunnen maken.

De kwetsbaarheid maakt gebruik van het feit dat Gmail gegevens met de servers van Google uitwisselt wanneer een filter in de webmail wordt aangemaakt. De uitwisseling met de servers bevat een groot aantal variabelen, waarvan twee het doelwit van de aanvaller zijn. De eerste van die twee, een sessie-sleutel, kan vrij eenvoudig verkregen worden door een cookie te stelen van een in Gmail ingelogde gebruiker. De andere variabele, een unieke identifier die is gekoppeld aan de gebruikersnaam, is lastiger te achterhalen, maar kan opgevangen worden door het internetverkeer van het beoogde slachtoffer af te luisteren.

De kwetsbaarheid maakt gebruik van het feit dat Gmail gegevens met de servers van Google uitwisselt wanneer een filter in de webmail wordt aangemaakt. De uitwisseling met de servers bevat een groot aantal variabelen, waarvan twee het doelwit van de aanvaller zijn. De eerste van die twee, een sessie-sleutel, kan vrij eenvoudig verkregen worden door een cookie te stelen van een in Gmail ingelogde gebruiker. De andere variabele, een unieke identifier die is gekoppeld aan de gebruikersnaam, is lastiger te achterhalen, maar kan opgevangen worden door het internetverkeer van het beoogde slachtoffer af te luisteren.

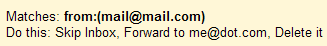

Wie deze beide variabelen in handen heeft, kan een url richting de Gmail-servers versturen met het verzoek een filter in het Gmail-account van het slachtoffer aan te maken. Zonder medeweten van de 'ontvangende partij' kan zo elk willekeurig filter worden aangemaakt, waardoor bijvoorbeeld e-mail kan worden doorgestuurd of verwijderd. In een proof-of-concept wordt deze kwetsbaarheid misbruikt om alle e-mail van een specifiek e-mailadres te forwarden naar de aanvaller en vervolgens te verwijderen uit de Gmail-inbox. De originele ontvanger ziet de berichten nooit en de aanvaller krijgt de beschikking over de e-mailtjes.

In een praktijkvoorbeeld werd de kwetsbaarheid gebruikt om de berichten van domeinregistreerder Godaddy om te leiden. Eigenaren van domeinen die bij Godaddy waren geregistreerd, raakten deze kwijt doordat aanvallers de e-mails gericht aan support@godaddy.com naar zichzelf doorstuurden en deze vervolgens uit de inbox van de registreerder verwijderen. Door daarna Godaddy inloggegevens naar het bij hen geregistreerde e-mailadres te laten sturen, verkregen de aanvallers alle benodigde gegevens om domeinen te stelen.

Een eenvoudige oplossing voor Google zou liggen in het veranderen van de levensduur van de sessie-sleutel. Door deze niet per sessie, maar per gegevensuitwisseling met de Gmail-servers te laten verlopen, zou het stelen van de cookie met de variabele niet langer werken. Tot die tijd wordt aangeraden regelmatig te controleren of er geen onbekende filters in een Gmail-account opduiken. Vooralsnog heeft Google zelf geen commentaar op het bericht geleverd.

Een eenvoudige oplossing voor Google zou liggen in het veranderen van de levensduur van de sessie-sleutel. Door deze niet per sessie, maar per gegevensuitwisseling met de Gmail-servers te laten verlopen, zou het stelen van de cookie met de variabele niet langer werken. Tot die tijd wordt aangeraden regelmatig te controleren of er geen onbekende filters in een Gmail-account opduiken. Vooralsnog heeft Google zelf geen commentaar op het bericht geleverd.

/i/1253010388.png?f=fpa)

/i/1249379525.png?f=fpa)

/i/1212776711.png?f=fpa)

:strip_exif()/i/1129388539.gif?f=fpa)