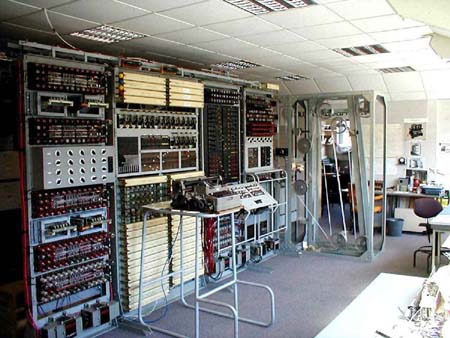

De poging om met een gedistribueerd computerproject drie Enigma-codeberichten uit de Tweede Wereldoorlog te kraken, heeft inmiddels een tweede succes opgeleverd. De drie berichten werden in 1942 door de Britse geheime dienst opgevangen. De Enigma was een destijds uiterst geavanceerde codeermachine, waarvan de codes onkraakbaar werden geacht. De Britse geheime dienst was er echter in geslaagd in het diepste geheim 's werelds eerste elektronische computer, de Colossus, te bouwen, waarmee de codes middels brute force konden worden gekraakt. Aangezien de Duitsers kort daarvoor een complexere versie van de Enigma in gebruik hadden genomen konden de bewuste berichten destijds nog niet worden ontcijferd.

In 1995 ontdekte amateurhistoricus Ralph Erskine ze, en publiceerde ze in een cryptografietijdschrift met de uitnodiging de code alsnog te kraken. Stephen Krah, een Duitse cryptografie-enthousiast, schreef een programma dat het mogelijk maakte een groot aantal computers te gebruiken om gezamenlijk het probleem op te lossen. Het project kreeg de naam M4, genaamd naar de M4 Enigma, de machine die was gebruikt om de berichten te versleutelen. Duizenden mensen installeerden het programma op hun computer, en op 20 februari werd het eerste bericht ontcijferd. Het bleek te gaan om een niet erg wereldschokkend statusrapport van een U-boot, die net een gevecht met een geallieerd schip achter de rug had. Het thans ontcijferde bericht was eveneens een statusrapport van een onderzeeboot en luidt als volgt:

In 1995 ontdekte amateurhistoricus Ralph Erskine ze, en publiceerde ze in een cryptografietijdschrift met de uitnodiging de code alsnog te kraken. Stephen Krah, een Duitse cryptografie-enthousiast, schreef een programma dat het mogelijk maakte een groot aantal computers te gebruiken om gezamenlijk het probleem op te lossen. Het project kreeg de naam M4, genaamd naar de M4 Enigma, de machine die was gebruikt om de berichten te versleutelen. Duizenden mensen installeerden het programma op hun computer, en op 20 februari werd het eerste bericht ontcijferd. Het bleek te gaan om een niet erg wereldschokkend statusrapport van een U-boot, die net een gevecht met een geallieerd schip achter de rug had. Het thans ontcijferde bericht was eveneens een statusrapport van een onderzeeboot en luidt als volgt:

Niets gevonden op koers van konvooi 55°, ga naar bevolen vierkant. Positie marinevierkant AJ 3995, wind ZO 3, zee toestand 3, 10/10 bewolkt, luchtdruk 1028mb stijgend, mist, zicht 1 zeemijl.

Het project zal zich nu geheel richten op het laatste bericht, dat overigens als eerste werd verzonden. Bij eerdere pogingen het te ontcijferen zijn reeds alle mogelijke combinaties van Enigma's met drie rotors uitgeprobeerd, maar nog niet die van machines met vier stuks. Wie hierbij een handje wil helpen kan hier het programma dowloaden.

:strip_exif()/i/2000637024.jpeg?f=fpa)

/i/1273846871.png?f=fpa)