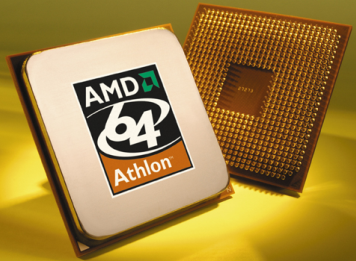

Met SP2 voor Windows XP introduceert Microsoft een veiligheidsfunctie, Data Execution Prevention (DEP), waarmee voorkomen wordt dat bepaalde gevaarlijke code uitgevoerd wordt. De DEP-technologie wordt met Service Pack 2 vooralsnog echter alleen in AMD-processors ondersteund en dit bedrijf grijpt deze kans dan ook met beide handen aan om zijn chips aan te prijzen omwille van hun veiligheid. Dankzij de implementatie van de NX-bit (No Execute) zijn de Athlon 64's, Sempron's met de K8-core en Opteron's immers voorzien van deze DEP-technologie. De Itanium is voorlopig Intels enige chip die van een dergelijk veiligheidssysteem voorzien is, hoewel het bedrijf van plan is DEP in het volledige processorgamma te gaan verwerken onder de naam XD (Execute Disable). De belangrijkste functie van DEP is het voorkomen van buffer overflows door onderscheid te maken tussen code en data.