Beveiligingsonderzoekers hebben een manier gevonden om data uit air-gappednetwerken te exfiltreren door de radiofrequenties van SATA-kabels af te luisteren. De aanval, SATAn, kan ongeveer een bit aan data per seconde aflezen, ook uit systemen zonder rootrechten en uit vm's.

Het onderzoek werd uitgevoerd door wetenschappers van de Ben Gurion-universiteit in Negev in Israël. De onderzoekers noemen hun bevindingen SATAn. In de paper krijgen de onderzoekers het voor elkaar om een computer binnen een air-gappednetwerk zo te manipuleren dat die data uitzendt die vervolgens via de SATA-kabel kan worden uitgezonden. In de praktijk zal de aanvalsmethode lastig uit te buiten zijn. Dat komt mede omdat de onderzoekers de slachtoffer-pc zelf moesten manipuleren om data te verzenden.

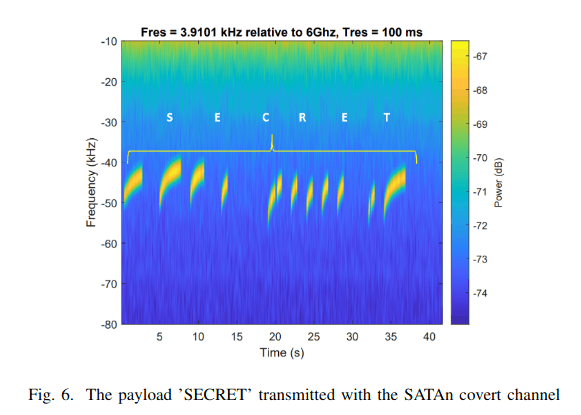

Voor het onderzoek infiltreerden de wetenschappers een Ubuntu-pc met zelfgemaakte malware. Ze gaan er bij een set-up van uit dat een aanvaller fysieke toegang kan krijgen tot een systeem. De desktops moeten voor een succesvolle aanval gebruikmaken van minimaal een SATA III-kabel, die een bandbreedte van 6Gb/s heeft. De kabels zenden een elektromagnetisch signaal uit op een breedte tussen 5,9995 GHz en 5,9996 GHz. De malware die de onderzoekers op de pc van het doelwit zetten, gebruikt een algoritme om informatie om te zetten naar een signaal dat vervolgens bij een ontvanger binnenkomt. De onderzoekers kregen het voor elkaar om het woord 'secret' te verzenden en op een laptop met daarin een RF-ontvanger uit te lezen en te decoderen. Volgens de makers zou het technisch ook mogelijk moeten zijn om behalve read- ook write-signalen naar een pc te sturen, maar dat heeft twee nadelen. Ten eerste is het signaal dan veel zwakker, duurt het verzenden van informatie veel langer en ontstaat er soms ruis in het signaal. Ten tweede hebben schrijfoperaties meer permissies nodig op de pc van een doelwit.

De hack is uit te voeren op systemen waarbij een slachtoffer alleen gebruikersrechten heeft. Ook is het mogelijk de aanval uit te voeren vanuit een virtuele machine, al waarschuwen de onderzoekers dat de overdrachtssnelheid ernstig achteruitgaat.

Het onderzoek werd uitgevoerd door een team dat onder leiding staat van Mordechai Guri. Hij heeft in het verleden tientallen onderzoeken uitgevoerd naar air-gappedmalware en -data-exfiltratie. Die volgen allemaal ongeveer hetzelfde stramien, maar verschillen in de manier waarop de data wordt afgeluisterd. Soms gebeurt dat via het geluid van harddisks of ventilatoren, andere keren door de lampjes op routers of de hitte van cpu's te manipuleren. Tweakers schreef vorig jaar een artikel over Guri en zijn methodes.

Opvallend aan het SATAn-onderzoek is dat de onderzoekers alleen maar beschrijven hoe ze zelfverzonden informatie kunnen aflezen. In sommige andere onderzoeken van Guri werd er specifiek gekeken naar hoe bijvoorbeeld wachtwoorden of andere informatie kon worden afgelezen uit secure enclaves, maar dat gebeurt hier niet.

SATAn kent ook nog wat andere beperkingen. Zo kan de laptop met de radio-ontvanger niet te ver van de geïnfecteerde laptop af staan omdat er dan te veel ruis op de lijn ontstaat. De onderzoekers spreken over maximaal 1,2 meter. Hoe verder de laptop binnen die afstand verwijderd is, hoe slechter het signaal wordt. Ook zou extensief gebruik van pc-hardware invloed kunnen hebben op het signaal dat kan worden afgelezen.

:strip_icc():strip_exif()/i/2004873192.jpeg?f=fpa_thumb)

:strip_exif()/i/2007550280.jpeg?f=fpa)

:strip_exif()/i/2004864072.jpeg?f=fpa)

:strip_exif()/i/2005262638.jpeg?f=fpa)

/i/1234100910.png?f=fpa)

:strip_exif()/i/2003110990.jpeg?f=fpa)

/i/1331546214.png?f=fpa)

:strip_exif()/i/1303128799.gif?f=fpa)

:strip_exif()/i/1190548119.jpg?f=fpa)

/i/1262943309.png?f=fpa)