Google gaat gefaseerd doorvoeren dat Chrome geen mixed content downloads meer accepteert. Dit zijn downloads die de gebruiker start vanaf een https-site, maar die zelf niet via een versleutelde verbinding verlopen.

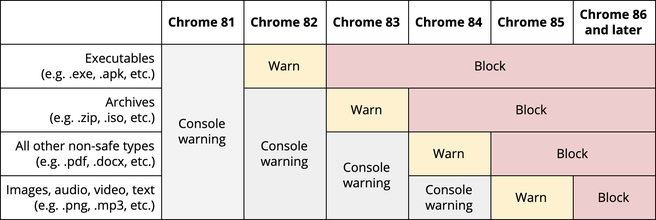

Google blokkeert dergelijke downloads, omdat gebruikers geen weet zouden hebben van de risico's voor privacy en beveiliging. Chrome geeft immers nog geen melding bij het binnenhalen via een http-verbinding vanaf een site die zelf wel via https wordt geopend. Vanaf Chrome 82, die in juni verschijnt, begint het bedrijf met dit soort waarschuwingen. De browser start met de notificaties bij downloaden van risicovolle bestanden zoals executables.

Vanaf Chrome 83 blokkeert de browser het binnenhalen van dit soort bestanden via http dan volledig. Bij Chrome 84 en 85, die achtereenvolgens in augustus en september uitkomen, voorkomt Google dat Chrome zo nog respectievelijk archiefbestanden en documenten kan downloaden. En bij de komst van Chrome 86, gepland voor oktober, accepteert de browser het binnenhalen van mixed content helemaal niet meer.

Het gaat bij voorgenoemde updates om de desktopreleases. De Chrome-versies voor Android en iOS volgen telkens een release later en daar begint Google dus in Chrome 83 met waarschuwen. Volgens het bedrijf zijn mobiele gebruikers al beter beschermd tegen malware en kunnen ontwikkelaars door de latere release zich op tijd voorbereiden.

/i/2002191883.png?f=fpa)

/i/1369161125.png?f=fpa)

/i/1316504693.png?f=fpa)

/i/2002832222.png?f=fpa)

/i/1300877312.png?f=fpa)