Android-telefoons met een zwakke biometrische ontgrendeling gaan na vier uur zonder ontgrendelen vragen om een pin of wachtwoord. Toestellen met een sterke beveiliging vragen dat pas na 72 uur. Dat heeft Google bekendgemaakt.

Google berekent de kans dat een aanvaller het toestel binnenkomt door biometrische authenticatie en als die kans groter is dan zeven procent, dan classificeert Android het als zwakke methode van ontgrendeling, zegt Google. Vervolgens kunnen gebruikers de ontgrendeling niet gebruiken binnen apps die gebruikmaken van de nieuwe BiometricPrompt-api en moeten ze vaker hun pin of wachtwoord invoeren.

Hoewel de zoekgigant niet zegt om welke vormen het gaat, lijkt het erop dat ontgrendeling met stem en gezicht eronder valt. Vooral gezichtsherkenning via de frontcamera staat sinds het afgelopen jaar centraler bij fabrikanten van Android-smartphones.

Als de telefoon met zwakke authenticatie vier uur niet ontgrendeld is geweest, vraagt hij om een pin of wachtwoord bij het ontgrendelen. Dat zal bij veel gebruikers bijvoorbeeld na een nacht slapen zijn. Bij sterke authenticatie is dat 72 uur, waardoor dat in de praktijk zelden tot nooit voorkomt.

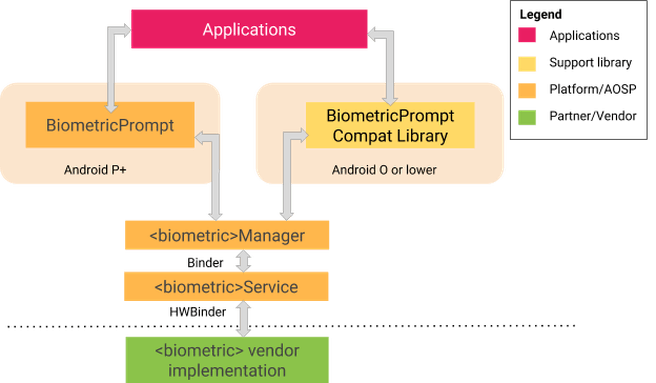

Google zet in Android P de BiometricPrompt-api, waarmee ontwikkelaars ervan verzekerd zijn dat gebruikers hun app kunnen beveiligen met een sterke methode van biometrische authenticatie, zoals een capacitieve vingerafdrukscanner. De regels zijn geen grote afwijking van de huidige praktijk; zo geeft Android nu al aan bij het instellen van gezichtsontgrendeling dat het niet de veiligste methode is en dat het niet in gebruik kan zijn voor betalingen. Biometrische ontgrendeling was een van de onderwerpen in de donderdag verschenen aflevering van de Tweakers Podcast.

:strip_exif()/i/2001719187.jpeg?f=fpa)

/i/1357300660.png?f=fpa)

:strip_exif()/i/2000735172.jpeg?f=fpa)

:strip_exif()/i/2000774363.jpeg?f=fpa)

:strip_exif()/i/2000583967.jpeg?f=fpa)