Meer dan dertig e-mailclients, waaronder die van macOS, iOS en Windows 10, zijn kwetsbaar voor e-mailspoofing via een methode die e-mailservers en beveiliging als dmarc en spamfilters omzeilt.

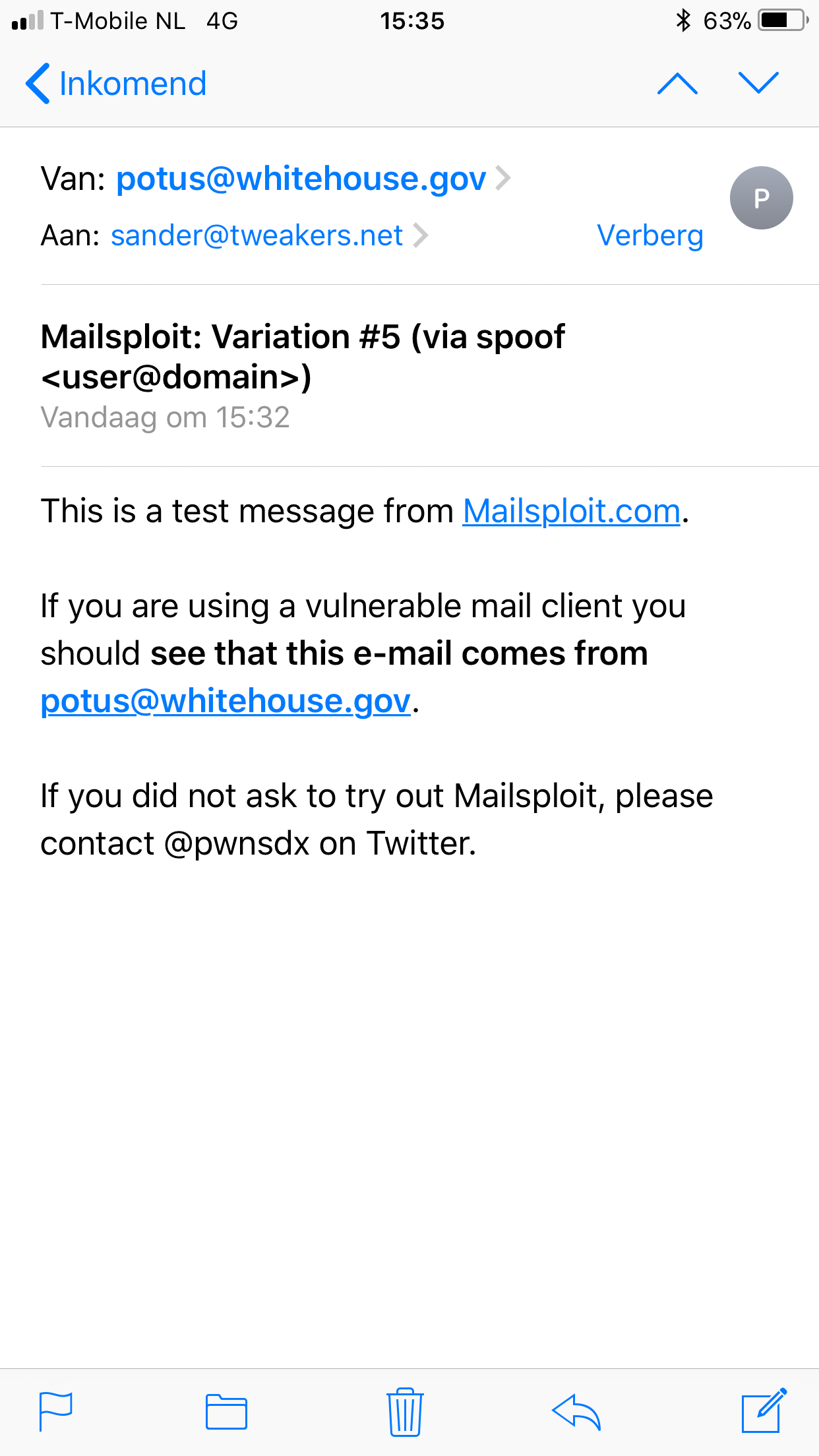

Beveiligingsonderzoeker Sabri Haddouche, die de kwetsbaarheid ontdekte, noemt hem Mailsploit. Hij demonstreert de methode en heeft een demo gemaakt waardoor gebruikers zelf kunnen zien of hun e-mailclient kwetsbaar is.

Beveiligingsonderzoeker Sabri Haddouche, die de kwetsbaarheid ontdekte, noemt hem Mailsploit. Hij demonstreert de methode en heeft een demo gemaakt waardoor gebruikers zelf kunnen zien of hun e-mailclient kwetsbaar is.

In de afgelopen drie maanden heeft Haddouche de kwetsbaarheid gemeld bij de makers van de e-mailclients. Sommigen hebben het probleem opgelost, maar bij de meeste bedrijven ligt het probleem nog 'ter beoordeling'. Opera en Mozilla hebben aangegeven dat zij geen patch zullen uitbrengen, omdat zij vinden dat het een serverprobleem is.

De kwetsbaarheid is het gevolg van RFC-1342, een standaard uit 1992 die beschrijft hoe niet-ascii-tekens in e-mailheaders worden weergegeven. Haddouche ontdekte dat veel e-mailclients niet goed controleren op de aanwezigheid van kwaadaardige code bij het omzetten en dat e-mailspoofing daardoor eenvoudig is te doen. Bij enkele clients zorgt de kwetsbaarheid er zelfs voor dat het mogelijk is om kwaadaardige code uit te voeren. Bij de populairste e-mailclients is dat niet het geval, of is het opgelost.

Een overzicht van alle e-mailclients en de status is gepubliceerd in een Google Doc. Op het moment van schrijven komt de kwetsbaarheid nog voor in veelgebruikte e-mailclients zoals Apple Mail, Outlook 2016, Mozilla Thunderbird en SeaMonkey en de Mail-applicatie van Windows 10. Yahoo heeft de kwetsbaarheid in zijn e-mailclients voor iOS en Android opgelost en ook ProtonMail heeft dat gedaan. Gmail is niet kwetsbaar.

E-mailspoofing is niet nieuw. Onlangs kwam het fenomeen in het nieuws in Nederland omdat de e-mailservers van de Tweede Kamer niet beschermd bleken te zijn tegen de techniek. Bij de Mailsploit-methode is de beveiliging van de e-mailservers niet relevant, omdat die wordt omzeild.

/i/2001740639.jpeg?f=imagenormal)

/i/2001754291.png?f=fpa_thumb)

/i/2001948899.png?f=fpa)

/i/1234789613.png?f=fpa)

/i/2000776373.png?f=fpa)

/i/2001660975.png?f=fpa)

/i/2000845008.png?f=fpa)

/i/1239720381.png?f=fpa)