Gebruikers van Android, iOS en Safari op OS X zijn kwetsbaar voor een nieuw gevonden bug in ssl-implementaties. Het gaat om een backdoor die door de Amerikaanse overheid is ingebouwd en kan worden misbruikt. Een aanvaller kan een lager niveau van encryptie afdwingen.

In de jaren negentig verbood de Amerikaanse regering bedrijven nog om buiten de Verenigde Staten sterke encryptie aan te bieden. Daardoor mochten rsa-encryptiesleutels in het buitenland bijvoorbeeld niet meer dan 512bit zijn, zodat de Amerikaanse geheime diensten de communicatie relatief eenvoudig konden kraken. Inmiddels is dat al jaren niet meer zo, maar de backdoor blijkt nog steeds te misbruiken, ontdekten onderzoekers van het Franse onderzoeksinstituut Inria en Microsoft Research.

Ondersteuning voor het lagere niveau van beveiliging blijkt nog steeds aanwezig te zijn in de ssl-stack van Chrome op Android. Ook iOS-telefoons zijn kwetsbaar, evenals Safari op OS X. Ook BlackBerry 10 zou kwetsbaar zijn, evenals sommige versies van Internet Explorer op Windows Phone. De desktopversie van Chrome is niet kwetsbaar, evenals Firefox en Internet Explorer.

De kwetsbaarheid blijkt al jaren aanwezig te zijn, maar bleef jaren onderbelicht. Bij het maken van een ssl-verbinding wordt vanuit de kwetsbare browsers niet actief om dit lagere niveau van beveiliging gevraagd, maar een server kan er wel om vragen. Een aanvaller zou zich daarbij voor kunnen doen als een server en de lagere graad van beveiliging forceren. In dat geval wordt de sleutel van slechts 512bit zonder waarschuwing geaccepteerd.

Rsa-sleutels van 512bit zijn relatief eenvoudig te kraken: volgens cryptograaf Matthew Green van de Johns Hopkins University kan een aanvaller daarvoor bijvoorbeeld de EC2-dienst van Amazon gebruiken. Om één certificaat te kraken is circa honderd dollar en 7,5 uur aan tijd nodig. Hoewel dan pas één certificaat is gekraakt, wordt hetzelfde certificaat door een website in de praktijk vaak aan meerdere bezoekers geserveerd. Standaard maakt Apache bijvoorbeeld een nieuw certificaat aan bij het opstarten van de server, dat aan alle bezoekers wordt geserveerd.

Een aanvaller zou dan wel nog een man in the middle-aanval moeten kunnen uitvoeren voordat hij het beveiligingsprobleem kan misbruiken. Daarvoor moet hij controle over de verbinding van een slachtoffer hebben, bijvoorbeeld door een vervalste wifi-hotspot op te zetten. Ook moeten websites ondersteuning hebben voor de 512bit-rsa-sleutels; uit een scan van de Universiteit van Michigan blijkt dat meer dan een derde van de websites dat heeft. Daaronder waren onder meer de websites van de FBI en het Witte Huis, die inmiddels zijn gepatcht. De website van de NSA is nog steeds vatbaar voor de aanval.

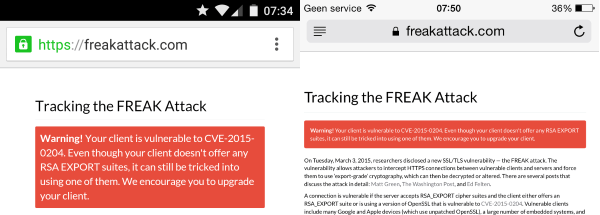

Gebruikers kunnen op de website FreakAttack.com zien of hun apparaat vatbaar is voor de aanval. De bug is aanwezig in SecureTransport van Apple en OpenSSL, dat in Android wordt gebruikt. Apple heeft al aangegeven volgende week een update te willen uitrollen. OpenSSL is al gepatcht. De bèta van Chrome voor Android heeft al een patch aan boord.

Privacy-activisten stellen dat de bug een voorbeeld is van hoe een overheidsbackdoor gebruikers onveiliger kan maken. Ze pleiten al langer tegen dergelijke backdoors. "We zien dat dit soort problemen uiteindelijk alle gebruikers treffen", zegt privacy-activist Cristopher Soghoian van de American Civil Liberties Union tegenover The Washington Post.

Vorig jaar kwamen veel ernstige beveiligingsproblemen in ssl en ssl-implementaties aan het licht. Daaronder was HeartBleed, waarmee aanvallers het interne geheugen van een server met OpenSSL konden uitlezen. Ook vonden onderzoekers van Google een kwetsbaarheid in ssl 3.0, waardoor met javascript bijvoorbeeld cookies konden worden onderschept.

/i/2000581470.png?f=fpa)

/i/1375792693.png?f=fpa)

:strip_exif()/i/1315901421.gif?f=fpa)

:strip_exif()/i/1134409850.gif?f=fpa)

/i/1357300660.png?f=fpa)

:strip_exif()/i/1294081930.gif?f=fpa)

/i/1289644242.png?f=fpa)

:strip_exif()/i/1301907819.gif?f=fpa)

/i/1406024793.png?f=fpa)

/i/1296661028.png?f=fpa)

/i/2000588512.png?f=fpa)

:strip_exif()/i/1298563907.gif?f=fpa)

/i/2000551152.png?f=fpa)

:strip_exif()/i/1339585900.gif?f=fpa)

:strip_exif()/i/1402129123.jpeg?f=fpa)

:strip_exif()/i/1308816137.gif?f=fpa)

/i/1277037256.png?f=fpa)

:strip_exif()/i/1201551272.gif?f=fpa)

/i/1304081064.png?f=fpa)

:strip_exif()/i/1297759428.gif?f=fpa)