Een onderzoeker heeft een manier gevonden om http strict transport security, een methode om het afluisteren van internetverbindingen te voorkomen, in te zetten om gebruikers te volgen op internet. Die methode werkt ook als iemand de incognitomodus gebruikt.

Websites kunnen dankzij hsts door middel van een http-header laten weten dat ze in het vervolg alleen nog maar via https mogen worden bezocht. Zelfs als de verbinding van een gebruiker daarna wordt onderschept, is de gebruiker op websites met hsts in principe veilig, omdat de browser weet dat die sites enkel bezoek over https toelaten. Daarnaast bevatten Chrome en Firefox een lijst met veelgebruikte websites, zoals PayPal en Google, die sowieso enkel over https mogen worden bezocht.

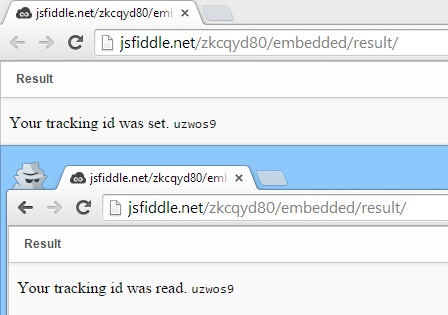

Deze functionaliteit kan echter worden misbruikt om gebruikers te volgen, ontdekte onderzoeker Sam Greenhalgh. Een hsts-header bestaat uit één bit, die aan of uit kan worden gezet. Door 32 verschillende url's te gebruiken kan echter een string van 32 bits worden gemaakt die per gebruiker verschillend is. Daarmee kan voor meer dan 4 miljard gebruikers een unieke string worden aangemaakt, meldt Ars Technica. Greenhalgh heeft een proof-of-concept gemaakt om zijn claims kracht bij te zetten.

Hsts-headers worden niet behandeld als cookies, waardoor het mogelijk is om een gebruiker die in de incognitomodus surft te identificeren, al moet hij daarvoor wel minimaal één keer de bewuste website in de 'normale' modus hebben bezocht.

In Firefox 34 is de omgang met hsts-headers aangepast, waardoor het probleem niet meer is te misbruiken; in incognitomodus kunnen gebruikers niet meer worden geïdentificeerd. In Chrome en Opera werkt de methode van Greenhalgh nog wel, al worden de headers daarbij gewist als de gebruiker zijn cookies verwijdert. In de Safari-browser op de iPad en iPhone kan dat echter niet, waardoor die browser het kwetsbaarst is voor het beveiligingsprobleem.

Volgens Greenhalgh is er nog geen bewijs dat de methode wordt misbruikt om gebruikers te volgen, maar dat wil niet zeggen dat het ook niet gebeurt. Feit is dat het al jaren bekend is dat hsts-headers in incognitomodus niet anders worden behandeld, al was er nog geen werkende proof-of-concept waarmee gebruikers kunnen worden gevolgd.

/i/1318419301.png?f=fpa)

/i/1361884110.png?f=fpa)

/i/1305893812.png?f=fpa)

/i/1260865964.png?f=fpa)

/i/1378399840.png?f=fpa)

/i/1316504693.png?f=fpa)