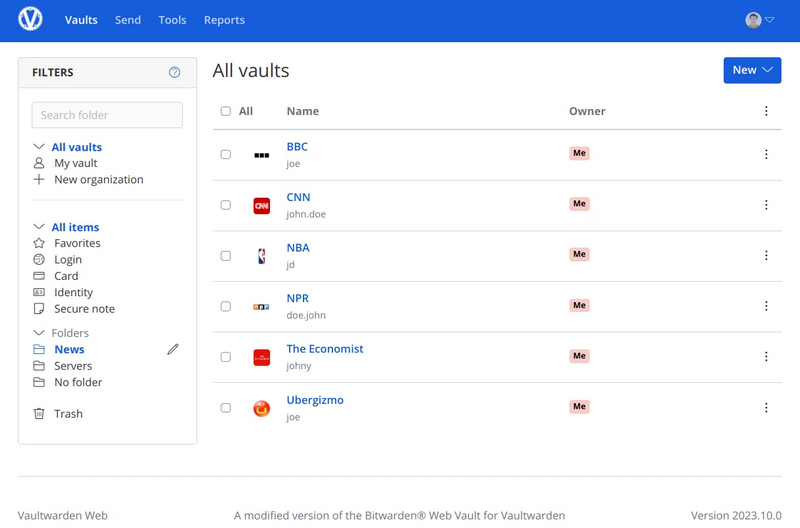

Bitwarden is een wachtwoordmanager die regelmatig op Tweakers voorbijkomt. Het is opensource en heeft ook de mogelijkheid om het op een eigen server te draaien. Ontwikkelaar Daniel García heeft een onofficiële in Rust ontwikkelde implementatie van Bitwarden gemaakt, in eerste instantie onder de naam Bitwarden_rs maar sinds een paar jaar als Vaultwarden. Het gaat alleen om de serverkant van de wachtwoordmanager; voor de clients kan de officiële software van Bitwarden worden gebruikt. Vaultwarden is lichter in gebruik en heeft ook functionaliteit waarvoor bij Bitwarden moet worden betaald, waaronder het gebruik van organisaties. Versie 1.32.3 van Vaultwarden is uitgekomen en hier zijn de volgende veranderingen en verbeteringen in aangebracht:

Bitwarden is een wachtwoordmanager die regelmatig op Tweakers voorbijkomt. Het is opensource en heeft ook de mogelijkheid om het op een eigen server te draaien. Ontwikkelaar Daniel García heeft een onofficiële in Rust ontwikkelde implementatie van Bitwarden gemaakt, in eerste instantie onder de naam Bitwarden_rs maar sinds een paar jaar als Vaultwarden. Het gaat alleen om de serverkant van de wachtwoordmanager; voor de clients kan de officiële software van Bitwarden worden gebruikt. Vaultwarden is lichter in gebruik en heeft ook functionaliteit waarvoor bij Bitwarden moet worden betaald, waaronder het gebruik van organisaties. Versie 1.32.3 van Vaultwarden is uitgekomen en hier zijn de volgende veranderingen en verbeteringen in aangebracht:

Notable changesWhat's Changed

- Email template for org invites was updated again. The URL got HTML Encoded which resulted in a sometimes non-working URL (#5100)

- Fixed SMTP issues with some providers which send erroneous response to

QUITmessages (Like QQ)- Fixed a long standing collection management issue where collections were not able to be managed via the Password Manager overview

- Fix iOS sync by converting field types to int in #5081

- Fix field type to actually be hidden in #5082

- Fix org invite url being html encoded in #5100

- Update Rust to 1.82.0 in #5099

- Fix collection management and match some json output in #5095

- Add

extension-refreshfeature flag in #5106- Hide user name on invite status in #5110

- Add documentation for the

extension-refreshfeature flag in #5112- Update crates and fix Mail issue in #5125

:strip_exif()/i/2006874108.png?f=thumbmedium)