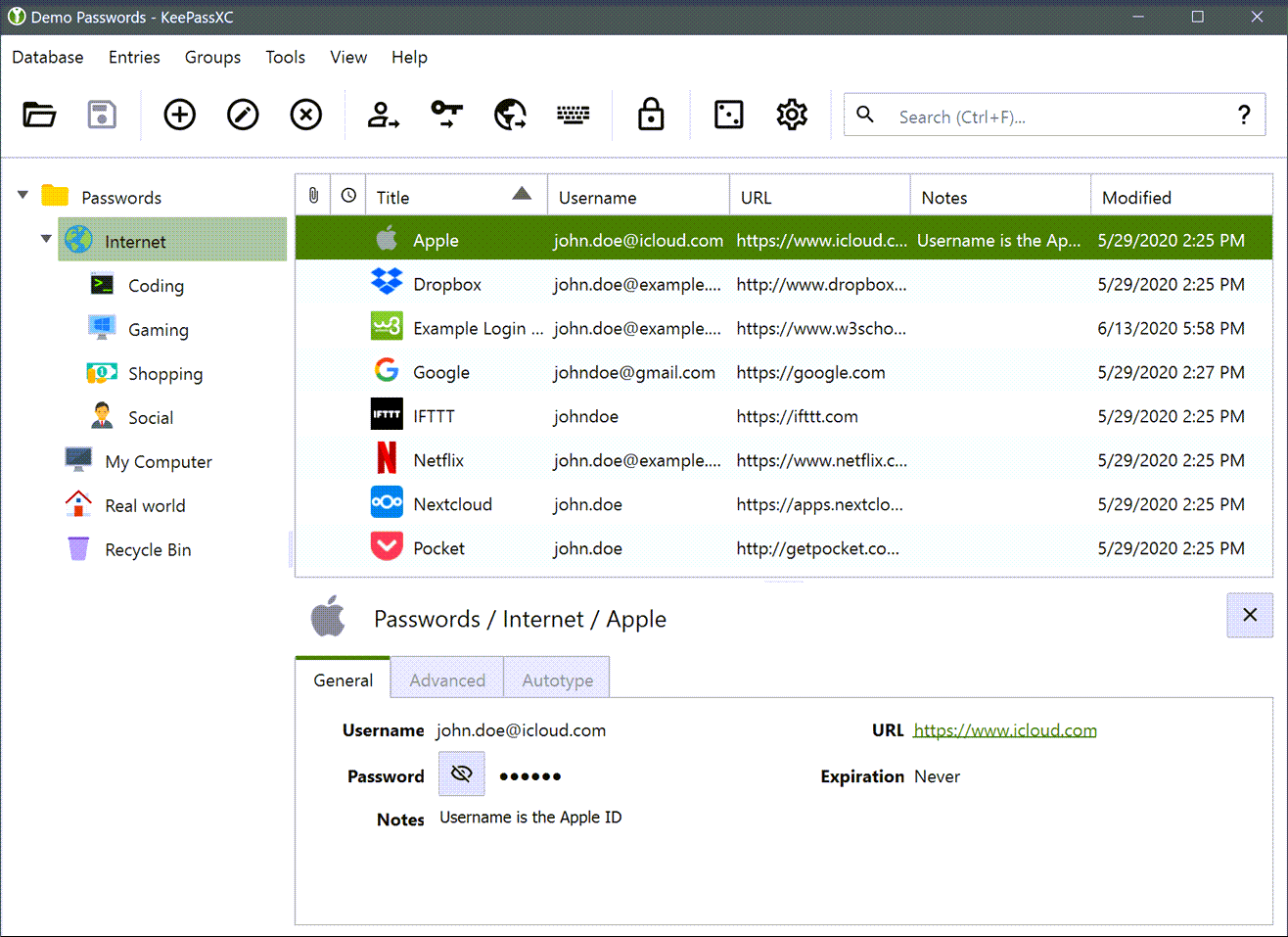

Versie 2.7.6 van de opensourcewachtwoordmanager KeePassXC is uitgekomen. Het programma is een afgeleide van KeePass Password Safe en wordt ontwikkeld in C++ met Qt voor het grafische deel waarmee het op Linux, macOS en Windows een passend uiterlijk biedt. Met KeePassXC kunnen accounts worden opgeslagen met alle bijbehorende gegevens, zoals gebruikersnaam, wachtwoord en URL. Alle gegevens worden veilig in een met aes, twofish of ChaCha20 versleutelde database opgeslagen. Verder kan het programma automatisch wachtwoorden genereren en lijsten im- en exporteren. Meer informatie is te vinden op deze pagina. De changelog voor deze uitgave ziet er als volgt uit:

Versie 2.7.6 van de opensourcewachtwoordmanager KeePassXC is uitgekomen. Het programma is een afgeleide van KeePass Password Safe en wordt ontwikkeld in C++ met Qt voor het grafische deel waarmee het op Linux, macOS en Windows een passend uiterlijk biedt. Met KeePassXC kunnen accounts worden opgeslagen met alle bijbehorende gegevens, zoals gebruikersnaam, wachtwoord en URL. Alle gegevens worden veilig in een met aes, twofish of ChaCha20 versleutelde database opgeslagen. Verder kan het programma automatisch wachtwoorden genereren en lijsten im- en exporteren. Meer informatie is te vinden op deze pagina. De changelog voor deze uitgave ziet er als volgt uit:

KeePassXC 2.7.6 releasedToday, we are releasing KeePassXC 2.7.6 with a few bug fixes and enhancements. This version fixes a crash on macOS that occurred on exit. We also improved the visual display when dragging entries to move/copy, Quick Unlock is now automatically activated when unlocking for Auto-Type or Browser access, and the Auto-Type button and shortcut key will be disabled when Auto-Type is turned off for the entry or group.

Changes

- Significant improvement to visual when drag/drop entries [#9698]

- Automatically prompt for Quick Unlock when showing unlock dialog [#9697]

- Improve colorful lock icon and fix file MIME icon on KDE [#9632]

- Ability to search by entry UUID [#9571]

- Add challenge-response support for NitroKey 3 [#9631]

- Auto-Type: Disable entry level Auto-Type when disabled at group/entry [#9672]

- Browser: Show warning when adding duplicate URL's to entry [#9588][#9635]

- Browser: Improve error message when proxy cannot be found [#9385]

Fixes

- Fix crash on exit on macOS [#9620]

- Fix crash on search if entry doesn't have a group [#9633]

- Fix several issues with Quick Unlock [#9697]

- Enable save button when not auto-saving non-data changes [#9634]

- Several UI/UX fixes [#9647]

- Move toolbar back to top of window when disabling movement [#9699]

- Browser: Fix handling of expired credentials [#9595]

- Windows: Prevent white flicker when launching application [#9637]

- Linux: Fix warning message about allow screencapture [#9638]

- FdoSecrets: Fix access confirmation dialog showing even when disabled [#9690]

:strip_exif()/i/2005768592.png?f=thumbmedium)