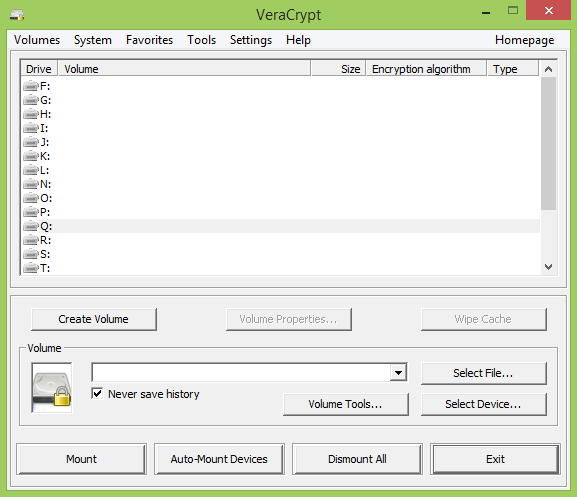

Versie 1.12 van VeraCrypt is uitgekomen en wegens een probleem met TOR is kort daarop ook versie 1.13 verschenen. VeraCrypt is een zogenaamde fork van TrueCrypt, dat er een tijdje geleden onder nogal vage omstandigheden mee is opgehouden. Met dit opensource-encryptieprogramma kunnen complete harde schijven of partities en virtuele volumes, zoals een bestand dat als partitie wordt benaderd, worden versleuteld. VeraCrypt gebruikt de originele broncode van TrueCrypt, maar bevat diverse verbeteringen met betrekking tot de beveiliging. Volumes die met TrueCrypt zijn aangemaakt kunnen vanaf deze versie wel geopend en geconverteerd worden. De Fransman Mounir Idrassi is al sinds de zomer van 2013 met dit project bezig. De changelog voor deze uitgave ziet er als volgt uit:

Versie 1.12 van VeraCrypt is uitgekomen en wegens een probleem met TOR is kort daarop ook versie 1.13 verschenen. VeraCrypt is een zogenaamde fork van TrueCrypt, dat er een tijdje geleden onder nogal vage omstandigheden mee is opgehouden. Met dit opensource-encryptieprogramma kunnen complete harde schijven of partities en virtuele volumes, zoals een bestand dat als partitie wordt benaderd, worden versleuteld. VeraCrypt gebruikt de originele broncode van TrueCrypt, maar bevat diverse verbeteringen met betrekking tot de beveiliging. Volumes die met TrueCrypt zijn aangemaakt kunnen vanaf deze versie wel geopend en geconverteerd worden. De Fransman Mounir Idrassi is al sinds de zomer van 2013 met dit project bezig. De changelog voor deze uitgave ziet er als volgt uit:

Changes between 1.12 and 1.13:

Windows:

- Solve TOR crashing when run from a VeraCrypt volume.

Changes between 1.0f-2 and 1.12:

All OSs:Windows:

- Implement "Dynamic Mode" by supporting a Personal Iterations Multiplier (PIM).

Linux:

- Detect Boot Loader tampering ("Evil Maid" attacks) for system encryption and propose recovery options.

- Fix buffer overrun issue and other memory related bugs when parsing language XML files.

- Fix wrongly reported bad sectors by chkdsk caused by a bug in IOCTL_DISK_VERIFY handling.

- Fix privacy issue caused by configuration and history files being updated whenever VeraCrypt is used (reported by Liran Elharar)

- Fix system favorites not always mounting after cold start.

- Solve installer error when updating VeraCrypt on Windows 10.

- Implement decryption of non-system partition/drive.

- Include 64-bit exe files in the installer and deploy them on 64-bit machines for better performances.

- Allow using drive letters A: and B: for mounting volumes

- Make command line argument parsing more strict and robust (e.g. /lz rejected, must be /l z)

- Add possibility to show system encryption password in Windows GUI and bootloader

- Solve "Class Already exists" error that was happening for some users.

- Solve some menu items and GUI fields not translatable

- Make volumes correctly report Physical Sector size to Windows.

- Correctly detect switch user/RDP disconnect operations for autodismount on session locked.

- Add manual selection of partition when resuming in-place encryption.

- Add command line option (/cache f) to temporarily cache password during favorites mounting.

- Add waiting dialog for Auto-Mount Devices operations to avoid freezing GUI.

- Add extra information to displayed error message in order to help analyze reported issues.

- Disable menu entry for changing system encryption PRF since it's not yet implemented.

- Fix failure to change password when UAC required (inherited from TrueCrypt)

- Minor fixes and changes (see Git history for more details)

- Solve installer issue under KDE when xterm not available

- Fix warnings on about/LegalNotice dialogs when wxWidgets linked dynamically (N/A for official binary)

- Support hash names with '-' in command line (sha-256, sha-512 and ripemd-160)

- Remove "--current-hash" switch and add "--new-hash" to be more coherent with existing switches.

- When only keyfile specified in command line, don't try to mount using empty password. ** If mounting using empty password is needed, explicitly specify so using: -p ""

:strip_exif()/i/2000958181.png?f=thumbmedium)