In de afgelopen drie weken heeft het developmentteam gewerkt aan iteratie #85. In deze iteratie hebben we ons gericht op het verbeteren van de BenchDB, en hebben we de laatste stappen gezet naar de implementatie van https en http/2.

Volgende stappen BenchDB

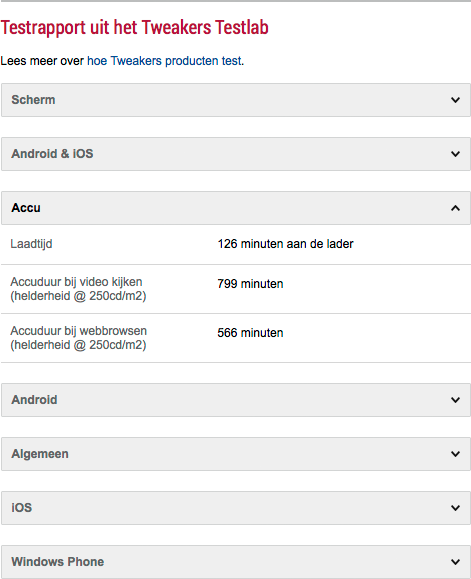

In de vorige sprint hebben we de nieuwe BenchDB gereleased. Deze tool stelt de redactie in staat om testresultaten te beheren en mooi weer te geven in grafieken. In iteratie #85 hebben we ons gestort op het pletten van bugs en het verder uitbouwen van de BenchDB-functionaliteit, waaronder de weergave van de testresultaten in de Pricewatch. Op het specificatietabblad bij producten gaan we naast droge specificaties ook de testresultaten tonen, zodat je nog beter kunt beoordelen hoe een product presteert. De weergave van de testresultaten is nog niet klaar en kan hopelijk na de volgende iteratie worden vrijgegeven.

Https en http/2

Eerder lieten we al doorschemeren dat de overgang naar https en http/2 hoog op ons wensenlijstje staat. Het borgen van de privacy van de bezoeker, beveiliging en technisch up-to-date blijven, zijn daarvoor onze belangrijkste drijfveren. Deze iteratie hielden we ons bezig met het voorbereiden van de loadbalancers, het verder testen van scripts, en het voorbereiden van bestaande en nieuwe content op de site voor de overgang naar https.

Tweakers-meme

Om de nieuwe Tweakers-campagne kracht bij te zetten zijn we bezig geweest met het bouwen van een memegenerator. Wie kan ons immers beter helpen met het omschrijven van Tweakers voor de rest van Nederland dan onze eigen community? Met de memegenerator kun je suggesties doen voor advertentie-uitingen van Tweakers. Onder de beste inzendingen verloten we cadeaubonnen. Lees hier de .plan.

/i/2001077727.jpeg?f=imagenormal)

Functionele e-mails

Tweakers verstuurt heel wat functionele e-mails om gebruikers te informeren. Voorbeelden daarvan zijn: ‘Welkom bij Tweakers’ en ‘Abonnement geactiveerd’, maar er zijn er nog veel meer. Zowel tekstueel en visueel als technisch viel hier een hoop aan te verbeteren. We hebben het mailsysteem herschreven en met behulp van Twig nieuwe templates gebouwd, zowel in HTML als plain-text. Met deze iteratie laten we de eerste mails los:

- welkomst- en activatiemails;

- mails rondom het afsluiten van een abonnement;

- mails rondom shopreviews;

- mails over het toevoegen of afwijzen van shops aan de Pricewatch.

In de komende periode volgt de rest.