Het beveiligingsbedrijf F-Secure heeft ontdekt dat malware dat zich verspreidt via de videokanalen van Twitch in staat is om Steam-accounts leeg te halen. De malware verkoopt onder andere items die een gebruiker heeft aangekocht, en ruilt waarschijnlijk items met de daders.

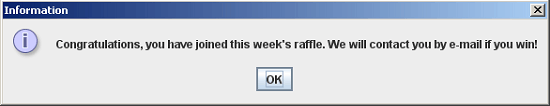

De malware heeft de naam Eskimo gekregen, zo meldt F-Secure, die in een blogpost de vondst uit de doeken deed. Eskimo verspreidt zich via bots die videokanalen binnendringen op Twitch, een populaire sociale-netwerksite waarin gamers livebeelden kunnen streamen. De bot plaatst vervolgens een reactie over een loterij waarbij prijzen gewonnen kunnen worden. Kijkers die op de link klikken krijgen echter malware geserveerd.

Volgens F-Secure richt de Eskimo-malware zich op Steam. De kwaadaardige software blijkt namelijk onder andere in staat om, na zich op de pc van de getroffen gebruiker te hebben genesteld, via het gamingplatform items te kopen en verkopen. Items die een gebruiker al in bezit heeft worden met korting verkocht, waarschijnlijk om snel genoeg geld te vergaren om voor de daders 'interessante' items te kopen; veel gebruikers zouden hebben opgemerkt dat er met een account onder de naam Youni dure items worden geruild, waardoor wordt vermoed dat dit account in handen is van de daders.

Het is niet geheel duidelijk waarom de malware zich specifiek richt op Steam, maar de daders lijken erop gericht om via het platform dure items te vergaren, die zij vervolgens voor veel geld kunnen verkopen. Het is onduidelijk of Steam al actie ondernomen heeft tegen de Eskimo-malware. Eigenaar Valve zou bijvoorbeeld kunnen achterhalen wie er achter het Youni-account zit.

:strip_exif()/i/1392893714.jpeg?f=fpa)

/i/1391502203.png?f=fpa)

:strip_exif()/i/1100769176.jpg?f=fpa)

/i/1235651157.png?f=fpa)