Voor onderzoek naar het veiligheidsbeleid van organisaties, hebben studenten van de Universiteit Twente dertig aan medewerkers uitgeleende laptops gestolen. Een promovendus maakte voor het onderzoek een systeem met beveiligingsscenario's.

UT-onderzoeker Trajce Dimkov leende dertig laptops uit aan willekeurig gekozen medewerkers van de Universiteit Twente, onder het voorwendsel dat hij het gebruik wilde onderzoeken. Hij instrueerde de gekozenen hun systeem altijd vast te ketenen aan het bureau, kamers op slot te doen bij het verlaten en de notebooks van een wachtwoord te voorzien. Vervolgens sprak Dimkov met enkele studenten af dat ze gingen proberen de laptops te stelen. De beveiliging van de academische instelling werd ingelicht om misverstanden te voorkomen.

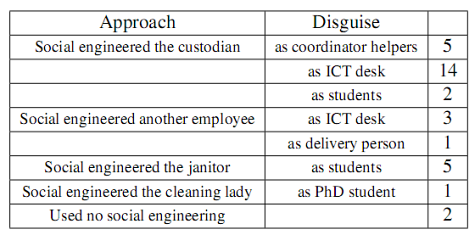

Het lukte de studenten met zestig pogingen vrij eenvoudig om de dertig laptops te ontvreemden, schrijft de universiteit. “Mensen vergaten bijvoorbeeld de deur op slot te doen. Soms verzonnen de studenten een goede smoes, waarna de schoonmaakster of conciërge de deur voor ze opende", zegt Dimkov. Ook lukt het studenten om toegang tot de notebooks te verkrijgen door zich voor te doen als technici. "Mensen hebben de neiging zich dienstverlenend op te stellen en gladde praatjes zijn soms moeilijk te doorzien", meent de promovendus over de gebruikte social engineering-technieken.

Op basis van de uitkomsten van het onderzoek, ontwikkelde Dimkov een systeem dat inzicht geeft op welke manieren in een organisatie de notebooks kunnen worden gestolen. Het prototype-model moet worden gevoed met data als een plattegrond, informatie over medewerkers, beveiligingsregels, en sloten. Algoritmes verbinden de informatie en het model komt uiteindelijk met scenario’s die eventuele 'gaten' in de beveiliging aan het licht moeten brengen.

Trajce Dimkov werkt bij de vakgroep Distributed and Embedded Security van het onderzoeksinstituut CTIT. Hij promoveert op 23 februari aan de Universiteit Twente.

/i/1340641395.png?f=fpa)

/i/1334815596.png?f=fpa)

:strip_exif()/i/1331746217.jpeg?f=fpa)

:strip_exif()/i/1117705964.jpg?f=fpa)

:strip_exif()/i/1263478208.gif?f=fpa)

/i/1248683747.png?f=fpa)

/i/1212668369.png?f=fpa)