Onderzoekers van de George Mason University hebben een exploit ontwikkeld waarmee zij Android-smartphones kunnen aanvallen via usb. De malware kan zich vervolgens als een virus verder verspreiden.

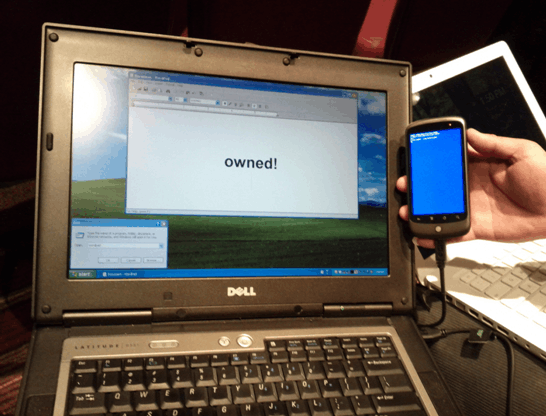

De onderzoekers, die hun methode op de hackersconferentie Black Hat demonstreerden, claimen met de usb-exploit Android-smartphones over te kunnen nemen. Een mogelijkheid is om het apparaat dat via usb met de smartphone is verbonden zich te laten identificeren als human interface device, zoals een toetsenbord. Op die manier kan de smartphone via tekstinput worden overgenomen, vermoedelijk door het laden van specifieke scripts. De onderzoekers konden gebruikmaken van usb voor hun exploit omdat de verbinding geen beveiliging bevat die hackers kan tegenhouden.

Kwaadwillende personen die een Android-smartphone hebben geïnfecteerd kunnen zo relatief gemakkelijk andere apparaten overnemen. De onderzoekers hebben een methode ontwikkeld om de Android-smartphone als een usb-hostapparaat te laten werken. Met een speciaal ontwikkelde usb-kabel kunnen ze vervolgens andere smartphones die met het geïnfecteerde toestel zijn verbonden overnemen.

De exploit zou werken voor elk apparaat dat beschikt over usb, maar er is vooralsnog alleen een versie voor Android ontwikkeld, zo lieten de onderzoekers weten in een interview met Cnet. Volgens de ontwikkelaars kunnen gebruikers op deze manier nietsvermoedend de malware van een geïnfecteerde pc naar hun smartpone overbrengen, simpelweg door een usb-verbinding te maken met de pc, met als bedoeling om bijvoorbeeld de telefoon op te laden of files uit te wisselen. De malware kan ondertussen, zonder dat de gebruiker hier erg in heeft, de Android-telefoon infecteren. Het is daarnaast ook mogelijk om smartphones met Googles mobiele OS te infecteren door de kwaadaardige code in een app in te bouwen.

Volgens de onderzoekers zou er bij een usb-verbinding gevraagd moeten worden of de gebruiker daadwerkelijk het aangesloten apparaat wil verbinden, in plaats van direct verbinding te maken. Ook zou de gebruiker moeten aangeven welk type apparaat er is verbonden.

:strip_exif()/i/1171451201.gif?f=fpa)

/i/1274887213.png?f=fpa)

:strip_exif()/i/1297349685.gif?f=fpa)

:strip_exif()/i/1295337512.jpeg?f=fpa)

/i/1218210477.png?f=fpa)

/i/1215785797.png?f=fpa)

/i/1289402606.png?f=fpa)

/i/1224524769.png?f=fpa)

/i/1235064011.png?f=fpa)

/i/1292834694.png?f=fpa)

/i/1266254277.png?f=fpa)

/i/1267605026.png?f=fpa)

/i/1283778240.png?f=fpa)