De beveiliging van de vijf meestgebruikte browsers blijkt ontoereikend om opgeslagen wachtwoorden van gebruikers veilig op te slaan, zo blijkt uit een onderzoek. De wachtwoorden werden in het gros van de tests prijsgegeven.

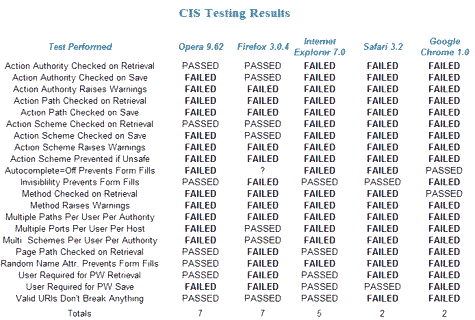

Beveiligingsonderzoeker Robert Chapin onderwierp vijf courante browsers van evenzovele softwarebedrijven aan een veiligheidstest. Hij onderzocht hoe betrouwbaar de ingebouwde wachtwoordopslag van de browsers was, waarbij bleek dat alle vijf geteste browsers in gebreke bleven. Het best uit de test kwamen Firefox 3.04 en Opera 9.62, die echter nog steeds voor slechts zeven van de eenentwintig tests slaagden. Hekkensluiters waren Safari 3.2 voor Windows en Google Chrome 1.0, die voor slechts twee tests slaagden. Microsofts browser Internet Explorer 7.0 kwam als middenmoter uit de test en slaagde voor vijf van de tests.

Het betrouwbaar opslaan en automatisch invullen van wachtwoorden zou drie probleemgebieden hebben. Ten eerste wordt niet altijd gecontroleerd waar de wachtwoordmanager opgeslagen wachtwoorden naartoe stuurt. Ook de locatie die om opgeslagen logingegevens vraagt, wordt niet in alle gevallen nagetrokken. Ten derde zouden onzichtbare formulieren op een webpagina zonder medeweten van de gebruiker om wachtwoorden kunnen vragen. Gecombineerd zouden de wachtwoordmanagers onveilig met opgeslagen inloggevens omgaan en zouden persoonlijke gegevens zonder medeweten van de gebruiker en zonder malware op de pc in verkeerde handen kunnen komen. Het gebruik van wachtwoordmanagers van derde partijen als Roboform zou, samen met Opera of Firefox, volgens Chapin enige mate van veiligheid bieden.

/i/1246355070.png?f=fpa)

:strip_exif()/i/1105542109.jpg?f=fpa)

/i/1213778692.png?f=fpa)

:strip_exif()/i/1165604515.gif?f=fpa)

:strip_exif()/i/1156369243.gif?f=fpa)

:strip_exif()/i/1155489473.gif?f=fpa)