Twee studenten van het Duitse Horst Görtz Institut für IT-Sicherheit zijn erin geslaagd de opvolger van Windows Live ID te kraken. De Cardspace-hack is echter wel afhankelijk van controle over de dns.

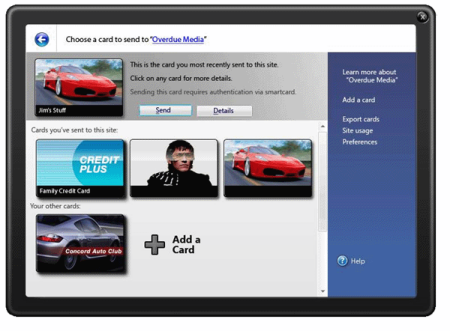

Het voor authenticatiedoeleinden te gebruiken Cardspace werkt door middel van het uitwisselen van tokens tussen een Identity Provider en de Relying Partner. Bij de laatste moet de gebruiker zijn digitale identiteit kenbaar maken en op die manier toegang tot de dienst krijgen die de RP aanbiedt. De gebruiker kan een zogenoemde Infocard, een visuele weergave van de te gebruiken digitale identiteit, kiezen, waarna het juiste token naar de RP wordt gestuurd. Het voordeel van dit systeem is dat er niet langer gebruikersnamen en wachtwoorden opgeslagen en over het netwerk verstuurd moeten worden. Ook de veiligheid zou hiermee verbeterd zijn, maar de Duitse studenten bewijzen anders.

De twee studenten, Xuan Chen en Christoph Löhr, slaagden erin een beveiligingstoken van de Cardspace-testsite van Microsoft te stelen. Zij maakten gebruik van een computer met Windows XP met SP2 en Internet Explorer 7. De hack van de studenten is verder afhankelijk van een beveiligingscertificaat en een zogenoemde round robin dns. Een dergelijke dns levert meerdere ip-adressen voor een enkele domeinnaam. Deze methode werd gebruikt om het verkeer naar de Relying Partner om te leiden naar een server van de aanvaller.

Middels een phishingsite kan de gebruiker tijdens een bezoek aan de vervalste website verlokt worden Cardspace te gebruiken. De demonstratie van de Duitsers maakt gebruik van drie frames, waarbij javascripts zorgen voor het wisselen tussen de server van de aanvaller en de RP-server. Na een succesvolle kopie van het beveiligingstoken kan zonder Cardspace op de testsite van Microsoft ingelogd worden. Het gebruik van de aangepaste dns zou volgens de studenten mogelijk zijn dankzij gehackte routers of wifi-accesspoints. De studenten hebben Microsoft inmiddels geïnformeerd en suggesties aangedragen om de beveiliging te verbeteren. Cardspace vormt onderdeel van het .Net 3.0-framework dat met Windows Vista wordt meegeleverd; voor Windows XP is een update naar versie 3.0, inclusief Cardspace, mogelijk.

/i/1227517244.png?f=fpa)