In het begin van februari overleefden de 13 dns-rootservers een ddos-aanval. De Icann heeft een document online gezet waarin dieper op de aanval wordt ingegaan. De anycast-technologie heeft een belangrijke bijdrage geleverd aan het weerstaan van de aanval.

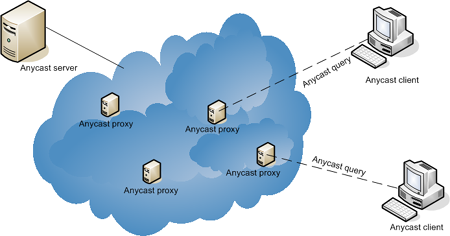

Tijdens de ddos-aanval, die in totaal ruim zeven uur duurde, bleven de meeste rootservers functioneren en was er nauwelijks overlast voor internetgebruikers. Van de dertien rootservers waren er ten minste zes doelwit van de grootscheepse aanval. De meeste aangevallen servers bleven min of meer normaal functioneren. De enige twee servers die in ernstige mate last van de aanval hadden waren de G- en L-rootservers. Het is volgens de Icann niet toevallig dat juist deze bezweken onder de druk van de aanval: zij maken op dit moment als enige van de aangevallen servers geen gebruik van anycast. Dit is een routeringsschema voor netwerken waarbij datapakketjes gericht op een bepaald adres naar fysiek verschillende locaties gestuurd kunnen worden. Op deze manier kan een grote hoeveelheid verkeer over meerdere geografische verspreide servers worden verdeeld. Een bijkomend voordeel is dat als een server in het geval van bijvoorbeeld een aardbeving uitvalt, de dienstverlening niet in gevaar komt.

Op dit moment maken de C-, F-, I-, J-, K- en M-rootservers gebruik van het anycast-protocol: f.root-servers.net is bijvoorbeeld verspreid over 42 verschillende fysieke locaties. Nu het protocol zich ook tijdens een grote aanval heeft bewezen, verwacht de Icann dat de overgebleven servers binnenkort ook gebruik van anycast zullen maken. Dat was tot op heden nog niet gedaan omdat de engineers van de internetbeheerder nog onvoldoende vertrouwen in de technologie hadden. Naast het anycast-systeem hebben deze engineers ook een bijdrage geleverd in het weerstaan van de aanval; al snel konden veel van de valse aanvragen - op het hoogtepunt van de aanval maakten die 99,7 procent van alle aanvragen uit - geblokkeerd worden. Naast de technische maatregelen die de Icann neemt, heeft het Ssac een aantal andere maatregelen bedacht die bij kunnen dragen aan de betrouwbaarheid van het dns-systeem. Internetproviders zouden er bijvoorbeeld toe over kunnen gaan om alleen dns-queries afkomstig van het eigen netwerk aan te nemen. Ook zouden serverbeheerders draaiboeken gereed moeten hebben om in het geval van een aanval kordaat op te kunnen treden.

:strip_exif()/i/1265625822.gif?f=fpa)

/i/1216839643.png?f=fpa)

:strip_exif()/i/1170846229.jpg?f=fpa)