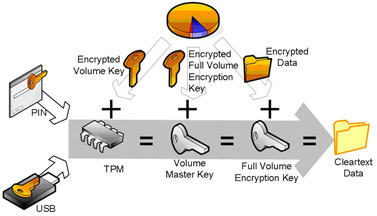

Volgens Microsoft stelt de vanaf Windows Vista beschikbare Bitlocker-versleuteling bedrijven in staat om zonder de noodzaak van extra schoonpoetsacties hun harde schijven weg te gooien - of hun computers bij het grof vuil te zetten. Bitlocker maakt gebruik van een TPM-chip op het moederbord die de encryptiesleutel bevat en de informatie op de harddrive met de AES-versleutelstandaard beveiligt, waarbij gekozen kan worden uit sterktes van 128 tot 512 bits. De default van 128 bits maakt een brute-force-aanval, ofwel het proberen van alle mogelijke sleutelcombinaties, in de praktijk al onmogelijk: dit zou meer tijd in beslag nemen dan de leeftijd van het heelal. Voor AES biedt een XSL-achtige strategie mogelijk zicht op het breken van de sleutel; op dit moment zou het nog een open vraag zijn of een dergelijke aanvalsmethode de achilleshiel van de veelgebruikte AES-standaard kan blijken te zijn. Niettemin ontkent Nick McGrath, hoofd platformstrategie bij Microsoft UK, dat Bitlocker criminelen in staat stelt hun data aan het oog van de politie te onttrekken. Volgens McGrath beschermt Bitlocker weliswaar tegen gewone stervelingen, maar beschikken overheden over genoeg 'paardenkracht' om de sleutels te breken, waarbij hij er nog eens op wijst dat er geen speciale overheidsachterdeur in Vista zal worden ingebouwd.

Volgens Microsoft stelt de vanaf Windows Vista beschikbare Bitlocker-versleuteling bedrijven in staat om zonder de noodzaak van extra schoonpoetsacties hun harde schijven weg te gooien - of hun computers bij het grof vuil te zetten. Bitlocker maakt gebruik van een TPM-chip op het moederbord die de encryptiesleutel bevat en de informatie op de harddrive met de AES-versleutelstandaard beveiligt, waarbij gekozen kan worden uit sterktes van 128 tot 512 bits. De default van 128 bits maakt een brute-force-aanval, ofwel het proberen van alle mogelijke sleutelcombinaties, in de praktijk al onmogelijk: dit zou meer tijd in beslag nemen dan de leeftijd van het heelal. Voor AES biedt een XSL-achtige strategie mogelijk zicht op het breken van de sleutel; op dit moment zou het nog een open vraag zijn of een dergelijke aanvalsmethode de achilleshiel van de veelgebruikte AES-standaard kan blijken te zijn. Niettemin ontkent Nick McGrath, hoofd platformstrategie bij Microsoft UK, dat Bitlocker criminelen in staat stelt hun data aan het oog van de politie te onttrekken. Volgens McGrath beschermt Bitlocker weliswaar tegen gewone stervelingen, maar beschikken overheden over genoeg 'paardenkracht' om de sleutels te breken, waarbij hij er nog eens op wijst dat er geen speciale overheidsachterdeur in Vista zal worden ingebouwd.

:strip_exif()/i/1294081930.gif?f=fpa)

:strip_exif()/i/1156369243.gif?f=fpa)