Intel heeft besloten om Transactional Synchronisation Extentions in processorchips van Skylake-, Kaby Lake-, Coffee Lake- en Whiskey Lake-cpu's uit te schakelen. Intel zet de functie uit vanwege fouten in geheugenordening en omdat deze misbruikt kan worden door hackers.

TSX wordt binnenkort uitgezet in een micro-update voor de cpu's, ontdekte Phoronix toevallig bij het lezen van nieuwe kernelpatches. Het uitschakelen van TSX zal leiden tot slechtere prestaties in oudere chips in bepaalde taken. TSX voegt hardware transactional memory-ondersteuning toe aan de cpu's, waardoor zij volgens cijfers van Intel tot 40 procent beter presteren in bepaalde taken. TSX zat sinds 2013 in Intel-cpu's.

In 2016 werd ontdekt dat TSX misbruikt kon worden voor een side-channel timing attack, waarbij hackers kernel address space layout randomization, of KASLR, konden breken om toegang te krijgen tot een systeem. Dat is een van de redenen dat de functie nu niet meer wordt ondersteund.

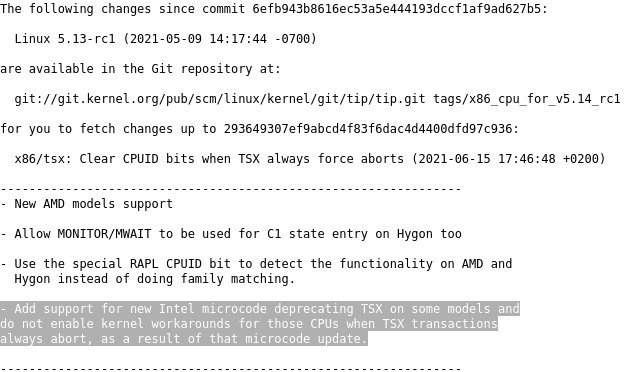

Een belangrijkere reden, volgens Phoronix, is dat TSX een fout in de geheugenordening kan veroorzaken, dus de volgorde van het benaderen van geheugen. Daarover publiceerde Intel eerder deze maand een white paper in pdf. Dat probleem is al sinds 2018 bekend en de functie werd daarom al uitgezet in SGX en SMM. Met de micro-update kan TSX nu niet meer benaderd worden en daarnaast komt er nadrukkelijk geen workaround in de Linux-kernel.

:strip_exif()/i/2004648158.jpeg?f=fpa)

:strip_exif()/i/2003847926.jpeg?f=fpa)