Microsoft werkt aan een beveiligingsprocessor, genaamd Pluton. Het bedrijf doet dat in samenwerking met AMD, Intel en Qualcomm. Die fabrikanten gaan de chip integreren in hun eigen processors. De techniek komt uit de beveiliging van de Xbox One.

Microsoft ziet de Pluton-beveiligingsprocessor als opvolger van de Trusted Platform Modules die nu in Windows-pc's worden gebruikt. Die modules staan los van de processor en worden gebruikt om bijvoorbeeld wachtwoorden op te slaan en de integriteit van het systeem te verifiëren. Onder andere Windows Hello en BitLocker gebruiken de TPM.

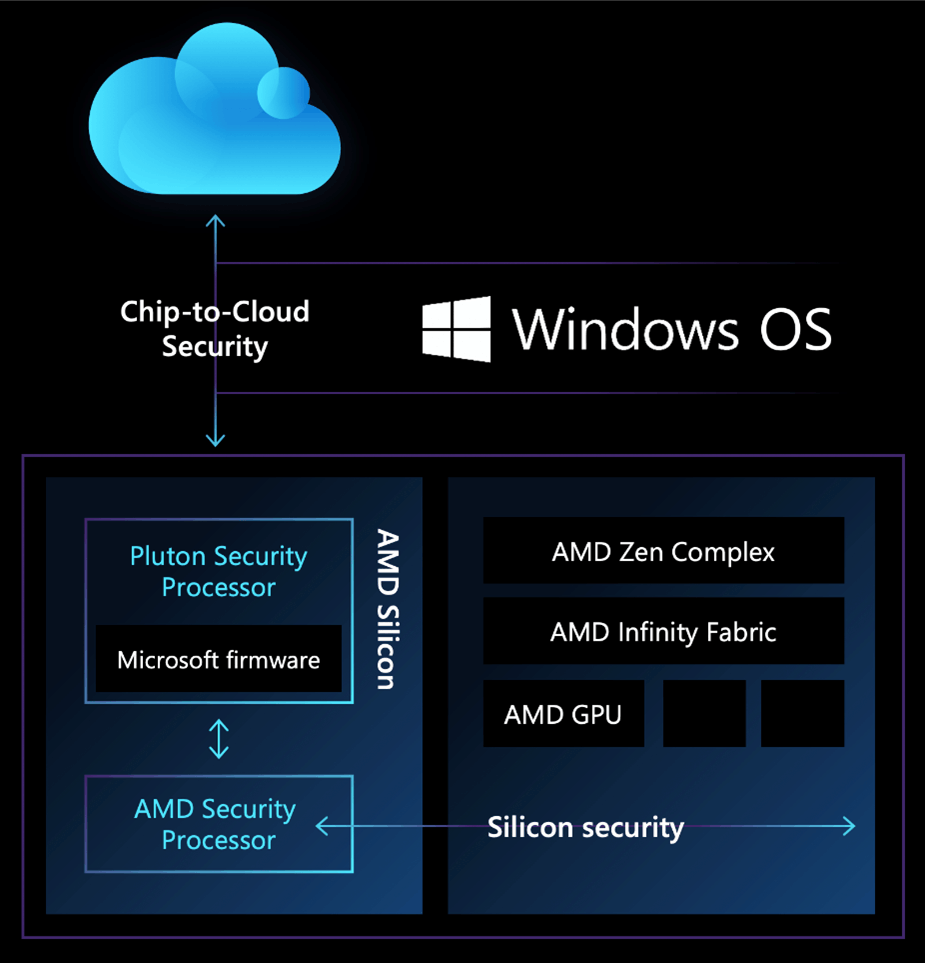

De nieuwe Pluton-beveiligingsprocessor staat niet los van de processor, maar is daar onderdeel van. Microsoft werkt daarom samen met AMD, Intel en Qualcomm. Die bedrijven gaan de Pluton-processor integreren in hun eigen processors. AMD geeft daar het meest concrete voorbeeld van: het bedrijf meldt dat de Pluton-beveiliging geïntegreerd wordt in komende apu's en cpu's voor consumenten. AMD plaatst de beveiligingsprocessor naast zijn eigen AMD Security Processor. Beiden zijn op de die geïntegreerd, zo toont AMD in een schematische weergave. Hoeveel ruimte de Pluton-beveiligingsprocessor in zal nemen, is nog niet bekend.

Intel meldt in een persbericht dat het samenwerkt met Microsoft en dat 'de verbeteringen op het gebied van beveiliging' ingebouwd worden in toekomstige consumentenprocessors. Uit de aankondiging van Microsoft blijkt dat ook Qualcomm de chip integreert in zijn eigen socs. "We geloven dat een on-die hardware gebaseerde Root-of-Trust zoals Microsoft Pluton een belangrijk onderdeel is", zegt het bedrijf. Wanneer er processors of socs van AMD, Intel en Qualcomm met de Pluton-processor uitkomen, is nog niet bekend.

De nieuwe geïntegreerde beveiligingsprocessor moet bescherming bieden tegen cpu-kwetsbaarheden zoals Spectre en Meltdown. Ook vergelijkbare nog niet ontdekte kwetsbaarheden zouden door de Pluton-beveiliging afgevangen moeten kunnen worden. Volgens Microsoft maakt de beveiligingsprocessor het aanzienlijk moeilijker voor aanvallen om zich in de hardware te verschuilen, buiten het besturingssysteem om.

De techniek in de Pluton-beveiligingsprocessor is afkomstig uit de Xbox One. Microsoft heeft die in samenwerking met AMD ontwikkeld, onder meer als kopieerbeveiliging voor de console. De Xbox One is sinds eind 2013 op de markt en de beveiliging is nog niet gekraakt. Daarmee heeft de Pluton-techniek een goede reputatie opgebouwd. Microsoft gebruikt de techniek met Azure Sphere ook al voor de beveiliging van iot-apparatuur.

Microsoft-presentatie uit 2019 over de beveiliging van de Xbox One, waar Pluton op is gebaseerd.

:strip_exif()/i/2004648158.jpeg?f=fpa)

/i/2004692272.png?f=fpa)

/i/2001845683.png?f=fpa)

/i/1236859226.png?f=fpa)

:strip_exif()/i/2002613430.jpeg?f=fpa)

:strip_exif()/i/1399535558.jpeg?f=fpa)