Transloadit heeft Uppy 1.0 uitgebracht, een opensourcebestandsuploader voor browsers. Het Nederlands-Duitse bedrijf heeft de JavaScript-uploader gebaseerd op zijn 'resumable upload'-protocol Tus.

Transloadit, mede opgericht door de Nederlander Kevin van Zonneveld, heeft na drie jaar ontwikkelen Uppy 1.0 uitgebracht. Het gaat om een modulair opgezette fileuploader die onder een MIT-opensourcelicentie beschikbaar is en die ontwikkelaars kunnen integreren in hun sites en diensten.

Het voordeel van Uppy ligt volgens de makers onder andere bij het kunnen vervolgen van uploads na bijvoorbeeld verbindingsproblemen of browsercrashes. In feite is Uppy een user interface die onder de motorkap Tus draait, het protocol voor het vervolgen van uploads dat Transloadit heeft ontwikkeld en dat onder andere door Vimeo wordt gebruikt. De module biedt bij het uploaden previews van bestanden en hij toont de progressie.

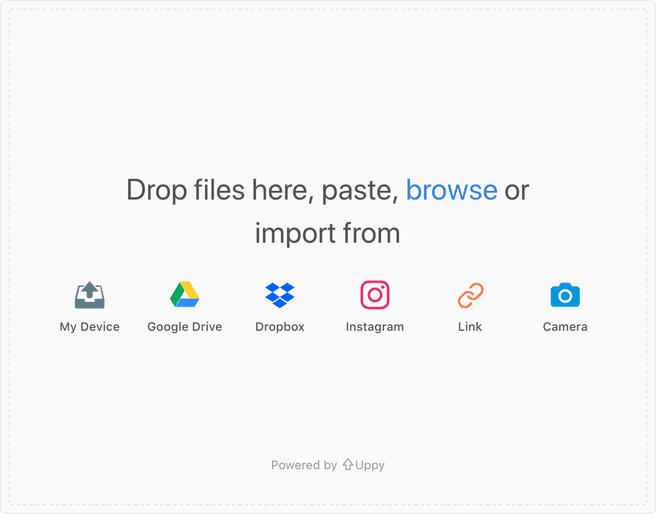

Uppy 1.0 maakt dankzij server-naar-server-functionaliteit importeren van bestanden vanaf Instagram, Dropbox en Google Drive mogelijk zonder dat gebruikers deze eerst naar hun toestel hoeven te downloaden. Dit bespaart bandbreedte en accucapaciteit. Ook is direct uploaden naar S3 mogelijk en is webcam-ondersteuning aanwezig.

Momenteel ondersteunt Uppy Chrome, Edge, Firefox, Opera, Safari en Internet Explorer. In de toekomst wil het bedrijf onder andere een WordPress-plugin en het kunnen croppen van afbeeldingen mogelijk maken.

/i/2000813703.png?f=fpa)

/i/1380353962.png?f=fpa)

/i/2001719489.png?f=fpa)

/i/1330527561.png?f=fpa)