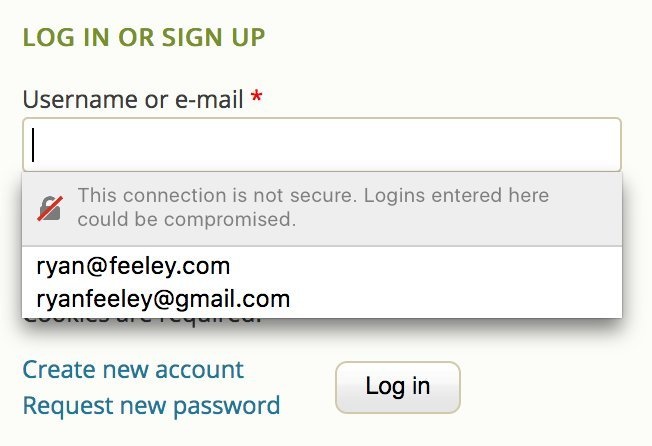

Mozilla komt 'binnenkort' met een update voor Firefox die maakt dat de browser waarschuwingen toont als een gebruiker wil inloggen bij een site die geen https ondersteunt. De browser geeft dan aan dat logins 'compromised' kunnen zijn.

De waarschuwing toont een slot met een rode streep erdoor, vergezeld van de melding dat de verbinding niet veilig is. "Logins die hier ingevoerd worden kunnen gecompromitteerd worden", luidt de tekst. De update van de browser volgt 'binnenkort', meldt Ryan Feely, ux-ontwerper bij Mozilla.

Browsers waarschuwen al of sites beveiligde verbindingen bieden met tls, door middel van het hangslotje in de adresbalk. Met name Google wordt met Chrome strenger wat betreft het ondersteunen van https. Bij sites die dit niet doen, toont Chrome vanaf versie 56 een waarschuwing bij inloggen bij http-sites, terwijl de browser https-sites 'beloont' met een groen slotje. Uiteindelijk wil het Chrome-team bij elke http-site zo'n waarschuwing tonen.

:strip_exif()/i/2003150524.png?f=thumbmedium)

:strip_exif()/i/1303198807.gif?f=fpa)

/i/1369161125.png?f=fpa)

:strip_exif()/i/1240962717.gif?f=fpa)

/i/1316504693.png?f=fpa)

:strip_exif()/i/1314702644.gif?f=fpa)

/i/1375792693.png?f=fpa)