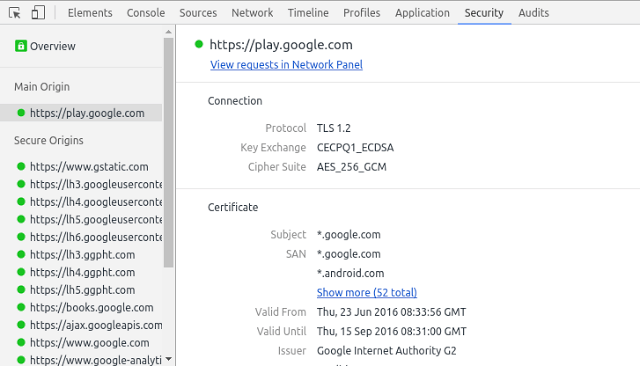

Er wordt nog steeds een DHE (of variant ECDHE) gebruikt voor key uitwisseling, maar geen RSA. (ECDSA is een certificaat encoding vorm, je bedoelt waarschijnlijk

ECDHE ?)

Het idee is echter ipv getallen uitwisselen, je polynomen uitwisselt. Je kiest dan uiteindelijk ene punt op die polynoom. Bij normale DHE is het idee dat beide zijden hun eigen geheime getal uitwisselen na een bereking uit te voeren. De uitkomst van die berekening wordt verstuurd. Deze berekening is heel moeilijk om te draaien en het oorspronkelijke geheime getal te vinden. Beide kanten doen dit waarbij de ene kant de uitkomst van de andere kant verwerkt in zijn berekening. Dan uiteindelijk vermeningvuldigen beide kanten de uitgewisselde getallen en 'magisch' (

harde wiskunde

) rolt er aan beide kanten hetzelfde getal uit. Dit is je geheime sleutel die je voor opzetten van de TLS verbinding gebruikt.

In dit geval wordt door beide zijden geen getallen gebruikt, maar polynomen. Wederom worden die door een berekening gehaald en verstuurd. Maar als input van die berekening worden naast hun geheime polynoom, twee andere polynoomen als ruis toegevoegd. Deze zijn echter verschillend aan beide kanten. Gewoon vermeningvuldigen zou dus niet werken om op dezelfde polynoom uit te komen. Maar men kiest wel gelijke genoege ruis polynomen dar er een methode is om toch een gelijk punt (getal) te vinden dat op de curves past. beide kanten komen nu op een polynoom uit die bijna gelijk is, en een van beide kanten stuurt informatie om de juiste plek te kiezen op die polynoom. Aamn beide kanten komt dan als het goed is toch hetzelfde getal eruit.

Klinkt ingewikkeld? Is het ook, en ikzelf snap het ook nog niet geheel. Maar het kernidee is dat die polynomen minder vatbaar zijn dan klassieke DHE voor quantum computers. Waarom? Dat is iet wat ironisch genoeg nog niet bewezen is. Het is waarschijnlijk, maar niet bewezen.

Merk verder op dat gewone encryptie ook niet zonder slag of stoot valt. DHE is potentieel veel zwakker, maar ECDHE al weer niet. En AES256 wordt ook als veilig gezien. Het grote punt is meer dat security mensen al zenuwachtig worden als iets niet meer

gegarandeerd in het astronomische valt. Immers als dat niet gegarandeerd is,

kan het wellicht gekraakt worden ...

Men weet dus ook niet echt hoe sterk quantum computers zijn (want buiten R&D bestaan ze ook niet echt), maar kan niet garanderen dat sommige van de huidige zwakkere algorithmen niet dan wellicht haalbaar worden.

:fill(white):strip_exif()/i/2002189289.jpeg?f=thumbmedium)

:strip_exif()/i/1345729991.gif?f=fpa)

/i/1361875630.png?f=fpa)

:strip_exif()/i/1134409850.gif?f=fpa)

/i/1274283530.png?f=fpa)

:strip_exif()/i/1294081930.gif?f=fpa)

:strip_exif()/i/1171896603.gif?f=fpa)

/i/1288623446.png?f=fpa)

/i/1332606714.png?f=fpa)