De hack op het Zwitserse defensiebedrijf RUAG leverde de hackers 23GB aan gegevens op. Dat blijkt uit een rapport van de Zwitserse overheidsdienst voor informatiebeveiliging Melani. De overheid wijst geen verantwoordelijke partij aan.

Het onderzoek biedt geen inzicht in de aard van de buitgemaakte gegevens, alleen in de hoeveelheid. Bovendien kunnen dezelfde gegevens meer dan eens zijn verstuurd, waardoor het totaal oploopt. Ook maken verzoeken naar de command and control-servers deel uit van de 23GB. De Zwitserse overheid laat weten dat er geen persoonlijke gegevens zijn gestolen. Eerder werd vermoed dat zowel gegevens van Zwitserse ambtenaren als van de speciale eenheid AAD 10 waren buitgemaakt. In Nederland leidde het incident tot Kamervragen.

Destijds werd er bovendien van uitgegaan dat Russen verantwoordelijk waren voor de aanval. De Zwitserse regering zegt maandag echter niet te weten welke partij achter de actie zit. Uit het onderzoek blijkt verder dat de aanvallers gebruikmaakten van Turla-malware om de RUAG-systemen te besmetten. Ook kwam naar voren dat zij geduldig te werk gingen en alleen verder het netwerk binnendrongen nadat zij doelwitten uitgebreid hadden geïdentificeerd. Het hoofddoel bij de aanval was de Active Directory, waardoor het mogelijk was om andere apparaten te controleren en permissies te manipuleren.

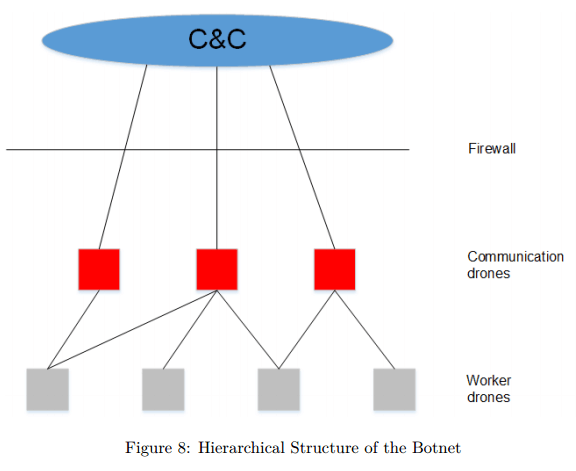

Voor de communicatie tussen geïnfecteerde machines gebruikten de aanvallers zogenaamde named pipes, waardoor het verkeer moeilijk te detecteren was. Bovendien waren sommige machines alleen verantwoordelijk voor de communicatie met c&c-servers; zij speelden de ontvangen commando's vervolgens weer door naar andere machines als een soort p2p-netwerk. De gebruikte malware bezit volgens de onderzoekers geen rootkit-functionaliteit.

RUAG, een defensiebedrijf waarvan alle aandelen in handen zijn van de Zwitserse overheid, was sinds september 2014 het doelwit van de onbekende hackers. In januari van dit jaar werd er melding van het incident gemaakt. Het Zwitserse Melani onderstreept in het onderzoek de noodzaak van het melden van incidenten en het delen van informatie met andere partijen.

:strip_exif()/i/2003148976.jpeg?f=fpa)

:strip_exif()/i/1147535187.gif?f=fpa)

:strip_exif()/i/1386852239.gif?f=fpa)

/i/1262865852.png?f=fpa)

:strip_exif()/i/1316217680.gif?f=fpa)

/i/1320494583.png?f=fpa)

:strip_exif()/i/1043500222.gif?f=fpa)

/i/1281689481.png?f=fpa)

/i/1261214256.png?f=fpa)

:strip_exif()/i/1298020644.gif?f=fpa)

/i/1284365072.png?f=fpa)

:strip_exif()/i/1224703772.gif?f=fpa)

:strip_exif()/i/1324470149.jpeg?f=fpa)

/i/1323027324.png?f=fpa)