De Canadese politie had in ieder geval vanaf 2010 een master-key van BlackBerry in handen waarmee alle pin-to-pin-berichten tussen de toestellen ingezien konden worden. De politie gebruikte de sleutel in een zaak tegen georganiseerde misdaad om een miljoen berichten te ontsleutelen.

De bevindingen staan in een gerechtelijk document bij een zaak over een moord uit 2011, door leden van een misdaadbende uit Montreal, schrijft Vice. Een politieman beschrijft dat de code de 'sleutel vormt tot miljoenen deuren'. Niet bekend is hoe de Royal Canadian Mounted Police aan de master-key kwam, maar het openbaar ministerie van Canada erkent dat de politie er toegang toe had. Juristen van zowel de politie als van BlackBerry probeerden twee jaar lang te voorkomen dat de informatie in de openbaarheid kwam.

Dat de beveiliging van BlackBerry's pin-to-pin-messaging allesbehalve optimaal is, was al langer bekend. De Canadese overheid stuurde in 2013 zelf een interne memo naar medewerkers om de dienst niet te gebruiken omdat deze de zwakste beveiliging had van alle BlackBerry-diensten. "Elk BlackBerry-apparaat kan potentieel alle pin-naar-pin-berichten die verzonden zijn naar andere BlackBerry-apparaten ontsleutelen", zei de overheid toen over het systeem met master-key.

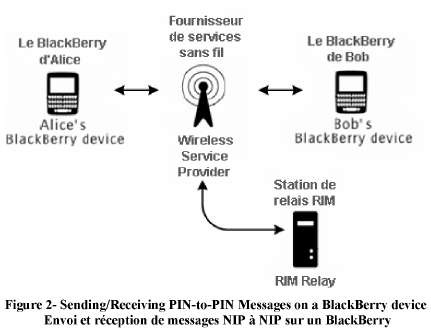

Berichten worden via triple-des versleuteld en komen via het netwerk van de mobiele provider bij de relay van, destijds, Research in Motion, terecht. Het bedrijf achter de BlackBerry-apparaten en -diensten kon al tegemoetkomen aan gerechtelijke bevelen om de klare tekst van berichten te overhandigen. In het verleden lag BlackBerry regelmatig in de clinch met overheden die de versleutelde communicatie van diensten wilden kunnen monitoren, zoals India en Pakistan. De beveiliging was lange tijd een van de eigenschappen waarmee BlackBerry zich probeerde te onderscheiden. Ook de veel sterker beveiligde pgp-mails van BlackBerry's bleken echter door het Nederlandse NFI ingezien te kunnen worden, bleek onlangs.

:strip_exif()/i/1311148330.gif?f=fpa)

:strip_exif()/i/1349682042.jpeg?f=fpa)

:strip_exif()/i/1264755098.gif?f=fpa)

:strip_exif()/i/1298646542.gif?f=fpa)

/i/1356356370.png?f=fpa)

/i/1281365350.png?f=fpa)

:strip_exif()/i/1267613711.jpeg?f=fpa)