Ze zeggen vrij duidelijk dat vanwege "proprietary key management" (wat o.a. wil zeggen dat de broncode van het resultaat gesloten is, en het niet aan de criteria van FSF voor vrije software voldoet), deze niet als veilig gezien kan worden.

Dit is tot op de dag van vandaag nog steeds volledig van toepassing.

WhatsApp is geen vrije software, dus natuurlijk voldoet het niet aan FSF criteria...

Dat zegt echter helemaal niets over de veiligheid.

Er staat specifiek dat een MITM mogelijk is, als het zou gaan over de gehele linie; dan is MITM slechts een van de vele mogelijkheden.

Ergo: je interpreteert het stuk op andere wijze dan hoe de context zelf het beschrijft. Derhalve komt het er op neer, zeker in combo met dat wazige TLS/SSL geleuter dat niet van toepassing is op de E2EE encryptie, dat dit geschetste scenario gaat om de huidige situatie van WhatsApp; maar niet om de toekomstige met E2EE + Authenticatie.

Net als dat het voor Facebook natuurlijk een te groot risico was mee te werken aan het PRISM-programma van de NSA. Toch is het allemaal gebeurd.

Niet te vergelijken.

Op gesloten broncode (of natuurlijk een gesloten compiler) kun je pertinent niet vertrouwen.

En dat is dus volslagen onzin.

Als alle closed-source applicaties onbetrouwbaar zouden zijn, dan zou er nog maar heel weinig betrouwbare software over blijven.

Echt, dat slaat werkelijk nergens op.

Vóóral niet als de app vervolgens een versleutelde SSL/TLS verbinding opzet met de servers van Facebook / WhatsApp.

Nou dat vooral past ten eerste niet in de context.

Ten tweede: uh... wut? Natuurlijk moet er een verbinding zijn met de WhatsApp servers, en ja natuurlijk wil je die graag met SSL verbonden zien.

Wat moeten ze dan? Geen SSL gebruiken? Of de hele dienst offline halen?

Of dacht je dat een peer-to-peer verbinding lekker zou werken met zo'n app?

Even serieus hoor; die applicatie heeft een verbinding nodig met de servers van de dienst; dat is niet enkel logisch maar gewoon pure noodzaak.

Dat als criteria noemen dat iets niet te vertrouwen valt, gaat nergens over. Schrijf dan meteen alles af dat SSL gebruikt.

Gesloten clients vereisen dus in ieder geval een stuk méér vertrouwen in de partij in kwestie dan clients waarvan jij, of anders alle mensen die er verstand van hebben (of denken te hebben), de code kunnen doorspitten.

Neen!

Absoluut incorrect.

Het lijkt er sterk op dat je een heel erg groot gevoel van misplaatst vertrouwen hebt in FOSS en de community erachter.

Dat moet je echt niet doen. Nogmaals: kijk eens naar heartbleed. Kijk eens naar POODLE. Kijk eens naar shellshock.

Tienduizenden mensen die het gereviewed hebben en tegen anderen zeiden "Jep, dit is prima software die goed betrouwbaar is!": en toch bleek het lek te zijn.

Nogmaals: open-source betekend niet per definitie dat het veilig is, en dan leg je dus enkel je vertrouwen in 1.) Je eigen kunnen, of 2.) Het kunnen van een ander en 3.) de eventuele uitbater van de dienst.

Closed-source betekend niet per definitie dat het onveilig/onbetrouwbaar is, en daar vertrouw je op 1.) Het kunnen van een ander (zowel de programmeurs daar, alsmede alle experts die het reviewen/auditen en onderzoeken) en, 2.) De eventuele uitbater van de dienst.

... Dat komt beide grotendeels op hetzelfde neer, zeker voor 99% van de mensen.

Bij beiden varianten is een (grote) vorm van (blind)vertrouwen nodig, zowel bij open-source als bij closed-source.

Dat ontkennen schept een bijzonder gevaarlijk precedent. En dat zeg ik als iemand wiens dagelijks werk onder andere draait om het beheren van een open-source applicatie (en ook bijdraag aan FSF) die door miljoenen mensen wordt gebruikt en als dé veiligste applicatie in z'n segment bekend staat. Constant vigilance is required. Heel simpel, en dat zeg ik daar ook altijd: hoewel we als veiligste te boek staan, en er geen kwetsbaarheden in de software bekend zijn, moet je er nog altijd vanuit gaan dat er wel een lek in *kan* zitten.

En dat is gewoon een feit. Ik kan er echt niet tegen als mensen ergens een hogere veiligheid/betrouwbaarheid aan koppelen, puur omdat het open-source is.

Terwijl ik dus een enorme open-source fan ben.

Ook is het erg belangrijk dat geïnteresseerden open source apps zelf kunnen bouwen en de hash ervan kunnen vergelijken met die van de officiële uitgave. Zo kun je dus wèl nagaan of de of de officiële uitgave integer is.

Nee, dat is gewoon pure arrogantie.

En nee, dat is helaas verre van altijd mogelijk als je het zet in de context van releases via appstores zoals Google Play en de Apple Appstore.

Daarnaast kunnen er (minimale) verschillen zitten in compilers, het resultaat, je environment (aldanniet dankzij flags), (extra) metadata die wordt toegevoegd (er hoeft maar een datum anders te zijn en je hash wijzigt.), et cetera, et cetera. Helaas.

Maar zelfs *ALS* je dezelfde hash krijgt, zegt dat niets over de betrouwbaarheid; het zegt enkel dat je dezelfde code hebt als die je elders vandaan geplukt hebt; dat wil niet zeggen dat die code meteen betrouwbaar is.

Een tool gebruiken waar je niet in mag kijken, die (zelfs buiten de chats om) een versleutelde verbinding met de servers van Facebook heeft en waarvan je dus niet exact weet wat het over de lijn stuurt, vind ik niet enorm verstandig.

Je hebt de traffic geanalyseerd?

Welke verbinding doel je precies op?

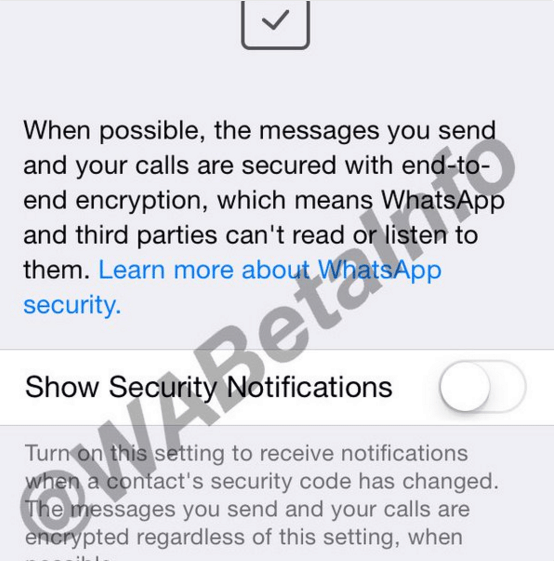

De enige verbinding die WhatsApp legt buiten chats om, zijn de listen socket naar FBCDN om VoIP gesprekken te kunnen ontvangen; de push functies en een poll voor WhatsApp web.

Dat is heel erg redelijk, en gewoon noodzakelijk voor de dienst.

Dit verkeer is overigens door meerdere onafhankelijke experts onderzocht, zowel met als zonder toestemming van WhatsApp; en met en zonder hulp van WhatsApp; en veilig bevonden. Er gebeuren geen gekke dingen. Er is enkel vastgesteld dat er meta-data verzonden wordt, maar dat wist eigenlijk iedereen al en is inherent aan de dienst. (Eigenlijk alle diensten.)

Nogmaals: als jij die allemaal wilt tegenspreken, geef dan eens bronnen; en laat je analyses eens zien?

Nu geeft Tom's Hardware "Wire" dus haast het voordeel van de twijfel

En terecht...

Als je geen reden of ook maar enkel bewijs/suggesties hebt om uit te gaan van het tegenovergestelde, is het ook raar om ze dan meteen af te schrijven als zijnde verkeerd bezig.

Dit bewijs/suggesties zijn niet aanwezig voor WhatsApp, dus ook die zou het voordeel van de twijfel moeten krijgen als je die logica volgt.

Ik stop mijn vertrouwen niet in gesloten projecten, want er zijn genoeg open alternatieven. Bij projecten uit de VS moet je sowieso opletten en al helemaal bij bedrijven als Facebook die al eerder met de NSA in zee zijn gegaan.

Nee, maar je stopt je vertrouwen kennelijk wel blind in open projecten; terwijl ook in open projecten vaak genoeg is gebleken dat mensen steken hebben laten vallen. (Of zelfs door de NSA werden gebackdoored zonder dat iemand dat door had.

) En even los van WhatsApp en in algemene zin: dan ga je ook nog eens voorbij aan het feit dat er zat closed-source applicaties zijn die als zeer tot extreem veilig te boek staan en waar nog nooit iets mee gebeurd is of ook maar ooit iets raars in is waargenomen... En toch zou volgens jou dan die open-source app waar tig fouten in zaten, absoluut betrouwbaarder zijn dan de closed-source applicatie waar men nog nooit iets in heeft kunnen ontdekken.

Dat rijmt toch niet met elkaar?

Ik vind het oprecht raar om maar te denken dat open-source wel veilig/betrouwbaar is, en closed-source per definitie niet. Dat slaat gewoon echt nergens op.

Dat vooroordeel over de VS is ook irrelevant.

Nuja, ik vind het dan op zijn minst nogal vreemd dat je op enkele andere plekken (alleen al binnen dit draadje) de indruk wekt dat dit niet het geval is.

Die indruk wek ik helemaal niet, dat is, en dat is niet lullig bedoeld, jou vreemde interpratatie van hetgeen ik mededeel...

Het zou je wat mij betreft dan ook sieren iets duidelijker te zijn over het feit dat je nog altijd vertrouwen moet hebben in Facebook en WhatsApp.

Waarom zou ik dat moeten doen?

Dat zou hetzelfde zijn als dat je autodealer tegen jou moet gaan zeggen "als je een auto koopt, en je rijdt er te hard mee, dan kan je een boete krijgen."

Het is common sense, en moet algemene kennis zijn.

Bij elk product is een vorm van vertrouwen nodig. Het bestaat niet dat vertrouwen niet noodzakelijk is. (Closed-source en open-source zijn daarin gelijk.)

Waarom zou ik dat nog extra moeten benadrukken, terwijl elk systeem is gebouwd op vertrouwen? Noem eens iets dat geen vertrouwen nodig heeft...?

Als ik alles extra moet gaan nuanceren, omdat mensen niet snappen dat vertrouwen *altijd* vereist is en er *altijd* een kans is dat er iets mis mee is (ondanks dat daar geen bewijzen of suggesties voor zijn, zoals in het geval van WhatsApp.): dan hebben de deelnemers aan de discussie eigenlijk al helemaal niets in de discussie te zoeken, want dan ontbreekt fundamentele kennis van security en cryptografie gewoon. Iedereen die zich daar veel mee bezig houdt weet dat het altijd een systeem gebaseerd op vertrouwen is.

Neem Signal, en hun Axolotl (dat dus ook in WhatsApp zit) als voorbeeld.

Iedereen prijst het de hemel in. Iedereen acht het helemaal veilig, en zelfs het veiligste op de markt (ook Snowden en co roepen dat). En het is open-source.

... Maar het komt alsnog neer op vertrouwen, want je moet de makers en de reviewers, ook als jij zelf de reviewer bent, toch echt vertrouwen wil je het gebruiken voor je veiligheid. Niets is 100% veilig, wen daar maar aan.

Het gros van de mensen vertrouwt dagelijks op allerlei systemen waar ze soms zelfs geen weet van hebben hoe het werkt en dat het nodig is. Een simpel voorbeeld is je firewall (aldanniet in modem/router) en/of viruscanner. Of die open-source app die jij bekeken hebt en veilig vond, en waar nu een update voor binnen komt die je gewoon installeert terwijl er best wel eens iets veranderd kan zijn dat niet goed is; of ze zijn gehacked en er komt nu iets malicious binnen... Of uberhaupt het gebruik van je mobiele telefoon of internetverbinding. Maar ook andere niet-technische zaken, zoals vertrouwen hebben dat het vlees dat je bij de slager haalt van goede kwaliteit is en niet bedorven is of onder de meest vreselijke bacteriën zit wegens slechte bedrijfspolicy.

... Maar in het geval van WhatsApp, zou ik dat opeens moeten nuanceren; puur en alleen omdat het om WhatsApp gaat?

Hou ff op zeg.

Dit is gewoon puur logica, en ik hoef hopelijk niemand te vertellen dat 1 + 1 toch echt 2 is; en dat men zelf ook wel kan bedenken dat er *altijd* een stukje vertrouwen nodig is, en dat je daar nooit en te nimmer onderuit kan. Ook niet bij open-source!

Dus eigenlijk is het heel simpel, en ik bedoel dit niet flamend:

Duh! Natuurlijk moet je nog vertrouwen hebben! Zonder vertrouwen kan niet. Zonder vertrouwen bestaat niet. Wantrouwen/niet kunnen vertrouwen: dat bestaat. Maar "helemaal geen vertrouwen nodig hebben" is *onmogelijk*.

Niets is 100% veilig, ook WhatsApp niet.

Maar het is hard op weg om een van de veiligste chatapplicaties te worden die op de markt beschikbaar is; of je dat nou leuk vindt of niet. Samen met Signal.

"Het is closed-source" is absoluut geen valide argument om het dan maar te schrijven, of te concluderen "en derhalve kan het nooit veilig zijn." Pertinent onzin, en zelfs een hele gevaarlijke uitspraak.

Je legt veels te veel vertrouwen in de open-source markt, community en ontwikkelaars; en ik raad je met klem aan heel rap van dat denkbeeld af te komen... Voor je eigen veiligheid.

En nogmaals... Dat komt van iemand af die er baat bij heeft dat de FOSS community een goede naam heeft. Maar dat "open-soure is standaard veilig(er)/betrouwbaarder want ik kan de code zien" sentiment moet écht ophouden. Het is een gevaarlijke gedachte. Er is meerdere malen onderzoek naar gedaan en gebleken dat closed-source/open-source gelijk opgaan qua problematiek en vertrouwensproblemen, maar dat men bij open-source veel vaker een goed gevoel van veiligheid heeft want "ik kan het zien".

... Maar dat is dus een vals gevoel van veiligheid, want dat jij en anderen het kunnen zien zegt lang niet altijd iets over de veiligheid/betrouwbaarheid van de code en/of de beheerder. Ook niet als je het cloned en zelf je client compileert. Echt niet.

Werkelijk waar, ik kan niet vaak genoeg herhalen:

zie open-source niet als het toonbeeld van security, en ga er altijd vanuit dat de reviewers fout zitten. Doe het jezelf niet aan om te vertrouwen in open-source, puur omdat het open is; en closed-source te wantrouwen puur omdat het gesloten is: want het is keer op keer gebleken dat beide van die extreme beelden niet kloppen met de realiteit.

Ik heb keer op keer herhaald dat WhatsApp een van de veiligste chatapps op de markt aan het worden is, en dat is ook gewoon een feit waar niemand onderuit kan. (Argumenten als "het is van Facebook, dus is het onveilig" zijn kortzichtig. En "het is closed source, dus onbetrouwbaar" idem. Dat zijn gewoon geen goede argumenten, want het levert ook gewoon 0.0 bewijs. De eigenaar van mcDonalds beheert ook het mcDonalds kinderfonds; houdt dat automatisch in dat al die kids die daar verblijven obesitas krijgen "want het is van mcDonalds?"

Nee toch?

) Maar ik heb *nooit* gezegd, noch gesuggereerd dat er totaal geen vertrouwen nodig is; en ik heb nooit geclaimed dat WhatsApp 100% veilig zal zijn: want 100% veiligheid

bestaat niet. Een lek zit in een klein hoekje.

Het enige dat ik gezegd heb is dat WhatsApp als haar E2EE uitrol geheel voltooid is, zo'n beetje de veiligste chat applicatie op de markt zal zijn; zeker als je mainstream gaat kijken. (Niet-mainstream is Signal is nét een tik veiliger.) En daar is geen woord van gelogen.

[Reactie gewijzigd door WhatsappHack op 22 juli 2024 23:08]

/i/2001027373.png?f=thumbmedium)

/i/2001027375.png?f=thumbmedium)

/i/2001027379.png?f=thumbmedium)

:strip_exif()/i/2001027389.png?f=thumbmedium)

/i/1281188313.png?f=fpa)

/i/1386053492.png?f=fpa)

:strip_exif()/i/1265195729.gif?f=fpa)

:strip_exif()/i/1306398851.gif?f=fpa)

:strip_exif()/i/1305963497.jpeg?f=fpa)

:strip_exif()/i/1219071389.gif?f=fpa)

:strip_exif()/i/1294081930.gif?f=fpa)