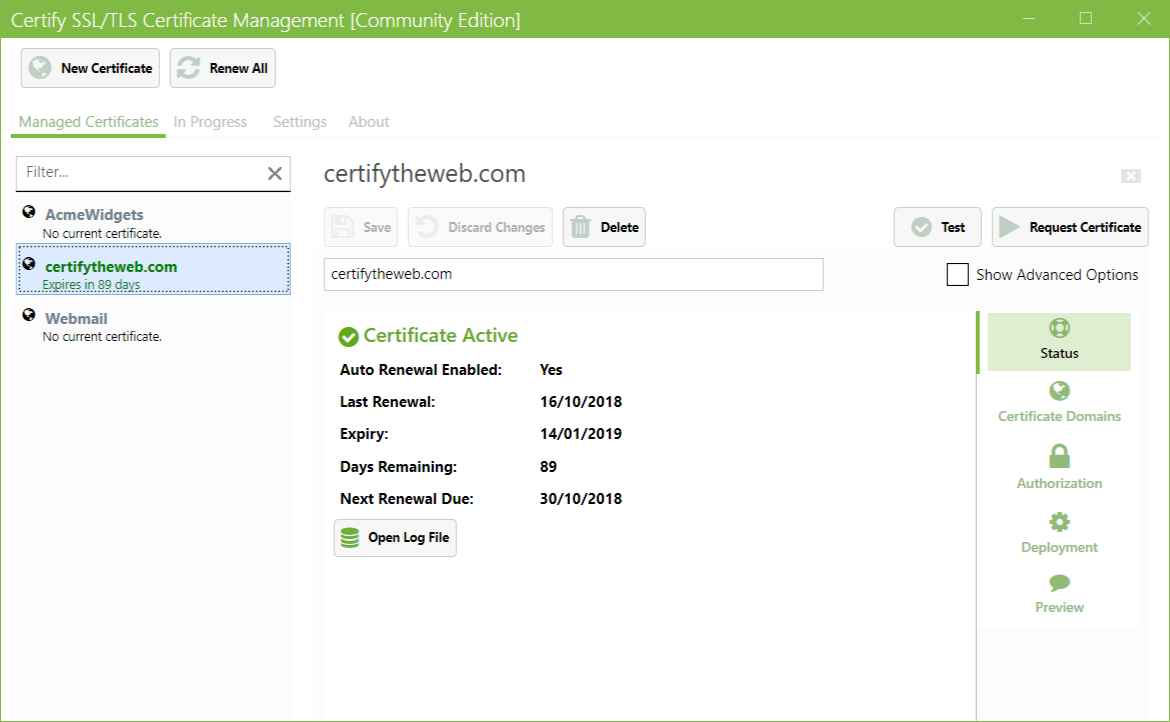

Let's Encrypt is een initiatief is om zoveel mogelijk sites https-ondersteuning te geven door gratis ssl-certificaten te verstrekken en de implementatie makkelijker te maken. De meeste tools hiervoor zijn echter alleen beschikbaar vanaf de commandline. Certify SSL Manager biedt een grafische interface voor het aanvragen en beheren van deze certificaten op Windows Servers met IIS. De ontwikkelaars hebben kort achter elkaar twee nieuwe versies uitgebracht, die elk een klein probleem verhelpen.

Let's Encrypt is een initiatief is om zoveel mogelijk sites https-ondersteuning te geven door gratis ssl-certificaten te verstrekken en de implementatie makkelijker te maken. De meeste tools hiervoor zijn echter alleen beschikbaar vanaf de commandline. Certify SSL Manager biedt een grafische interface voor het aanvragen en beheren van deze certificaten op Windows Servers met IIS. De ontwikkelaars hebben kort achter elkaar twee nieuwe versies uitgebracht, die elk een klein probleem verhelpen.

Changes in version 4.1.4:Changes in version 4.1.3:

- Fix: Microsoft.Management.Infrastructure exception on Server 2008 R2. Users on older versions of windows are advised to have the latest version of the Windows Management Framework installed unless they have compatibility requirements that prevent that.

- Fix: avoid Microsoft.Management.Infrastructure exception on Server 2008 R2

:strip_exif()/i/2005909664.png?f=thumbmedium)