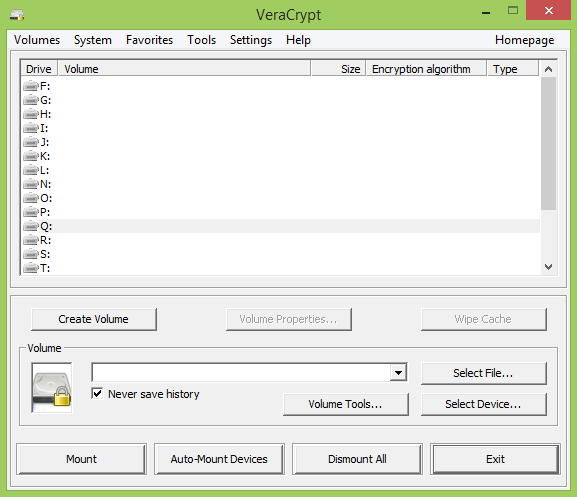

VeraCrypt is een zogenaamde fork van TrueCrypt, wat in mei van dit jaar onder nogal vage omstandigheden er mee op is gehouden. Met dit opensource-encryptieprogramma kunnen complete harde schijven of partities, en virtuele volumes, zoals een bestand dat als partitie wordt benaderd, worden versleuteld. VeraCrypt gebruikt de originele broncode van TrueCrypt, maar bevat wel diverse verbeteringen met betrekking tot de beveiliging. Volumes die met TrueCrypt zijn aangemaakt zijn dan ook niet compatibel met VeraCrypt. De Fransman Mounir Idrassi is er al sinds de zomer van 2013 al mee bezig mee en verleden maand is versie 1.0e uitgekomen.

VeraCrypt is een zogenaamde fork van TrueCrypt, wat in mei van dit jaar onder nogal vage omstandigheden er mee op is gehouden. Met dit opensource-encryptieprogramma kunnen complete harde schijven of partities, en virtuele volumes, zoals een bestand dat als partitie wordt benaderd, worden versleuteld. VeraCrypt gebruikt de originele broncode van TrueCrypt, maar bevat wel diverse verbeteringen met betrekking tot de beveiliging. Volumes die met TrueCrypt zijn aangemaakt zijn dan ook niet compatibel met VeraCrypt. De Fransman Mounir Idrassi is er al sinds de zomer van 2013 al mee bezig mee en verleden maand is versie 1.0e uitgekomen.

Changes between 1.0d and 1.0e (04 September 2014):Changes between 1.0c and 1.0d (03 June 2014):

- Correct most of the security vulnerabilities reported by the Open Crypto Audit Project.

- Correct security issues detected by Static Code Analysis, mainly under Windows.

- Correct issue of unresponsiveness when changing password/key file of a volume. Reduce overall time taken for creating encrypted volume/partition.

- Minor fixes (look at git history for more details).

Changes between 1.0b and 1.0c (11 November 2013):

- Correct issue while creating hidden operating system.

- Minor fixes (look at git history for more details).

Changes between 1.0a and 1.0b (25 June 2013):

- Set correctly the minimum required version in volumes header.

- This also solves also the hidden volume issue

- Enhance RIPEMD160 implementation in BootLoaded by using the compiler uint32 type

- Don't position legacy flag in volume header for newer VeraCrypt releases

:strip_exif()/i/2000958181.png?f=thumbmedium)

/i/1383052630.png?f=fpa)