Onderzoekers van de Amerikaanse Rutgers-universiteit demonstreren woensdag op een conferentie hoe rootkits op smartphones gebruikt kunnen worden om de eigenaar te bespioneren. Volgens de onderzoekers is bescherming noodzakelijk.

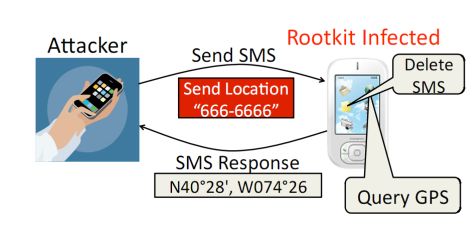

De onderzoekers demonstreren woensdag de werking van rootkits op onder meer de iPhone en de opensourcetelefoon OpenMoko Freerunner. Met een rootkit is het onder meer mogelijk de eigenaar van de smartphone via de microfoon af te luisteren en om de locatie van de smartphone met behulp van gps vast te stellen. In de demonstratie werd een iPhone gebruikt om een Freerunner aan te vallen, zo blijkt uit de presentatie van de onderzoekers.

Rootkits zijn in vergelijking met andere malware voor smartphones lastiger te detecteren. Bovendien zou het beveiligen tegen rootkits veel processorkracht kosten, wat ten koste gaat van snelheid en accuduur. De wetenschappers menen desondanks dat fabrikanten en providers hun besturingssystemen tegen rootkits moeten wapenen.

Malware op smartphones is in de praktijk nog geen groot probleem. Het bekendst zijn de virussen die zich via bluetooth verspreiden en vooral Symbian-toestellen treffen. In Nederland is voor zover bekend nog nooit een grote uitbraak van mobiele malware geweest, maar beveiligingsbedrijven proberen fabrikanten en consumenten al jaren te overtuigen dat malware voor telefoons een grote bedreiging is.

/i/1204038688.png?f=fpa)

/i/1277037256.png?f=fpa)

/i/1249896091.png?f=fpa)

/i/1225626670.png?f=fpa)

:strip_exif()/i/1241532154.gif?f=fpa)

/i/1236432103.png?f=fpa)

:strip_exif()/i/1096398313.jpg?f=fpa)