Twee beveiligingsonderzoekers stellen dat zij een methode hebben ontwikkeld om de tkip-sleutel die op wifi-netwerken wordt gebruikt, deels te kraken. Tot nu toe werd wpa nog als relatief veilig bestempeld.

De onderzoekers Erik Tews en Martin Beck hebben hun vizier gericht op tkip, de 128-bits lange encryptiesleutel die in het wpa-protocol wordt gebruikt. De twee stellen een methode te hebben gevonden om de tkip-sleutel in 12 tot 15 minuten te kunnen kraken, waardoor met wpa-versleutelde data is uit te lezen. Daarbij gaat het echter alleen om de sleutel die de router gebruikt voor het versleutelen en versturen van data naar een client, en niet vice versa.

De onderzoekers Erik Tews en Martin Beck hebben hun vizier gericht op tkip, de 128-bits lange encryptiesleutel die in het wpa-protocol wordt gebruikt. De twee stellen een methode te hebben gevonden om de tkip-sleutel in 12 tot 15 minuten te kunnen kraken, waardoor met wpa-versleutelde data is uit te lezen. Daarbij gaat het echter alleen om de sleutel die de router gebruikt voor het versleutelen en versturen van data naar een client, en niet vice versa.

In afwachting van een demonstratie van de vermeende hack op de Pacsec-conferentie in Tokio volgende week, zijn de twee beveiligingsonderzoekers nog weinig loslippig. Duidelijk is wel dat het niet gaat om een 'klassieke' brute force-aanval op de encryptiesleutel door middel van een woordenboek. De twee zouden volgens Computerworld een manier hebben gevonden om een met wpa beveiligd access point grote hoeveelheden datapakketjes te laten uitspuwen, waardoor er meer pakketjes per seconde bekeken kunnen worden. Tezamen met een niet nader omschreven 'wiskundige doorbraak' zou de tkip-sleutel veel sneller boven komen drijven dan met traditionele hackmethoden.

Naast een demonstratie wil Tews de kraakmethode ook gaan beschrijven in een wetenschappelijk vakblad. Ook zou een deel van de gebruikte code in alle stilte in een recente versie van de Aircrack-ng-tool zijn verwerkt. De twee onderzoekers kwamen eerder in het nieuws toen zij een methode vonden om de inmiddels afgedankte wep-encryptie in recordtempo te kraken.

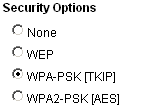

De mogelijke tkip-kraakmethode die de twee onderzoekers aankondigen, kan de speurtocht van hackers naar een 'totaaloplossing' voor het doorkruisen van de wpa-encryptiestandaard, bespoedigen. Hierdoor wacht het tot voor kort als relatief veilig bestempelde wpa - dat door cryptologen wordt omschreven als wep on steroids omdat het nog steeds is gebaseerd op het rc4-algoritme - mogelijk hetzelfde lot als zijn voorganger. Deskundigen adviseren daarom gebruikers van wifi-apparatuur om niet langer tkip-sleutels te gebruiken, maar uitsluitend wpa2 met aes-encryptie toe te passen of om over te schakelen op ip-sec en vpn's.

:strip_exif()/i/1149088707.gif?f=fpa)

/i/1236173787.png?f=fpa)

/i/1281427207.png?f=fpa)

/i/1252847274.png?f=fpa)

/i/1082442919.png?f=fpa)

/i/1057741947.png?f=fpa)

:strip_exif()/i/1190889742.jpg?f=fpa)

:strip_exif()/i/1185182814.gif?f=fpa)

:strip_exif()/i/1158351817.gif?f=fpa)