Onderzoekers hebben een methode ontwikkeld om de illegale productie van processors tegen te gaan. Met behulp van cryptografie kunnen processors selectief geactiveerd worden door de rechthebbende.

Intel, IBM en deels AMD produceren hun processors in hun eigen fabs, maar meestal wordt de productie van computerchips uitbesteed aan chipfabrieken in Azië zoals Tsmc, UMC en Chartered. Aangezien sommige fabs het niet zo nauw nemen met het intellectueel eigendom van chipontwerpers en het feit dat de maskers, de blauwdrukken die bepalen hoe de transistors op het silicium terechtkomen, al beschikbaar zijn, is het redelijk eenvoudig om extra processors te produceren en deze te verkopen op de zwarte markt. Onderzoekers van de universiteit van Michigan en de Rice-universiteit hebben een methode ontwikkeld om aan deze hardwarepiraterij een einde te maken.

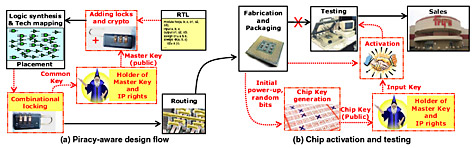

De Epic-methode maakt gebruik van public-key-cryptografie. In eerste instantie moet het chipontwerpbedrijf een paar MK's of hoofdsleutels genereren: een publieke hoofdsleutel (MK-Pub) die in het chipontwerp wordt geïntegreerd en een privé hoofdsleutel (MK-Pri) die de het bedrijf voor zichzelf houdt. Epic genereert via combination locking en de MK-Pub een willekeurige 'Common Key' die eerst naar de eigenaar van het intellectuele eigendom van de chip wordt gestuurd, waarna deze sleutel wordt gewist. Daarna wordt het ontwerp wordt naar de fab gestuurd die de chips produceert.

Een random number generator op de chip, genereert bij de eerste keer opstarten een unieke chipsleutelpaar (RCK-Pri en RCK-Pub) die op de chip worden gebrand. Om de chip te activeren moet de fab de publieke chipsleutel naar de rechthebbende sturen die een Input Key, bestaande uit de Common Key die is versleuteld met de MK-Pri en en de RCK-Pub, terugstuurt. Deze Input Key kan door de fab worden ontrafeld met de RCK-Pri en de MK-Pub, met als resultaat de Common Key. Deze onsluit de chip, waarna deze getest kan worden. De communicatie tussen de fab en de chipontwerper is ook beveiligd met encryptie via publieke sleutels.

Het voordeel is dat met deze methode de eigenaar van het intellectuele eigendom precies kan bijhouden hoeveel chips door de fab zijn geproduceerd, wat de serienummers ervan zijn, en welke fabs de chips mogen produceren. Verder verandert de Epic-technologie het originele chipontwerp niet, en is daardoor eenvoudig aan ontwerpen te koppelen. De Niagara2-processor van Sun maakt al gebruik van Epic. Huidige methodes om chippiraterij tegen te gaan zoals het laten produceren van waferlagen bij verschillende fabs zijn te duur.

:strip_exif()/i/1227637706.gif?f=fpa)

:strip_exif()/i/1186150602.jpg?f=fpa)