- ondanks waarschuwingen van derden dat het een groot gat is het gat laag inschatten;

Wat dacht je dan? Dat ze een paniek golf zouden veroorzaken?

- Na steeds groter wordend misbruik nog dagen vol blijven houden dat het wel mee valt;

Is dat steeds groter wordend misbruik dan zo indrukwekkend? Volgens mij is er helemaal niet zoveel misbruik van gemaakt. Alleen al maar omdat er tot op heden geen beestje misbruik van maakt dat niet door virusscanner/antispyware software ontdekt werd.

- Vol blijven houden dat het gat meevalt maar met vasthouden aan duidelijke release tijdstippen toch 'snel' een hotfix willen leveren.

Je haalt 2 termen door mekaar. Men beweerde nooit dat het gat wel meeviel. Wel dat de gevolgen nogal meevallen.

- Vol blijven houden dat het gat meevalt maar toch de hotfix maar vele dagen eerder vrijgeven.

Is er een reden om dat niet te blijven volhouden? Tot op heden is er geen berichtgeving over erstige misbruiken of grootschalige besmettingen door uitbuiting van dit lek. Dus ja....

En dat die patch nu sneller vrij gegeven is dan gepland hangt af van veel meer factoren hoor. Bij Microsoft is het niet zo dat er 1 lunatic aan de knopjes staat en met een druk op de knop de aanval al dan niet inzet.

Iets zegt me dat ze bij MS langzaam door kregen een behoorlijke inschattingsfout gemaakt te hebben maar dat ze het niet officieel willen toegeven.

Je kan evengoed stellen dat dit door sommige mensen behoorlijk overroepen was. Veel mensen hebben enkel gekeken naar de aard van het lek en de eenvoud van het uitbuiten. En dan was er idd een enorm probleem. Echter het verschil tussen het potentiële gevaar en de werkelijke bedreigin zat zich op het niveau van allerhande 3th party software. Mensen met een beetje gezond verstand draaien immers nog allerhande andere beveiligingssoftware die wel zijn werk deed.

Als Microsoft met een patch was gekomen waardoor Office niet meer goed werkte, of websites met wmf bestanden die niet malafide waren plots niet meer goed werkte, of een patch die elders lekken veroorzaakte,.... dan was het allemaal veel erger geweest. Nu loopt iedereen maar te blaren maar er zijn geen noemenswaardige problemen opgedoken.

Of heb jij toevallig ergens rapporten die aangeven dat dit lek voor grote problemen gezorgd heeft? En ik bedoel dan niet de pc van tante truus en oom willem die geen virusscanner draaiden...

Nu ik weet al op voorhand dat ik ga weggemod worden. Want ik verdedig Microsoft en dat lijkt hier soms per definitie verboden.

Ik weet ook op voorhand dat 1 of andere admin wel een opmerking in mijn post gaat plaatsen. Hoewel sommigen zich naar mijn mening beter bezig zouden houden met scheef modden tegen te gaan.

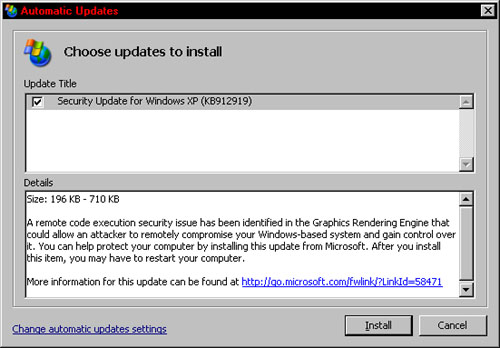

Volgens diverse meldingen is de officiële release van Microsofts pleister identiek aan de eerder uitgelekte bèta van de herstelsoftware, ondanks de waarschuwingen van het softwarebedrijf om die proefversie links te laten liggen. Uiteraard verdient het aanbeveling om de nieuwe patch hoe dan ook te installeren. De herstelsoftware is inmiddels voor diverse Windows-versies in zowel het Nederlands als het Engels gepubliceerd. De niet-officiële patch die door Ilfak Guilfanov werd gedistribueerd, kan na de installatie van Microsofts oplossing gedeïnstalleerd worden; dat mag zowel voor als na het aanbrengen van de officiële patch gebeuren.

Volgens diverse meldingen is de officiële release van Microsofts pleister identiek aan de eerder uitgelekte bèta van de herstelsoftware, ondanks de waarschuwingen van het softwarebedrijf om die proefversie links te laten liggen. Uiteraard verdient het aanbeveling om de nieuwe patch hoe dan ook te installeren. De herstelsoftware is inmiddels voor diverse Windows-versies in zowel het Nederlands als het Engels gepubliceerd. De niet-officiële patch die door Ilfak Guilfanov werd gedistribueerd, kan na de installatie van Microsofts oplossing gedeïnstalleerd worden; dat mag zowel voor als na het aanbrengen van de officiële patch gebeuren.