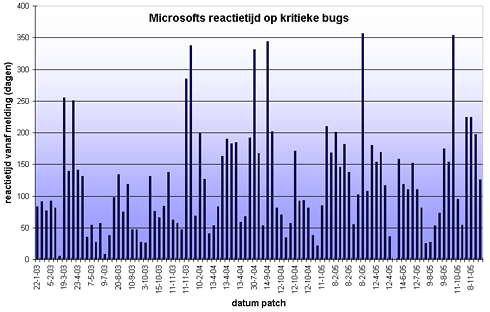

Microsoft wordt al geruime tijd bekritiseerd vanwege de vermeende traagheid waarmee het reageert op bugs. De Washington Post Security Fix bestudeerde alle kritieke patches van de afgelopen drie jaar om de verwijten te onderzoeken. Kritieke patches zijn volgens Microsoft patches waarmee een beveiligingsgat wordt opgelost dat een aanvaller kan gebruiken om in te inbreken op een Windows-computer en de controle hiervan kan overnemen. Voor elke kritieke patch werd gekeken naar de datum dat Microsoft op de hoogte werd gesteld en hoe lang het vervolgens duurde om een patch uit te brengen. De datums waarop Microsoft op de hoogte werd gesteld, zijn verkregen van Common Vulnerabilities and Exposures (CVE), direct van onderzoekers en, in ongeveer een dozijn gevallen, van Microsoft zelf.

De resultaten van het onderzoek laten zien dat het in 2004 en 2005 langer duurde voordat Microsoft patches uitbracht dan in 2003. In 2003 werd een patch gemiddeld drie maanden na het rapporteren van het probleem uitgebracht. In 2004 duurde dat op 134,5 dagen en in 2005 bleef dat vrijwel onveranderd. Gedurende deze periode ging echter wel het aantal dagen tussen het publiceren van de bug en het vrijgeven van de patch omlaag. In 2003 duurde dit gemiddeld 71 dagen, in 2004 55 dagen en in 2005 daalde dit naar 46 dagen.

De resultaten van het onderzoek laten zien dat het in 2004 en 2005 langer duurde voordat Microsoft patches uitbracht dan in 2003. In 2003 werd een patch gemiddeld drie maanden na het rapporteren van het probleem uitgebracht. In 2004 duurde dat op 134,5 dagen en in 2005 bleef dat vrijwel onveranderd. Gedurende deze periode ging echter wel het aantal dagen tussen het publiceren van de bug en het vrijgeven van de patch omlaag. In 2003 duurde dit gemiddeld 71 dagen, in 2004 55 dagen en in 2005 daalde dit naar 46 dagen.

Uit de gegevens blijkt dat Microsoft sneller patches vrijgeeft wanneer bugs publiekelijk bekend worden gemaakt in plaats van alleen aan Microsoft. Voorstanders van deze 'full disclosure'-aanpak zijn van mening dat bedrijven sneller hun fouten zullen herstellen wanneer iedereen ervan op de hoogte is. Andere factoren spelen hier echter ook een rol bij. Vaak wordt bij deze aanpak ook de broncode van de exploit gepubliceerd. Hierdoor is het voor Microsoft eenvoudiger om de oorzaak van de bug te achterhalen en sneller een patch uit te geven. Microsoft lijkt echter succesvol te zijn in het overtuigen van onderzoekers dat ze hun resultaten niet publiekelijk bekend moeten maken. In 2003 ging het om acht gevallen en in 2004 en 2005 ging het beide keren om vier gevallen van publiekelijke bekendmaking.

Stephen Toulouse van Microsoft geeft aan dat Microsoft tegenwoordig meer tijd besteedt aan de kwaliteitscontrole van de patches. Gecontroleerd wordt of elke patch het betreffende probleem totaal verhelpt in het gehele besturingssysteem. Daarnaast wordt beter gekeken of een patch geen nieuwe bugs introduceert. Volgens Toulouse is het maken van een patch voor de gerapporteerde bug het eenvoudigste gedeelte van het gehele proces. Na het schrijven moet de nieuwe patch getest worden en als er dan nieuwe bugs worden gevonden begint het proces opnieuw. Daarnaast geeft Microsoft tegenwoordig de ontdekkers van de bugs meer gelegenheid om de patches te testen.

Toulouse geeft als voorbeeld van een problematische patch de ASN.1-bug, die gezien wordt als de grootste bug in de geschiedenis van Windows. Er moest tweemaal opnieuw met het testen van de patch worden begonnen als gevolg van nieuwe bugs die tot dan toe onopgemerkt waren gebleven. Microsoft heeft ook lessen geleerd uit bijvoorbeeld de afhandeling van de bug die leidde tot de Blaster-worm. Microsoft gaf de eerste patch al na 38 dagen vrij, maar twee dagen na het vrijgeven bleek de bug op te duiken op nog drie andere plaatsen in het besturingssysteem. Ongeveer twee weken later infecteerde Blaster miljoenen computers. Sommige experts menen dat de worm ontwikkeld is met behulp van Microsofts originele patch.

Toulouse geeft als voorbeeld van een problematische patch de ASN.1-bug, die gezien wordt als de grootste bug in de geschiedenis van Windows. Er moest tweemaal opnieuw met het testen van de patch worden begonnen als gevolg van nieuwe bugs die tot dan toe onopgemerkt waren gebleven. Microsoft heeft ook lessen geleerd uit bijvoorbeeld de afhandeling van de bug die leidde tot de Blaster-worm. Microsoft gaf de eerste patch al na 38 dagen vrij, maar twee dagen na het vrijgeven bleek de bug op te duiken op nog drie andere plaatsen in het besturingssysteem. Ongeveer twee weken later infecteerde Blaster miljoenen computers. Sommige experts menen dat de worm ontwikkeld is met behulp van Microsofts originele patch.

Blaster heeft geleid tot twee veranderingen bij Microsoft aldus Toulouse. Ten eerste worden patches beter gecontroleerd en ten tweede heeft het Microsofts Secure Windows Initiative Team de opdracht gekregen om alle bugs te onderzoeken en aan te vallen zoals hackers dat ook zouden doen. Niet iedereen is echter onder de indruk van Microsofts inspanningen. De kwaliteit van de patches is de laatste tijd weliswaar omhoog gegaan, toch duurt het nog steeds erg lang voordat de patches daadwerkelijk worden vrijgegeven. Onder hackersgroepen worden de bugs verhandeld en gebruikt tegen specifieke doelen, aldus een beveiligingsexpert van eEye Digital Security. Omdat Microsoft zo lang wacht met het vrijgeven van patches, blijven de systemen van de klanten van Microsoft langer kwetsbaar.

Vorige week gaf Microsoft nog een patch voor het WMF-lek vrij. Deze bug werd reeds tien dagen na de eerste melding vrijgegeven. De korte reactietijd werd mede mogelijk gemaakt doordat er al een onofficiële patch voor bestond. Ook nu verschenen er echter weer meldingen dat er minstens nog twee andere fouten waren ontdekt in dezelfde WMF-code die Microsoft eerder patchte. Toulouse geeft aan dat Microsoft al van deze bugs op de hoogte was, maar dat de bugs nog niet waren opgelost omdat ze niet zo serieus van aard zouden zijn. Dit laat wel de vraag open of de veranderingen binnen Microsoft echt effect sorteren.

Vorige week gaf Microsoft nog een patch voor het WMF-lek vrij. Deze bug werd reeds tien dagen na de eerste melding vrijgegeven. De korte reactietijd werd mede mogelijk gemaakt doordat er al een onofficiële patch voor bestond. Ook nu verschenen er echter weer meldingen dat er minstens nog twee andere fouten waren ontdekt in dezelfde WMF-code die Microsoft eerder patchte. Toulouse geeft aan dat Microsoft al van deze bugs op de hoogte was, maar dat de bugs nog niet waren opgelost omdat ze niet zo serieus van aard zouden zijn. Dit laat wel de vraag open of de veranderingen binnen Microsoft echt effect sorteren.

:strip_exif()/i/1168969724.gif?f=fpa)