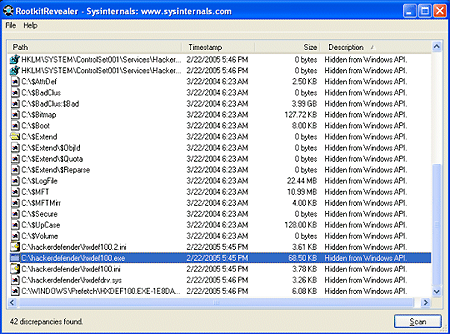

Nadat Microsoft op de RSA Conference onlangs gewaarschuwd had voor het opduiken van rootkits voor Windows-systemen, is SysInternals met een programma op de proppen gekomen dat een poging doet deze malware te detecteren. Voor alle Windows-versies vanaf NT 4 probeert deze software onregelmatigheden in de systeem-API, het register en het bestandssysteem op te sporen om de gebruiker te waarschuwen. Volgens het bedrijf detecteert RootkitRevealer alle tegenwoordig bekende rootkits die in omloop zijn, waarbij het opmerkt dat de software niet bedoeld is om geheugenrootkits - die na een reboot verdwenen zijn - te detecteren.

Op ons forum Gathering of Tweakers wordt er echter gemeld dat het programma nog enkele problemen kent. Zo blijkt het onbruikbaar te zijn in combinatie met de iChecker- of iStreams-functie van Kaspersky Antivirus, omdat deze laatste een checksum van alle bestanden opslaat in een 'Alternate Data Stream'. Deze ADS wordt door RootkitRevealer als 'Hidden from the Windows API' aangemerkt, waardoor een gebruiker in dat geval honderden meldingen moet doorlopen om te controleren of er ook echt een rootkit aanwezig is. SysInternals benadrukt zelf ook dat het in theorie mogelijk is voor een rootkit om zich te verbergen voor software als RootkitRevealer, maar dat dit een complexiteit zou vereisen die tot op heden nog niet gezien werd in rootkits.

/i/1353153259.png?f=fpa)

:strip_exif()/i/1399535558.jpeg?f=fpa)