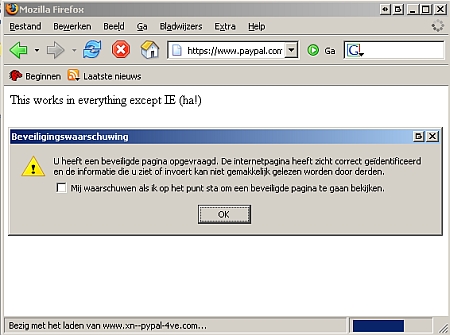

Op Schmoocon, een bijeenkomst voor hackers, is een nieuwe exploit gedemonstreerd die bruikbaar is op alternatieve browsers. Doordat de phishing exploit misbruik maakt van de International Domain Name karakterondersteuning, die in Internet Explorer standaard niet aanwezig is, zijn enkel alternatieven als FireFox en Opera vatbaar voor misbruik met behulp van dit principe. Met behulp van een proof-of-concept kan men controleren of een browserconfiguratie IDN-ondersteuning biedt en daardoor misbruikt kan worden. Doordat Internet Explorer standaard echter niet vatbaar is - IDN-ondersteuning moet met een plugin toegevoegd worden - wordt verwacht dat het lek niet zo interessant zal zijn voor phishers. Door de eigenschap network.enableIDN in Firefox op 'false' te zetten, kan dit lek niet meer misbruikt worden. Belangrijk hierbij is dat eerst de cache leeggemaakt moet worden en dat naar verluidt de exploit terug werkzaam is nadat de browser opnieuw opgestart werd.

/i/1318419301.png?f=fpa)