Google heeft details vrijgegeven over een aanval waarmee hackers code konden uitvoeren op Android-telefoons en hogere rechten op deze toestellen konden krijgen. Dat was mogelijk door kwetsbaarheden in onder meer de Dolby-audiocodec te misbruiken.

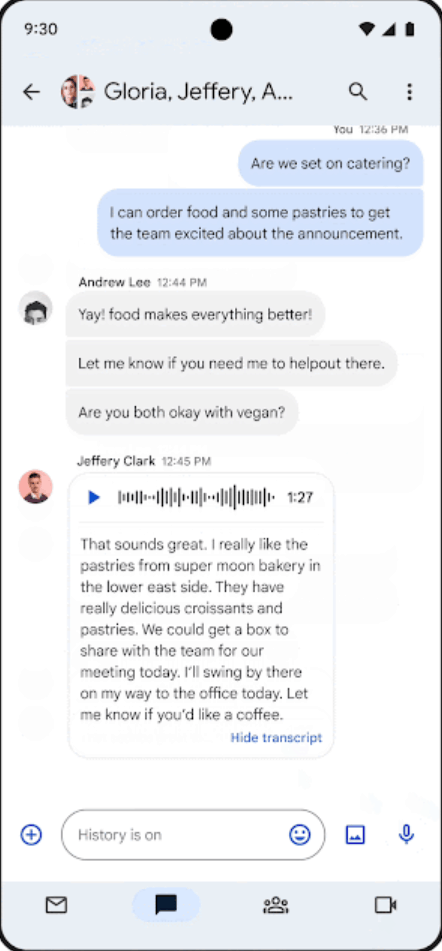

Project Zero, de afdeling van Google die kwetsbaarheden in software onderzoekt, meldt in een blogpostserie dat Android-telefoons tot voor kort kwetsbaar waren voor een aanval waarbij geen gebruikersinteractie nodig was. Door een kwaadwillig spraakbericht te verzenden via Google Messages, konden aanvallers code in de Dolby-mediacodec uitvoeren. Vervolgens was het via een privilege escalation mogelijk om te 'ontsnappen' uit de mediacodec en code met kernelrechten uit te voeren.

Bij de aanval misbruikten de hackers twee bugs: de eerste, CVE-2025-54957, betreft een out-of-boundswritebug en bevindt zich in de Dolby Unified Decoder, die wordt gebruikt om Dolby-audioformaten te decoderen. De tweede, CVE-2025-36934, werd gevonden in een kerneldriver en maakte het mogelijk om hogere rechten op de telefoon te krijgen.

Volgens het team groeit het risico op dergelijke zeroclickexploits naarmate een telefoon meer AI-functies krijgt. Voor veel van deze functies wordt kunstmatige intelligentie gebruikt om content op de telefoon, zoals berichten, te analyseren voordat de gebruiker deze opent. In dit geval kon de kwetsbaarheid plaatsvinden omdat er AI wordt gebruikt om spraakberichten te transcriberen. Dat vereist dat deze berichten meteen na ontvangst al worden ontsleuteld en dus niet pas als de gebruiker ze beluistert.

Project Zero ontdekte de aanvalsmogelijkheid op de Pixel 9, maar het team denkt dat dit ook op andere Android-toestellen mogelijk was. Overigens biedt Google vanaf de Pixel 8 een beschermingsmaatregel die de privilege-escalationaanval zou verhinderen, maar deze werkt alleen als gebruikers de optie Geavanceerde bescherming activeren. Volgens Google is dezelfde aanval niet mogelijk op iPhones, omdat de Dolby Unified Decoder op deze toestellen een extra beveiliging bevat tegen out-of-boundswriteaanvallen. Project Zero roept Dolby op om deze beveiliging ook op andere platforms toe te voegen.

Het is niet duidelijk hoelang de telefoons kwetsbaar waren voor deze aanval. Project Zero stelde Dolby op 26 juni 2025 op de hoogte van de bug, maar Googles Pixel-team zou pas op 8 oktober patches hebben ontvangen om de bugs te dichten. Vervolgens duurde het nog tot 5 januari 2026 voordat dat team deze patches ook daadwerkelijk had toegepast. Samsung loste de kwetsbaarheid op 12 november als eerste Android-fabrikant op, schrijft Project Zero.

:strip_exif()/i/2004648158.jpeg?f=fpa)

:strip_exif()/i/2005500190.jpeg?f=fpa)

:strip_exif()/i/2005393580.jpeg?f=fpa)

/i/2005017354.png?f=fpa)

/i/2004628658.png?f=fpa)