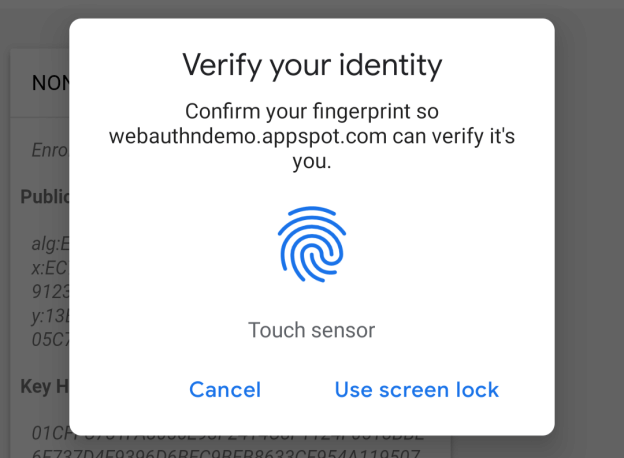

Google heeft een bèta van versie 70 van zijn Chrome-browser uitgebracht, waarin het vingerafdrukverificatie test in macOS en Android via WebAuthn. Door gebruik van deze standaard kunnen gebruikers bijvoorbeeld bij een onlinedienst inloggen met hun vingerafdruk.

Google schrijft dat het op macOS standaard Touch ID inschakelt voor gebruik met Web Authentication, zoals WebAuthn ook wel wordt aangeduid. Op Android is dat de vingerafdrukscanner. In de nieuwe bèta van Chrome 70 schakelt het WebAuthn-ondersteuning standaard in op zijn mobiele besturingssysteem. Dat was bij de desktopvariant al het geval sinds versie 67.

Google schrijft dat het op macOS standaard Touch ID inschakelt voor gebruik met Web Authentication, zoals WebAuthn ook wel wordt aangeduid. Op Android is dat de vingerafdrukscanner. In de nieuwe bèta van Chrome 70 schakelt het WebAuthn-ondersteuning standaard in op zijn mobiele besturingssysteem. Dat was bij de desktopvariant al het geval sinds versie 67.

Web Authentication werd in april door het W3C tot Candidate Recommendation verheven en moet niet alleen het inloggen met een vingerafdruk mogelijk maken, maar bijvoorbeeld ook via een extern apparaat zoals een smartphone. In dat geval is bijvoorbeeld de pincode van het apparaat voldoende. Ook andere browsers werken aan implementatie.

De nieuwe Chrome-versie brengt ook andere wijzigingen met zich mee. Zo zegt Google dat ontwikkelaars kunnen experimenteren met de Shape Detection-api, voor het herkennen van gezichten, barcodes en tekst. Daarnaast wordt ondersteuning voor tls 1.3 geïntroduceerd, net als voor Web Bluetooth op Windows 10. Deze api maakt het mogelijk om via de browser met bluetooth-apparaten te communiceren, in plaats van via apps.

:strip_exif()/i/1366714228.jpeg?f=fpa)

:strip_exif()/i/1341896919.jpeg?f=fpa)

/i/1258653501.png?f=fpa)

/i/1201005219.png?f=fpa)

:strip_exif()/i/1296035437.gif?f=fpa)