Volgens beveiligingsbedrijf Secureworks, onderdeel van Dell, richten staatshackers zich met phishingcampagnes op universiteiten over de hele wereld, waaronder Nederlandse. Het zou gaan om een groep die gerelateerd is aan de Iraanse overheid en die eerder door de VS is aangeklaagd.

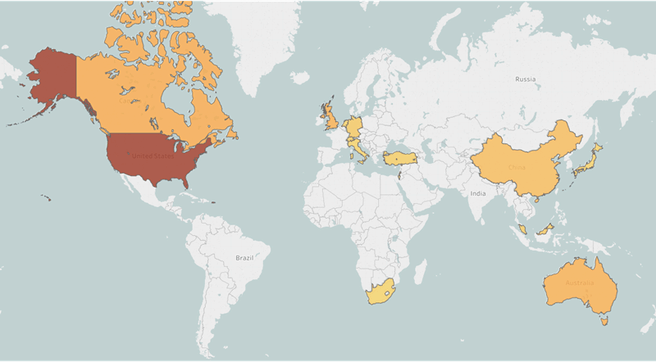

Het bedrijf schrijft in een blogpost dat het via onderzoek naar een enkel ip-adres van een phishingpagina een netwerk vond van 300 nagemaakte websites en inlogpagina's van 76 universiteiten. Die zijn verdeeld over veertien landen, waaronder Nederland, Duitsland, de VS en China. Veel van de domeinen van die pagina's zouden tussen mei en augustus zijn geregistreerd, wat er volgens Secureworks op wijst dat de campagne nog steeds actief is. De meeste sites maakten gebruik van hetzelfde ip-adres en dezelfde dns-server.

Op de inlogpagina's zou de bezoeker gevraagd worden om zijn gebruikersnaam en wachtwoord in te vullen, waarna deze werden gebruikt om de bezoeker naar de legitieme site van de universiteit door te sturen en daar automatisch in te loggen. Volgens het bedrijf ging het in veel gevallen om de gespoofte domeinen van bibliotheeksystemen van de universiteiten, wat een aanwijzing zou zijn voor het soort informatie dat de aanvallers zoeken.

Secureworks duidt de groep die achter de campagne zit aan met de eigen naam Cobalt Dickens. Deze groep zou banden hebben met de Iraanse overheid. Het bedrijf zegt de groep te kunnen identificeren op basis van de gebruikte infrastructuur. In dit verband verwijst het naar de aanklacht die het Amerikaanse ministerie van Justitie, waarmee het in maart negen personen aanklaagde voor het stelen van 31,5TB aan gegevens van Amerikaanse en internationale universiteiten en bedrijven.

De personen zouden handelen in opdracht van het Iraanse Mabna-instituut en uit zijn op academisch onderzoek en intellectueel eigendom. Volgens de aanklacht was de groep in staat 8000 accounts van professoren over de hele wereld met succes over te nemen via gerichte phishingacties. De gestolen data zou naast de buitgemaakte logins vervolgens binnen Iran weer doorverkocht worden.

:strip_exif()/i/2004806902.jpeg?f=fpa)

/i/1246605331.png?f=fpa)

:strip_exif()/i/1371482326.jpeg?f=fpa)