Volgens beveiligingsbedrijf RiskIQ is het datalek waar Ticketmaster onlangs voor waarschuwde het werk van een skimmergroep die het de naam Magecart heeft gegeven. Die zou zich richten op softwareleveranciers van e-commercesites en zou tot nu toe 800 slachtoffers hebben gemaakt.

Het bedrijf claimt dat het de Magecart-groep sinds 2015 volgt en dat de aanvallen van de groep de laatste tijd vaker voorkomen. Magecart zou niet alleen achter het Ticketmaster-incident zitten, maar zou tot nu toe in totaal 800 sites tot zijn doelwitten kunnen rekenen. In eerste instantie zou de groep websites zelf hebben aangevallen, maar inmiddels richten ze zich op softwareleveranciers van die sites, zoals bij Ticketmaster. Het bleek dat er gegevens bij de dienst waren gestolen via een JavaScript-module van de leverancier Inbenta. De groep zou zich bijvoorbeeld ook op partijen als analyticsdiensten PushAssist en Annex Cloud, en cms-ontwikkelaar Clarity Connect richten.

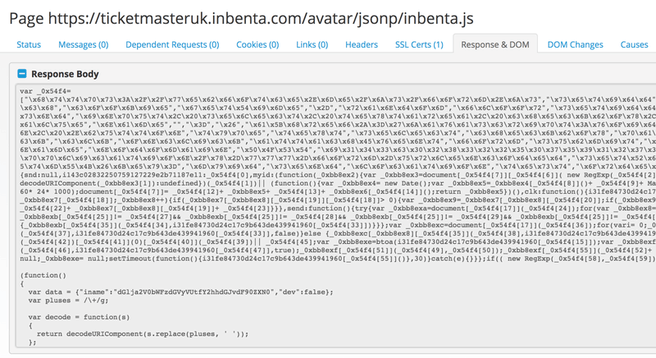

RiskIQ heeft het Ticketmaster-incident nader onderzocht en komt tot de conclusie dat Magecart moet zijn ingebroken bij Inbenta, dat zich richt op de ontwikkeling van chatbots. Inbenta zei in eerste instantie dat zijn JavaScript-code op een betaalpagina van Ticketmaster stond, terwijl dat niet de bedoeling was. Het beveiligingsbedrijf onderbouwt zijn conclusie door te stellen dat de inhoud van het inbenta.js-bestand op de Ticketmaster-site in juni volledig is aangepast waardoor tijdelijk de functionaliteit verloren ging.

Het schrijft deze actie toe aan Magecart en schrijft dat de groep hiermee zijn eigen skimmer-code aan het script toevoegde om op de betaalpagina ingevulde gegevens buit te maken. Doordat verschillende scripts soms volledig zijn aangepast, gaat RiskIQ ervan uit dat de groep verregaande toegang tot Inbenta moet hebben gehad. Uit zijn onderzoek zou bovendien blijken dat de omvang van het Ticketmaster-incident groter is dan het bedrijf deed voorkomen. Zo vond het de skimmercode ook op de Ierse, Turkse, Australische en Nieuw-Zeelandse sites van Ticketmaster.

RiskIQ-onderzoekers hebben de code van de skimmer geanalyseerd en schrijven dat het om vrij simpele software gaat: "De skimmer is vrij simpel - elke knop en elk invulveld op een pagina is hooked waardoor de skimmer de naam en de waarde van de velden combineert en doorstuurt naar de Magecart-server zodra de bezoeker op verzenden drukt." De groep zou voor deze servers domeinnamen gebruiken die lijken op JavaScript-bibliotheken of analyticsdiensten. In het huidige geval was de url webfotce.com, wat moet lijken op 'webforce'. Het valse domein is sinds december 2016 in de lucht.

Inbenta zou ten slotte niet de enige Ticketmaster-leverancier zijn waarop Magecart het heeft gemunt. Zo zou de groep zich ook op e-commercedienst SociaPlus richten. RiskIQ meldt dat het eind 2017 en begin 2018 een Magecart-skimmer vond die was toegevoegd aan een script op verschillende Ticketmaster-sites.

Ticketmaster waarschuwde eind juni dat er een datalek had plaatsgevonden waarbij aanvallers namen, adressen, e-mailadressen, telefoonnummers, betalingsgegevens en logins van de Ticketmaster-accounts in handen hadden gekregen van ongeveer vijf procent van zijn klanten. Vervolgens claimde een Britse bank dat het Ticketmaster al eerder voor een mogelijk datalek had gewaarschuwd.

/i/2001557481.png?f=fpa)

/i/1277037256.png?f=fpa)

:strip_exif()/i/1371482326.jpeg?f=fpa)

:strip_exif()/i/1298302627.gif?f=fpa)

/i/1277043992.png?f=fpa)