Meerdere bedrijven, waaronder Google, Yahoo en LinkedIn, hebben een voorstel aan de Internet Engineering Taskforce gestuurd voor het beter beveiligen van e-mail. Zij stellen een alternatief voor de ontoereikende starttls-protocolextensie voor.

In het voorstel worden verschillende problemen met het huidige e-mailverkeer onder de aandacht gebracht. Dat verloopt op dit moment namelijk via het smtp-protocol uit 1981, dat afzenders niet authenticeert en berichten ook niet standaard versleutelt. Dit blijkt onder andere uit een onderzoek van Google en twee Amerikaanse universiteiten. Later zijn er beveiligingsmogelijkheden aan het protocol toegevoegd, zoals starttls, spf, dkim en dmarc.

De implementatie van deze protocolextensies gebeurt volgens de onderzoekers volledig op vrijwillige basis, wat leidt tot een 'lappendeken van beveiligingsmaatregelen'. Een van de bevindingen van het onderzoek was dan ook dat van de 700.000 smtp-servers, die gerelateerd zijn aan de populairste 1 miljoen websites volgens Alexa, 82 procent tls ondersteunt en maar 35 procent op de juiste manier geconfigureerd is om serverauthenticatie te ondersteunen. Google meldt zelf dat 83 procent van uitgaande en 69 procent van inkomende Gmail-berichten is versleuteld.

Het voorstel, dat afkomstig is van Google, Comcast, LinkedIn, Yahoo, Microsoft en 1&1 Mail & Media Development, richt zich op de tekortkomingen van het in 2002 geïntroduceerde starttls. Dat werkt door een smtp-verbinding met een server tot stand te brengen en dan met het starttls-commando een versleutelde tls-verbinding via een handshake te initiëren. Een server wordt daarbij echter niet geauthenticeerd en als er geen starttls-ondersteuning aanwezig is, wordt het bericht onversleuteld verstuurd.

In die twee feiten liggen volgens de indieners van het voorstel dan ook de tekortkomingen van het systeem. Zo kan een aanvaller via een downgrade-aanval het starttls-gedeelte van een smtp-sessie verwijderen, waardoor de communicatie onversleuteld plaatsvindt, terwijl beide partijen misschien wel tls ondersteunen. Daarnaast kan een aanvaller door het gebrek aan authenticatie zichzelf voordoen als de mailserver van de ontvanger, bijvoorbeeld door de dns-mx-record te spoofen.

De oplossing ligt volgens de indieners in een nieuw systeem, genaamd smtp sts oftewel smtp strict transport security. Dat moet het mogelijk maken dat een domein van tevoren aangeeft of een mta, zoals een mailserver, tls ondersteunt en welk beveiligingsbeleid gehanteerd wordt. Daardoor moet bijvoorbeeld een downgrade-aanval voorkomen kunnen worden.

Ook moet smtp sts ervoor zorgen dat een server geauthenticeerd kan worden. Ten slotte is het ook mogelijk om een beleid op te stellen voor als er geen tls-verbinding tot stand gebracht kan worden. Het voorstel spreekt de voorkeur uit om in dat geval de verzending van de mail als failure te beschouwen. Er is voorzien in een mogelijkheid om dit soort incidenten te rapporteren.

Een reference implementation van smtp sts is beschikbaar via GitHub. Deze wordt onderhouden door twee medewerkers van 1&1 Mail & Media Development die ook betrokken waren bij het ingediende voorstel.

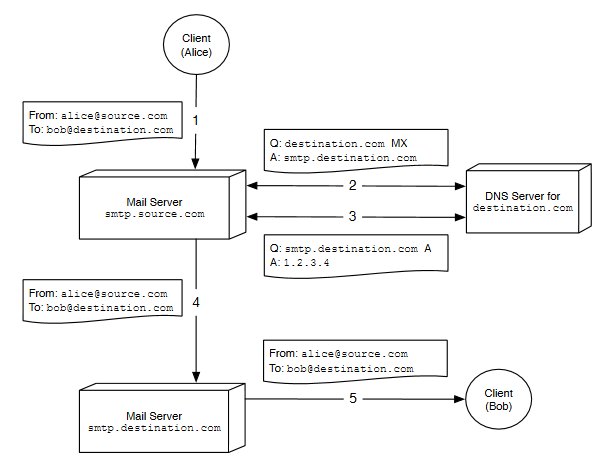

versimpelde weergave van de werking van het huidige smtp-proces

versimpelde weergave van de werking van het huidige smtp-proces

:strip_exif()/i/1274175470.gif?f=fpa)

/i/1239720381.png?f=fpa)

/i/1259077809.png?f=fpa)

:strip_exif()/i/1296218968.gif?f=fpa)

/i/1384796722.png?f=fpa)

/i/2001003755.png?f=fpa)

/i/1212776711.png?f=fpa)

/i/1341494729.png?f=fpa)

:strip_exif()/i/1294081930.gif?f=fpa)

:strip_exif()/i/1339585900.gif?f=fpa)