Dell heeft erkend dat het certificaat met privésleutel een beveiligingsrisico voor gebruikers van laptops van de fabrikant oplevert. Ook in Nederland treffen veel kopers het certificaat aan. Het probleem maakt misbruik met malware en man-in-the-middle-aanvallen mogelijk.

Het certificaat was onderdeel van supportfunctionaliteit die een 'betere, snellere en makkelijkere customer support experience moest opleveren', claimt Dell. Volgens beveiligingsbedrijf Duo Security gaat het om een onderdeel van Dell Foundation Services en zorgt het certificaat voor cryptografisch ondertekende versturing van bijvoorbeeld het modelnummer, de servicetag en serienummers. Volgens Dell gaat het hierbij niet om persoonlijke gegevens van klanten.

Het eDellRoot-rootcertificaat kan niet zomaar handmatig verwijderd worden: bij een restart zorgt een plugin met de naam Dell.Foundation.Agent.Plugins.eDell.dll voor herinstallatie. Deze plugin moet dan ook eerst verwijderd worden. Daarna is het eDellRoot-certificaat te verwijderen. Dell heeft zelf instructies in een docx-bestand gepubliceerd om de plugin en het certificaat te verwijderen. Bovendien belooft het bedrijf op 24 november een software-update uit te brengen die scant op de aanwezigheid van de bestanden om deze vervolgens te verwijderen.

Niet bekend is op hoeveel systemen het certificaat met private sleutel terecht is gekomen. Op Gathering of Tweakers geven meerdere gebruikers aan de bestanden aangetroffen te hebben, waaronder op een tablet. Anders dan maandag bericht kunnen de bestanden niet alleen misbruikt worden om malware te ondertekenen, maar ook om man-in-the-middle-aanvallen uit te voeren.

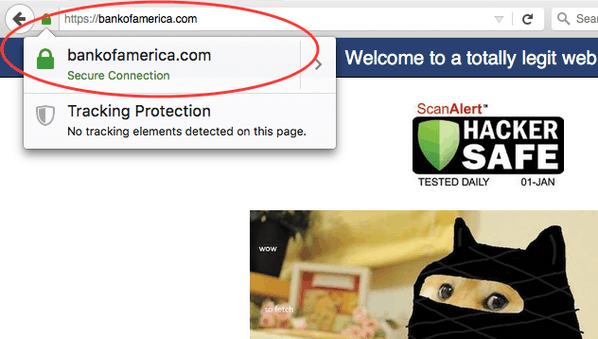

Onderzoekers hebben inmiddels proof-of-concepts met het certificaat gemaakt voor .google.com en bankofamerica.com. Gebruikers van een betreffende Dell-computer die verbinding met die https-nepdomeinen maken, krijgen geen waarschuwing van hun browser dat ze geen versleutelde verbinding met het authentieke domein maken. Kwaadwillenden kunnen hiervan misbruik maken door wachtwoorden en bankgegevens te onderscheppen. Het Nederlandse beveiligingsbedrijf Surfright heeft een proof-of-concept software met het certificaat ondertekend. Malwareschrijvers zouden dit bij malware kunnen doen, om beveiliging van Windows te omzeilen.

Het probleem met het certificaat werd afgelopen dagen gemeld door enkele kopers van Dell-computers. De blunder van Dell doet denken aan het SuperFish-debacle van Lenovo, van begin dit jaar.

:strip_exif()/i/1286274802.jpeg?f=fpa)

/i/2000776373.png?f=fpa)

/i/1291905847.png?f=fpa)

:strip_exif()/i/1253004420.gif?f=fpa)

:strip_exif()/i/1345729991.gif?f=fpa)

/i/1277037256.png?f=fpa)

:strip_exif()/i/1201551272.gif?f=fpa)