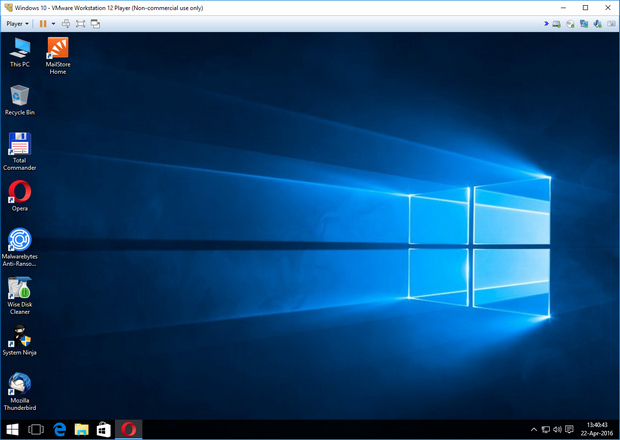

VMware heeft versie 15.5.6 Workstation Player uitgebracht. Player is gratis software waarmee virtuele machines kunnen worden gemaakt en gedraaid. Voor commercieel gebruik wordt echter wel een vergoeding gevraagd. Het is simpel gezegd een vereenvoudigde uitvoering van andere VMware-producten, zoals Workstation Pro, Server en ESX Server. Ook de virtual machines van Microsoft Virtual PC en Symantec LiveState Recovery-disks worden ondersteund. Daarnaast kunnen verschillende voorgeïnstalleerde virtual machines via deze pagina worden binnengehaald, zoals Debian, Ubuntu en Fedora. In versie 15.5.5 is ondersteuning voor Microsoft virtualization-based security toegevoegd en zijn er enkele problemen verholpen.

VMware heeft versie 15.5.6 Workstation Player uitgebracht. Player is gratis software waarmee virtuele machines kunnen worden gemaakt en gedraaid. Voor commercieel gebruik wordt echter wel een vergoeding gevraagd. Het is simpel gezegd een vereenvoudigde uitvoering van andere VMware-producten, zoals Workstation Pro, Server en ESX Server. Ook de virtual machines van Microsoft Virtual PC en Symantec LiveState Recovery-disks worden ondersteund. Daarnaast kunnen verschillende voorgeïnstalleerde virtual machines via deze pagina worden binnengehaald, zoals Debian, Ubuntu en Fedora. In versie 15.5.5 is ondersteuning voor Microsoft virtualization-based security toegevoegd en zijn er enkele problemen verholpen.

Resolved Issues

- The quality of sound playback and recording through the emulated ES1371 sound device is degraded when compared to Workstation 15.5.2 Player and earlier versions. This issue is now resolved.

- The Caps Lock, Num Lock and Scroll Lock keys and indicators behave erratically in a Linux virtual machine running on Workstation 15.5.5 Player. This issue is now resolved.

:fill(white):strip_exif()/i/2004010966.jpeg?f=thumbmedium)