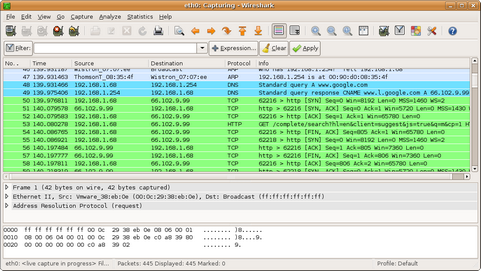

Versie 1.6.3 van Wireshark is uitgekomen. Wireshark is een opensource-protocol-analyzer en packetsniffer, waarmee verschillende netwerkprotocollen en datapakketten op het netwerk kunnen worden geanalyseerd. Ook kan het programma eerder opgeslagen dataverkeer als invoer gebruiken. Wireshark is geschikt voor Windows XP en hoger, Linux en Mac OS X, met aparte downloads voor 32bit- en 64bit-uitvoeringen van het besturingssysteem. Versie 1.6.3 bevat drie beveiligingsupdates en een groot aantal bugfixes, en er zijn natuurlijk weer de nodige aanpassingen aan de diverse protocolmodules doorgevoerd.

The following vulnerabilities have been fixed:The following bugs have been fixed:

- wnpa-sec-2011-17 - The CSN.1 dissector could crash. (Bug 6351)

- wnpa-sec-2011-18 - Huzaifa Sidhpurwala of Red Hat Security Response Team discovered that the Infiniband dissector could dereference a NULL pointer. (Bug 6476)

- wnpa-sec-2011-19 - Huzaifa Sidhpurwala of Red Hat Security Response Team discovered a buffer overflow in the ERF file reader. (Bug 6479)

Updated Protocol Support

- Assertion failed when doing File->Quit->Save during live capture. (Bug 1710)

- Wrong PCEP XRO sub-object decoding. (Bug 3778)

- Wireshark window takes very long time to show up if invalid network file path is at recent file list (Bug 3810)

- Decoding [Status Records] Timestamp Sequence Field in Bundle Protocol fails if over 32 bits. (Bug 4109)

- ISUP party number dissection. (Bug 5221)

- wireshark-1.4.2 crashes when testing the example python dissector because of a dissector count assertion. (Bug 5431)

- Ethernet packets with both VLAN tag and LLC header no longer displayed correctly. (Bug 5645)

- SLL encapsuled 802.1Q VLAN is not dissected. (Bug 5680)

- Wireshark crashes when attempting to open a file via drag & drop when there's already a file open. (Bug 5987)

- Adding and removing custom HTTP headers requires a restart. (Bug 6241)

- Can't read full 64-bit SNMP values. (Bug 6295)

- Dissection fails for frames with Gigamon Header and VLAN. (Bug 6305)

- RTP Stream Analysis does not work for TURN-encapsulated RTP. (Bug 6322)

- packet-csn1.c doesn't process CSN_CHOICE entries properly. (Bug 6328)

- BACnet property time-synchronization-interval (204) name shown incorrectly as time-synchronization-recipients. (Bug 6336)

- GUI crash on invalid IEEE 802.11 GAS frame. (Bug 6345)

- [ASN.1 PER] Incorrect decoding of BIT STRING type. (Bug 6347)

- ICMPv6 router advertisement Prefix Information Flag R "Router Address" missing. (Bug 6350)

- Export -> Object -> HTTP -> save all: Error on saving files. (Bug 6362)

- Inner tag of 802.1ad frames not parsed properly. (Bug 6366)

- Added cursor type decoding to MySQL dissector. (Bug 6396)

- Incorrect identification of UDP-encapsulated NAT-keepalive packets. (Bug 6414)

- WPA IE pairwise cipher suite dissector uses incorrect value_string list. (Bug 6420)

- S1AP protocol can't decode IPv6 transportLayerAddress. (Bug 6435)

- RTPS2 dissector doesn't handle 0 in the octestToNextHeader field. (Bug 6449)

- packet-ajp13 fix, cleanup, and enhancement. (Bug 6452)

- Network Instruments Observer file format bugs. (Bug 6453)

- Wireshark crashes when using "Open Recent" 2 times in a row. (Bug 6457)

- Wireshark packet_gsm-sms, display bug: Filler bits in TP-User Data Header. (Bug 6469)

- wireshark unable to decode NetFlow options which have system scope size != 4 bytes. (Bug 6471)

- Display filter Expression Dialog Box Error. (Bug 6472)

- text_import_scanner.l missing. (Bug 6531)

New and Updated Capture File Support

- AJP13

- ASN.1 PER

- BACnet

- CSN.1

- DTN

- Ethernet

- ICMPv6

- IEEE 802.11

- IEEE 802.1q

- Infiniband

- IPsec

- MySQL

- PCEP

- PN-RT

- RTP

- S1AP

- SSL

- Endace ERF.

De volgende downloads zijn beschikbaar: ![]() Wireshark 1.6.3 voor Windows (32bit)

Wireshark 1.6.3 voor Windows (32bit) ![]() Wireshark 1.6.3 voor Windows (64bit)

Wireshark 1.6.3 voor Windows (64bit) ![]() Wireshark 1.6.3 voor Windows (U3-versie)

Wireshark 1.6.3 voor Windows (U3-versie) ![]() Wireshark 1.6.3 voor PortableApps

Wireshark 1.6.3 voor PortableApps ![]() Wireshark 1.6.3 voor Mac OS X 10.5 (Intel, 32bit)

Wireshark 1.6.3 voor Mac OS X 10.5 (Intel, 32bit) ![]() Wireshark 1.6.3 voor Mac OS X 10.5 (PPC, 32bit)

Wireshark 1.6.3 voor Mac OS X 10.5 (PPC, 32bit) ![]() Wireshark 1.6.3 voor Mac OS X 10.6 (Intel, 64bit)

Wireshark 1.6.3 voor Mac OS X 10.6 (Intel, 64bit) ![]() Wireshark 1.6.3 broncode voor onder andere Linux, Solaris, FreeBSD en NetBSD

Wireshark 1.6.3 broncode voor onder andere Linux, Solaris, FreeBSD en NetBSD

:strip_exif()/i/2004802902.png?f=thumbmedium)