Inleiding

2016 was zowel een goed als een slecht jaar voor wachtwoorden. Het was slecht omdat een groot aantal datalekken weer eens duidelijk maakte dat authenticatie op internet nog niet optimaal verloopt en dat veel bedrijven geen kaas hebben gegeten van degelijke beveiliging. Verschillende analyses van uitgelekte databases lieten bovendien keer op keer zien dat gebruikers steevast wachtwoorden als '123456' of 'password' blijven gebruiken. Menigeen moest zijn wachtwoorden veranderen en wie heeft niet iets beters te doen?

/i/2000865963.jpeg?f=imagenormal) Het voortdurende nieuws over datalekken en hacks op grote websites als LinkedIn en Yahoo heeft ook een positief aspect. Zo dringt het hopelijk tot meer mensen door dat een wachtwoord waarde heeft en niet alleen toegang geeft tot hun gekraakte kattenforumaccount als ze het ook gebruiken voor online bankzaken. Dat het hergebruik van wachtwoorden bij iedereen voorkomt, is niet gek, want niet iedereen heeft zin om voor elk pietluttig accountje een apart wachtwoord aan te maken. En zolang hetzelfde wachtwoord alleen toegang geeft tot dezelfde categorie 'wegwerpsites', is er niet zoveel aan de hand.

Het voortdurende nieuws over datalekken en hacks op grote websites als LinkedIn en Yahoo heeft ook een positief aspect. Zo dringt het hopelijk tot meer mensen door dat een wachtwoord waarde heeft en niet alleen toegang geeft tot hun gekraakte kattenforumaccount als ze het ook gebruiken voor online bankzaken. Dat het hergebruik van wachtwoorden bij iedereen voorkomt, is niet gek, want niet iedereen heeft zin om voor elk pietluttig accountje een apart wachtwoord aan te maken. En zolang hetzelfde wachtwoord alleen toegang geeft tot dezelfde categorie 'wegwerpsites', is er niet zoveel aan de hand.

Niet iedere site valt echter in die categorie en daarom hebben we in het kader van de campagne Wachtwoord Bewust een aantal wachtwoordmanagers op een rijtje gezet. We bespreken de voor- en nadelen van het gebruik van dergelijke software en gaan in op de functionaliteit van de verschillende varianten. Daarbij komen zowel commerciële als opensourcemanagers aan de orde. De software kan het probleem verhelpen dat de gebruiker voor elke site of dienst een nieuw wachtwoord moet bedenken. Uit onderzoek onder gebruikers blijkt bovendien dat het daadwerkelijke gebruik van wachtwoordmanagers zeer laag is.

Waarom een wachtwoordmanager?

Bij elke discussie over wachtwoorden is er altijd wel iemand die roept dat hij nergens last van heeft, omdat hij een wachtwoordmanager gebruikt. Het lijkt een voor de hand liggende oplossing: software die wachtwoorden voor je bijhoudt en ook nog eens invult, als je dat wil.

Toch gebruikt niet iedereen een wachtwoordmanager. Daar hebben mensen verschillende redenen voor; ze vinden bijvoorbeeld dat ze zelf goed zijn in het bedenken van unieke, sterke en makkelijk te onthouden wachtwoorden. Anderen, die daar minder goed in zijn, claimen bijvoorbeeld dat ze de bedrijven achter de commerciële wachtwoordmanagers niet vertrouwen. Dat is een geldig argument; commerciële software is immers doorgaans niet open source en dan moeten we het doen met de beloftes van de bedrijven erachter. Een ander veel gehoord argument is dat van de single point of failure. Door alle wachtwoorden op dezelfde plaats op te slaan, bestaat het risico dat ze allemaal in een keer in verkeerde handen vallen. Bijvoorbeeld als hackers de database in handen krijgen.

Voor de meeste bezwaren is er weer een tegenargument. Zo is het mogelijk om een opensourceversie van een wachtwoordmanager te gebruiken en zelf de synchronisatie op verschillende apparaten te verzorgen. Dit is misschien iets meer werk, maar heeft als voordeel dat er geen afhankelijkheid van een commerciële partij ontstaat.

Daarnaast hebben verschillende van dat soort partijen een uitgerijpt beveiligingsconcept. Doorgaans hebben ze zelf geen toegang tot het hoofdwachtwoord van de gebruiker, dat lokaal wordt ingevoerd en waarvan alleen een hash het internet over gaat. Door aanvullende maatregelen te nemen, is het hoofdwachtwoord bovendien lastig te brute forcen. Een veelvoorkomende encryptievariant voor wachtwoorddatabases is 256bit-aes. Deze standaard geldt als veilig en 'resistent' tegen aanvallen door quantumcomputers. Dan moet het wel om een correcte implementatie gaan, wat niet altijd na te gaan is.

De daadwerkelijke encryptie is dan ook vaak niet het probleem bij wachtwoordmanagers. Aanvallen richten zich doorgaans op de verschillende browseradd-ons die voor de verschillende varianten te verkrijgen zijn. Daarmee kan de software bijvoorbeeld invulvelden detecteren en automatisch wachtwoorden invullen. Het is dan ook verstandig om deze functie uit te schakelen bij het gebruik van een wachtwoordmanager.

Charles Dyer, 'Combination', CC BY 2.0

Kortom, het gebruik van een wachtwoordmanager lost het probleem op dat voor elke site een apart wachtwoord moet worden bedacht en maakt het gemakkelijk om wachtwoorden te beheren, aan te maken en soms ook te wijzigen. In het overzicht op de volgende pagina zijn zowel opensourcevarianten als commerciële oplossingen te vinden, vanwege de zojuist besproken bezwaren. Het zal duidelijk zijn dat het gebruik van een wachtwoordmanager geen perfecte oplossing is, omdat er wel degelijk bezwaren zijn. Het staat wel vast dat het veiliger is dan hetzelfde wachtwoord gebruiken voor verschillende diensten, zoals recente datalekken hebben aangetoond.

Kies je voor het gebruik van een wachtwoordmanager, dan is één ding zeer belangrijk: het kiezen van een hoofdwachtwoord. In het overzicht komt naar voren dat verschillende producten hier niet genoeg nadruk op leggen en daarom noemen wij het hier. Het hoofdwachtwoord geeft toegang tot de database met wachtwoorden en is daarom belangrijk. Er zijn verschillende opvattingen over wat nu precies een sterk wachtwoord is.

Velen hebben de aanpak gekozen die door een stripje van xkcd populair is gemaakt, namelijk het kiezen van willekeurige woorden. Hoewel dit een lang en eenvoudig te onthouden wachtwoord oplevert, is beveiligingsexpert Bruce Schneier het niet eens met dit advies. Hij adviseert dan ook een eenvoudig te onthouden zin te gebruiken en deze om te zetten in een wachtwoord. Zo wordt bijvoorbeeld 'Until this very moment, these passwords were still secure' omgezet in 'uTVM,TPw55:utvm,tpwstillsecure' door de zin twee keer op een andere manier te herhalen. Bij voorkeur is dit wachtwoord bovendien van de nodige symbolen voorzien.

Er zijn natuurlijk eenvoudigere varianten te bedenken, waarbij het van persoon tot persoon verschilt welke het beste werkt. Omdat het hoofdwachtwoord onthouden moet worden, is het verstandig om zelf de tijd te nemen om een passende oplossing te vinden. Het is vervolgens aan te raden om het voor de wachtwoordmanager gekozen hoofdwachtwoord niet voor iets anders te gebruiken. Tot slot is het verstandig om het hoofdwachtwoord niet te vergeten; er is namelijk vaak geen andere manier om in de wachtwoordendatabase te komen.

Overzicht

Hieronder staat een overzicht van de besproken wachtwoordmanagers en hun verschillende eigenschappen. We hebben ervoor gekozen om vier varianten diepgaander te bespreken: de versies van KeePass, LastPass, 1Password en Dashlane. Dit is rijpe software, die door veel mensen wordt gebruikt. Daarnaast noemen we op het einde een aantal alternatieven, die door bepaalde eigenschappen opvallen en eveneens geschikte wachtwoordmanagers zijn.

| Software |

Gratis versie |

Premium-prijs

individuele gebruiker |

2FA |

Encryptie |

Automatische

synchronisatie |

Platforms |

Browsers |

| KeePass |

ja |

nvt |

ja, voor toegang tot database |

aes, Twofish, Serpent |

nee |

Windows, Linux, macOS, iOs, Android, Windows Phone |

Chrome, Firefox, IE, Safari, Opera |

| KeePassX |

ja |

nvt |

ja, voor toegang tot database |

aes, Twofish |

nee |

Windows, Linux, macOS, iOs, Android, Windows Phone |

Chrome, Firefox, IE, Safari, Opera |

| LastPass |

ja |

0,94 euro per maand |

ja |

aes +

sha 256 en pbkdf2

|

ja |

Windows, Linux, macOS, iOs, Android, Windows Phone |

Chrome, Firefox, IE, Safari, Opera, Edge |

| 1Password |

nee |

2,70 euro per maand |

nee |

aes + sha-512 en pbkdf2 |

ja |

Windows, Linux (Wine), macOS, iOs, Android, Windows Phone |

Chrome, Firefox, IE, Safari, Opera |

| Dashlane |

ja |

3 euro per maand |

ja |

aes + sha-1 en pbkdf2 |

ja |

Windows, macOS, iOs, Android |

Chrome, Firefox, IE, Safari, Opera |

| Password Safe |

ja |

nvt |

nee |

Twofish +

sha 256 en pbkdf2 |

nee |

Windows, Linux, macOS, iOs, Android, Windows Phone |

geen |

| True Key |

ja |

1,60 euro per maand |

ja |

aes + sha-512 en pbkdf2 |

ja |

Windows, macOS, iOs, Android |

IE, Chrome, Firefox |

| Enpass |

ja |

10 euro per apparaat (eenmalig) |

ja, met totp |

aes + pbkdf2 |

ja |

Windows, Linux, macOS, iOs, Android, Windows Phone |

Chrome, Firefox, Safari, Opera |

| Padlock |

ja |

3,70 euro per maand |

nee |

aes |

ja |

macOS, iOs, Android |

Chrome |

KeePass en KeepassX

Van de software die de naam KeePass draagt, zijn verschillende versies beschikbaar. Dat kan de nodige verwarring opleveren, daarom hier een korte uitleg. De originele KeePass-software stamt uit 2003 en richtte zich aanvankelijk op Windows. De volledige naam is KeePass Password Safe. De opensourcesoftware ondersteunt inmiddels andere besturingssystemen met behulp van Mono. Er zijn twee versies van KeePass, versie 1.x en 2.x. De tweede versie is niet op de eerste gebaseerd, waardoor er essentiële verschillen zijn. Zo is de 1.x-versie alleen te gebruiken op Windows en op Linux via Wine. De 2.x-versie draait met behulp van het eerdergenoemde Mono behalve op Windows, op Linux en macOS. De tweede versie, ook bekend als KeePass2, beschikt over meer functies dan de eerste, bijvoorbeeld de mogelijkheid om van en naar een groter aantal bestandsindelingen te in- en exporteren.

KeePassX stond eerst bekend als Keepass/L en was een Linux-port van de originele KeePass-software. Deze variant kreeg in 2006 ondersteuning voor meer platforms en heet sindsdien KeePassX. Het is opensourcesoftware die op Windows, Linux en macOS draait. KeePassX is in staat om zowel KeePass 1.x- als 2.x-databases te importeren.

Nu de verwarring hopelijk enigszins is opgeheven, is het tijd om naar de functies van de programma’s te kijken. Fundamenteel is er niet veel verschil. Beide programma’s stellen de gebruiker in staat om gegevens als wachtwoorden en gebruikersnamen in databases op te slaan. Ze kunnen deze databases vervolgens exporteren en importeren. Om de veiligheid van de database te garanderen, is het mogelijk om ze te versleutelen. Voor KeePass 1.x kan dat met aes en Twofish, hetzelfde geldt voor KeePassX. Voor KeePass 2.x kan dat standaard alleen met aes door middel van plug-ins ook met andere algoritmes, zoals Twofish en Serpent. Deze algoritmes staan bekend als veilig. De veiligheid van de software kan verder worden getest met een externe audit. Voor KeePassX heeft een dergelijk onderzoek van de broncode niet plaatsgevonden. Voor KeePass is heeft een audit plaatsgevonden, dankzij een initiatief van de Europese Commissie. Daarbij werden geen ernstige kwetsbaarheden ontdekt.

Andere functies liggen eveneens dicht bij elkaar. Zo kunnen beide programma’s wachtwoorden genereren en voorzien ze in de mogelijkheid om wachtwoorden in groepen in te delen. Verschillen zijn vooral op kleine onderdelen te zien. In KeepassX kunnen gebruikers bijvoorbeeld kiezen uit een wachtwoord of een sleutelbestand om hun wachtwoordendatabases te beveiligen. In KeePass2 komt daar de optie van de Windows-account bij, waardoor een gebruiker met het juiste account bij de database kan. In beide programma's zijn bijvoorbeeld een wachtwoord en een sleutelbestand te combineren voor aanvullende beveiliging. Daarnaast toont KeePass2 de sterkte van het gekozen wachtwoord, iets wat KeePassX niet doet. Verder bestaat in KeePass2 de mogelijkheid om wachtwoorden automatisch in te vullen in een actief venster, bij KeePassX is deze functie alleen aanwezig in de Linux-versie.

Beide programma's bieden geen native functie om wachtwoorden op andere apparaten op te slaan en zijn op zichzelf alleen geschikt om op een desktop of laptop te worden gebruikt. Het is natuurlijk wel mogelijk om de versleutelde database zelf te syncen met verschillende apparaten. Dat kan bijvoorbeeld via diensten als Google Drive, OneDrive en Dropbox. Het is bovendien mogelijk om dat via een eigen hosting- en synchronisatieconstructie te doen, zoals via OwnCloud. Zo is het mogelijk om de database op verschillende apparaten uit te lezen en zo de nodige wachtwoorden altijd bij de hand te hebben.

Er zijn verschillende apps die de databases van KeePassX en de verschillende versies van KeePass kunnen lezen. Voorbeelden zijn KeePassDroid, Keepass2Android en KeePass Touch voor iOS. Er zijn bovendien versies voor Windows Phone te vinden, zoals Winpass. De keuze tussen KeePass en KeePassX hangt af van eigen voorkeuren en apparaten. KeePass2 maakt een vrij complete indruk en heeft meer functies dan KeePassX door ondersteuning van verschillende plug-ins, bijvoorbeeld voor Chrome en andere browsers. Gebruikers die tussen de twee twijfelen, kunnen beter voor KeePass2 kiezen, vanwege de uitgebreidere functies en de aanstaande audit.

LastPass

In tegenstelling tot opensourcewachtwoordmanagers, zoals KeePass, stelt LastPass zijn broncode niet publiek beschikbaar. Toch is het een bruikbare tool, die gebruikers wachtwoorden op zijn eigen servers laat opslaan. Dit heeft als voordeel dat LastPass-gebruikers eenvoudig hun wachtwoorden op verschillende apparaten kunnen gebruiken. Het nadeel is dat de wachtwoorden op de server van een commercieel bedrijf staan en dat de gebruikers er maar op moeten vertrouwen dat ze degelijk zijn beveiligd. Zo komt het bij de keuze tussen opensourcesoftware en commerciële alternatieven, net als bij andere beveiligingsproducten, opnieuw neer op vertrouwen.

LastPass kwam in 2008 beschikbaar en in oktober 2015 nam het Amerikaanse LogMeIn het bedrijf over. Het gebruik van LastPass is gratis voor de belangrijkste functies. De betaalde versies bieden aanvullende mogelijkheden, zoals het delen van wachtwoorden met familieleden en 1GB aan versleutelde opslag. Een bijkomend voordeel van de 'premium'-versie is de functie voor het invullen van wachtwoorden bij desktopapplicaties. Lange tijd was het gebruik van LastPass op onder andere mobiele apparaten een betaalde functie, maar van dat beleid is het bedrijf onlangs afgestapt, waarmee een groot nadeel voor gebruikers van de gratis versie kwam te vervallen.

Sterke punten van de software zijn het gebruiksgemak en de beschikbaarheid voor een groot aantal verschillende platforms, waaronder Windows, macOS, Linux, Android en iOS. De software is beschikbaar als plug-in voor een groot aantal populaire browsers. Doordat LastPass de wachtwoorden op zijn eigen servers opslaat, hoeft de gebruiker het synchroniseren van zijn database niet zelf te regelen.

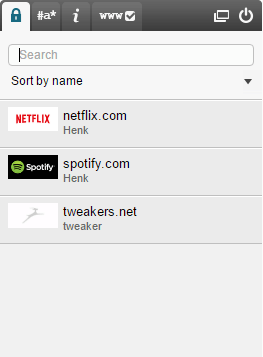

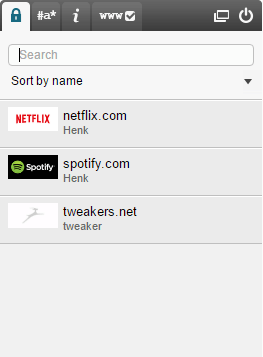

/i/2001309937.png?f=imagenormal)

De software biedt functies die elke gebruiker van een volwassen wachtwoordmanager mag verwachten, zoals het automatisch genereren van wachtwoorden, tweetrapsauthenticatie via een app of hardwaresleutel, inloggen met vingerafdruk, het herkennen van invulvelden en het waarschuwen bij hergebruikte of zwakke wachtwoorden. De waarschuwingsfunctie strekt zich ook uit tot datalekken. Zo stuurde LastPass een waarschuwing naar gebruikers naar aanleiding van de Yahoo-hack. Daarnaast zijn er geavanceerde opties. Zo kunnen gebruikers ervoor kiezen om hun wachtwoorden op een Europese server te laten opslaan, in plaats van op een Amerikaanse. Het voordeel daarvan is bijvoorbeeld dat dan de Europese wetgeving van toepassing is. Deze functie bevindt zich op dit moment nog in de bètafase.

Met de geavanceerde functies van LastPass kunnen gebruikers hun wachtwoorden beter beveiligen door het aantal iteraties te verhogen. De software versleutelt de wachtwoorden lokaal en maakt daarbij gebruik van sha-256 in combinatie met pbkdf2 om het hoofdwachtwoord om te zetten in een encryptiesleutel. Een hoger aantal iteraties maakt het brute forcen van het hoofdwachtwoord moeilijker. LastPass raadt zelf 5000 iteraties aan en gebruikers kunnen kiezen voor maximaal 200.000 iteraties. Naarmate het aantal hoger is, duurt het langer om in te loggen, vooral op minder krachtige apparaten. Daar komt bij dat het verhogen van het aantal iteraties bij een zwak hoofdwachtwoord weinig toevoegt.

Met de lokale encryptie van LastPass heeft de dienst zelf geen inzicht in de wachtwoorden van gebruikers. De database met wachtwoorden is versleuteld met 256bit-aes. Naast de besproken mogelijkheden geeft LastPass nog andere suggesties voor het verhogen van de beveiliging van een account. Als je echter bij het aanmaken van een account een extreem slecht wachtwoord kiest, zoals 'Ilikebird5', wordt dit gezien als een goede keuze, met een groen balkje. Het zwakke wachtwoord komt evenmin terug in de Security Challenge, waarmee LastPass inzicht geeft in zwakke of hergebruikte wachtwoorden op verschillende sites.

Als de LastPass-diensten of de internetverbinding zelf niet beschikbaar zijn, is het mogelijk om de wachtwoorden offline in te zien. Dit kan door gebruik te maken van de app en te kiezen voor offline toegang bij het inloggen. De LastPass-browserextensie biedt dezelfde functie. In aanvulling daarop is er LastPass Pocket, waarmee gebruikers hun wachtwoordendatabase bijvoorbeeld op een usb-drive kunnen opslaan.

Als de LastPass-diensten of de internetverbinding zelf niet beschikbaar zijn, is het mogelijk om de wachtwoorden offline in te zien. Dit kan door gebruik te maken van de app en te kiezen voor offline toegang bij het inloggen. De LastPass-browserextensie biedt dezelfde functie. In aanvulling daarop is er LastPass Pocket, waarmee gebruikers hun wachtwoordendatabase bijvoorbeeld op een usb-drive kunnen opslaan.

In tegenstelling tot Dashlane en 1Password biedt LastPass enkele herstelmogelijkheden voor als een gebruiker zijn hoofdwachtwoord vergeet. Dit kan een beveiligingsrisico zijn, zoals critici terecht opmerken. De software biedt bijvoorbeeld de mogelijkheid naar een oud hoofdwachtwoord terug te gaan of in te loggen met een 'one time password' op een apparaat waarmee de gebruiker eerder heeft ingelogd. Deze optie is uit te schakelen, maar staat standaard aan.

Door de gesloten broncode is niet met zekerheid te zeggen hoe veilig LastPass daadwerkelijk is. Het bedrijf zegt regelmatig audits uit te laten voeren, maar publiceert de bevindingen niet. Bovendien is de software niet vrij van bugs en kwetsbaarheden. In het verleden wisten hackers bijvoorbeeld gegevens van gebruikers te bemachtigen, maar daaronder waren geen databases met wachtwoorden. Ook de extensies zelf kunnen kwetsbaarheden bevatten, waardoor kwaadwillenden gegevens kunnen stelen. LastPass reageert doorgaans snel op meldingen van lekken in zijn software.

1Password

Een wachtwoordmanager die wat functionaliteit betreft veel op LastPass lijkt, is 1Password, dat wordt ontwikkeld door het Canadese AgileBits. Van de software bestaan verschillende applicaties. Die zijn er voor respectievelijk Windows, macOS, Android, iOS en alle populaire browsers, met een restrictie voor die van Windows. Gebruikers kunnen kiezen tussen een abonnement of een losse licentie. 1Password kan de synchronisatie van wachtwoorden zelf uitvoeren via AWS-servers, waarvoor een betaald account nodig is. Dit kost een individuele gebruiker 3 dollar per maand, omgerekend ongeveer 2,70 euro. Gebruikers kunnen daarnaast kiezen om eenmalig een licentie af te nemen voor de prijs van 65 dollar, voor een mobiele app is dat ongeveer 11 euro. Zonder betaling is het in de app niet mogelijk om onderdelen aan een kluis toe te voegen of bestaande onderdelen te bewerken. Onder de betaalde functies van een account valt verder toegang tot deze 'premium'-functies van de gratis apps, ondersteuning en 1GB opslag. 1Password biedt ook een familieabonnement dat 5 euro kost voor vijf gebruikers en bijvoorbeeld het delen van wachtwoorden mogelijk maakt.

Gebruikers die geen account willen gebruiken, kunnen zelf de synchronisatie van de wachtwoorddatabase regelen, bijvoorbeeld via Dropbox, iCloud of OneDrive. Daarnaast is het mogelijk om een lokale map aan te wijzen waarin de database staat. In dat geval is de gebruiker zelf verantwoordelijk voor de synchronisatie van die map, bijvoorbeeld met BitTorrent Sync of een alternatief. Er is bovendien een mogelijkheid voor synchroniseren via een lokaal wifi-netwerk. Zonder account is er geen toegang tot de webinterface van 1Password.

/i/2001309941.png?f=imagenormal)

Veel functies die in LastPass te vinden zijn, zitten ook in 1Password. Daaronder zitten integratie met de browser, het aanmaken en invullen van wachtwoorden, offline toegang, het waarschuwen bij datalekken, encryptie met 256bit-aes en bescherming tegen brute-forceaanvallen met pbkdf2 en hmac-sha-512. Bovendien is het mogelijk om logins automatisch in apps en browsers in te vullen in de mobiele app. Een optie voor tweetrapsauthenticatie ontbreekt, wat een nadeel is. 1Password claimt dat zijn encryptiemodel beter werkt dan een authenticatiemodel en dat er daarom geen noodzaak is voor tweetrapsauthenticatie.

Dat wil niet zeggen dat 1Password helemaal geen tweede factor gebruikt. Voor betalende gebruikers met accounts maakt de software gebruik van een zogeheten Account Key van 128bit, die gecombineerd wordt met het hoofdwachtwoord en dient om een nieuw apparaat te authenticeren. Deze sleutel is lokaal opgeslagen en wordt nooit via internet verstuurd. Voor decryptie is zowel het hoofdwachtwoord als de accountsleutel vereist. In tegenstelling tot LastPass laat 1Password de gebruiker niet zelf het aantal pbkdf2-interaties bepalen. AgileBits rechtvaardigt dit door te stellen dat dit vaak maar weinig toevoegt vanwege diminishing returns. Het zou bijvoorbeeld veel beter zijn om het hoofdwachtwoord met een paar karakters te verlengen. Voor degenen die alle details van het beveiligingsmodel van 1Password willen weten, heeft het bedrijf een whitepaper gepubliceerd.

Los van de functies is de interface van 1Password duidelijk en overzichtelijk. Gebruikers kunnen hun wachtwoorden in verschillende categorieën onderbrengen, bijvoorbeeld logins of creditcardinformatie. Daarmee is de software ook geschikt om andere informatie dan wachtwoorden op te slaan. Om eenvoudig toegang te krijgen tot de wachtwoordendatabase op mobiele apparaten is het mogelijk om gebruik te maken van een vingerafdruk. Dat scheelt veel tijd als het hoofdwachtwoord lang of complex is. Een opvallend detail bij 1Password is dat de software bij het aanmaken van een hoofdwachtwoord geen duidelijke indicatie geeft van de sterkte ervan. Daardoor zou een gebruiker geneigd kunnen zijn om een zwak hoofdwachtwoord te kiezen, waardoor een beveiligingsrisico kan ontstaan. De software biedt wel de optie om een generator te gebruiken.

Dashlane

In het rijtje van LastPass en 1Password hoort ook wachtwoordmanager Dashlane thuis. Het gelijknamige bedrijf achter de software is gevestigd in de VS en maakt de broncode van de software niet openbaar. Op het gebied van functionaliteit is er niet veel verschil met de voorgaande twee wachtwoordmanagers. De software is beschikbaar in een gratis variant, die voorziet in basisfuncties als het opslaan en invullen van wachtwoorden, waarschuwingen bij datalekken en ondersteuning voor Windows, macOS, Android en iOS. Automatische synchronisatie tussen apparaten is alleen mogelijk met een betaald account. De kosten voor een 'premium'-account zijn 40 dollar per jaar, omgerekend ongeveer 36,20 euro. Daarnaast zijn er pakketten van 100 dollar voor drie jaar en 150 dollar voor vijf jaar.

/i/2001309945.png?f=imagenormal)

Wat bij de installatie en het gebruik van Dashlane meteen in het oog springt, is de goed doordachte vormgeving van processen en de interface zelf. Bij de installatie kiest de gebruiker een hoofdwachtwoord en geeft de software uitleg over de werking van de wachtwoordmanager. Vervolgens voegt Dashlane automatisch de nodige browserplug-ins toe, waardoor de gebruiker hier niet zelf achteraan hoeft te gaan. De app van Dashlane werkt eenvoudig en kan gebruikmaken van een vingerafdruk om toegang te geven tot de wachtwoordendatabase. Bij de installatie van de app wordt automatisch de Dashlane-browser geïnstalleerd, waarmee de software wachtwoorden op websites kan invullen en aanmaken. Hoewel dit een nuttige functie is, lijkt het gebruiken van een aparte browser voor alleen het beheren van wachtwoorden onnodig en onveilig.

Op het gebied van beveiliging heeft Dashlane, net als 1Password, een whitepaper gepubliceerd. Daaruit blijkt dat de software eveneens de wachtwoorden versleutelt met 256bit-aes. Ook hier komt het gebruik van pbkdf2 terug, in dit geval met 10.000 iteraties. Op dit aantal heeft de gebruiker geen invloed. Als hashing-algoritme gebruikt Dashlane sha-1. Hoewel dit inmiddels niet meer als veilig wordt gezien, kan het in dit geval nog wel ingezet worden om een veilige sleutel aan te maken.

Op het gebied van beveiliging heeft Dashlane, net als 1Password, een whitepaper gepubliceerd. Daaruit blijkt dat de software eveneens de wachtwoorden versleutelt met 256bit-aes. Ook hier komt het gebruik van pbkdf2 terug, in dit geval met 10.000 iteraties. Op dit aantal heeft de gebruiker geen invloed. Als hashing-algoritme gebruikt Dashlane sha-1. Hoewel dit inmiddels niet meer als veilig wordt gezien, kan het in dit geval nog wel ingezet worden om een veilige sleutel aan te maken.

Zoals gezegd, hangt de beveiliging van een wachtwoordmanager voor een groot deel af van de sterkte van het hoofdwachtwoord. Op dit punt schiet Dashlane tekort in het voorlichten van de gebruiker bij het aanmaken van het hoofdwachtwoord. De software vraagt alleen om minimaal acht karakters, waarin een hoofd- en een kleine letter in combinatie met een cijfer moeten voorkomen. Na de installatie geeft de software door middel van het Security Dashboard wel aan dat bijvoorbeeld het hoofdwachtwoord 'Ilikebird5' extreem zwak is, maar klik je vervolgens op 'aanpassen', dan lukt dit niet, doordat de 'site' waar het wachtwoord bijhoort, naar localhost verwijst.

Tweetrapsauthenticatie is mogelijk met Dashlane. Daarvoor kan de gebruiker een externe app inzetten, zoals Google Authenticator, of een U2F-sleutel gebruiken. Dashlane host de wachtwoorden op AWS-servers, daarop heeft de gebruiker verder geen invloed.

Andere keuzes

Password Safe

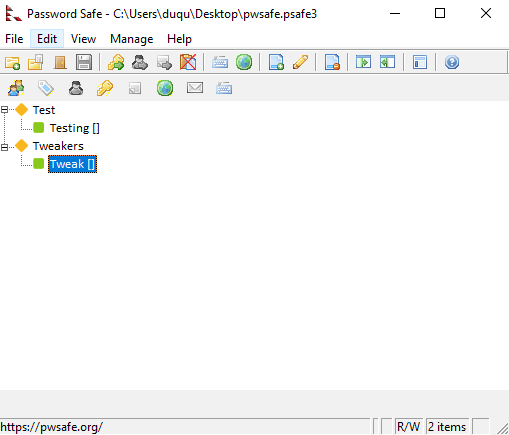

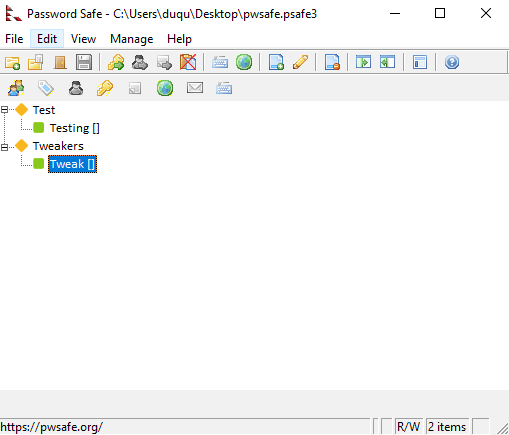

Password Safe werd ontwikkeld door de bekende beveiligingsexpert Bruce Schneier. Hij bracht in 2002 de eerste versie van deze opensourcesoftware uit. Zijn programma biedt ongeveer dezelfde functionaliteit als KeePassX en is oorspronkelijk geschreven voor Windows. Er is in de loop van de tijd een groot aantal ports ontwikkeld die het databaseformaat van Password Safe ondersteunen. Bekende versies zijn PasswdSafe voor Android, en pwSafe voor iOS en macOS. Hoewel Schneier voor de veiligheid van zijn eigen Windows-applicatie instaat, geeft hij terecht aan geen oordeel te kunnen vellen over de veiligheid van de andere versies.

De functies omvatten een goed werkende wachtwoordgenerator, de mogelijkheid voor het exporteren en importen van databases, en het automatisch typen van wachtwoorden. Schneier heeft er expres niet voor gekozen om de software automatisch wachtwoorden te laten invullen, omdat dit volgens hem een beveiligingsrisico is. Er is geen mogelijkheid voor het automatisch synchroniseren van de database, maar daarvoor is dezelfde oplossing mogelijk als voor de KeePass-varianten. De beveiliging van de database berust op het Twofish-algoritme en voor het afleiden van een sleutel past de software pbkdf2 toe met sha-256- en -2048-iteraties.

True Key

Intel heeft inmiddels de markt voor wachtwoordmanagers betreden met zijn eigen product True Key. De software is beschikbaar voor Windows, macOS, Android en iOS. Daarnaast is er ondersteuning voor Internet Explorer, Chrome en Firefox. Er is een gratis versie beschikbaar, met de beperking dat de gebruiker maximaal vijftien wachtwoorden kan opslaan. Voor de betaalde versie moet 20 euro per jaar betaald worden. Deze versie kan maximaal tweeduizend logins opslaan.

Een in het oog springende eigenschap van de Intel-software is het grote aantal authenticatiemogelijkheden. Dit kan bijvoorbeeld met een hoofdwachtwoord, gezichtsherkenning, vingerafdruk of een tweede apparaat. Daarbij combineert Intel unieke identificatiemiddelen, zoals het gezicht, met contextgebonden middelen, zoals het gebruikte apparaat. De mogelijkheden verschillen per platform. Zo is het op Android niet mogelijk om met een vingerafdruk in te loggen. Toegang met een hardwaresleutel behoort niet tot de beschikbare opties.

/i/2001309953.png?f=imagenormal)

De beveiligingsaspecten zijn beschreven in een whitepaper. Daarin staat onder andere dat de software gebruikmaakt van 256bit-aes voor het versleutelen van databases en van pbkdf2 in combinatie met hmac-sha-512 voor het genereren van een sleutel. Een tweede opvallende aspect is dat True Key het herstellen van het hoofdwachtwoord toelaat. Deze functie is uit te schakelen, maar staat standaard aan. Veel andere producten bieden deze functie uit veiligheidsoverwegingen niet of in een aangepaste vorm. De manier van Intel werkt alleen als de gebruiker een van zijn 'trusted devices' bezit en zich kan authenticeren bij de True Key-servers.

Enpass

Een andere, vrij complete wachtwoordmanager is Enpass. Dit is commerciële software van het Indiase bedrijf Sinew Software Systems. Er zijn desktopversies voor Windows, macOS en Linux, naast mobiele versies voor iOS, Android, Windows Phone en BlackBerry. Browserextensies zijn er voor alle populaire browsers, inclusief Vivaldi. De desktopversie is gratis en is in eerste instantie bedoeld voor offline gebruik. De mobiele versie is eveneens gratis, maar heeft een beperking van maximaal twintig opgeslagen wachtwoorden of andere zaken. Daardoor is het voor serieus gebruik toch al snel nodig om naar de betaalde versie over te gaan. Die kost gebruikers 10 dollar per platform voor een levenslange licentie.

/i/2001309955.png?f=imagenormal)

Volgens de makers is Enpass bedoeld als offline wachtwoordmanager, maar is er wel ondersteuning voor 'cloud sync'. Daarmee biedt de software de gebruiker de optie om zelf de synchronisatie tussen zijn apparaten te regelen, net als bij de gratis versie van 1Password. Er zijn verschillende opties. Zo is het onder andere mogelijk te kiezen voor Google Drive, iCloud, Dropbox, OneDrive of ownCloud. Op die manier is het toch mogelijk om op verschillende apparaten toegang te hebben tot de wachtwoordendatabase. De database is ook hier weer versleuteld met 256bit-aes en Enpass past 24.000 pbkdf2-iteraties toe. Hiervoor maakt de software gebruik van de opensourcesoftware SQLCipher.

Op het gebied van functionaliteit biedt Enpass geen unieke mogelijkheden, maar er ontbreekt ook niet veel. Het opslaan van wachtwoorden en andere zaken, het genereren en invullen van wachtwoorden, toegang met vingerafdruk, en in- en exportfuncties zijn allemaal aanwezig. Windows-gebruikers kunnen daarnaast gebruikmaken van de UWP-app en van de ondersteuning voor Windows Hello. Er is geen tweetrapsauthenticatie, omdat Enpass geen eigen servers gebruikt om wachtwoorden op te slaan. De software kreeg begin dit jaar wel ondersteuning voor totp.

Padlock

Padlock bevindt zich in het niemandsland van betaalde versies van opensourcewachtwoordmanagers. De filosofie van het bedrijf achter de software, het Duitse MaKleSoft, is een minimalistische aanpak, zonder alle toeters en bellen van andere wachtwoordmanagers. Op dit moment bestaan er alleen versies voor iOS, Android en Chrome. Versies voor Windows en Linux hebben de status 'coming soon'.

Padlock bevindt zich in het niemandsland van betaalde versies van opensourcewachtwoordmanagers. De filosofie van het bedrijf achter de software, het Duitse MaKleSoft, is een minimalistische aanpak, zonder alle toeters en bellen van andere wachtwoordmanagers. Op dit moment bestaan er alleen versies voor iOS, Android en Chrome. Versies voor Windows en Linux hebben de status 'coming soon'.

De functies beperken zich tot de bare necessities: het importeren, exporten, opslaan en genereren van wachtwoorden. Het verschil met de andere opensourceprogramma's is dat Padlock een synchronisatiefunctie aanbiedt, waarvoor gebruikers vier dollar per maand moeten betalen, omgerekend ongeveer 3,70 euro. Dat is vrij fors voor alleen de basisfunctionaliteit, maar het maakt het gebruik van de manager een stuk eenvoudiger. Er is weinig informatie over de wachtwoordmanager te vinden, wat past bij de filosofie, maar niet handig is voor de gebruiker met vragen.

Een voordeel van Padlock is dat de broncode van de apps, browserextensie en 'Padlock cloud' een audit heeft gehad van Cure53. Daarbij werden geen kritieke kwetsbaarheden vastgesteld. Bovendien kan er verbinding worden gemaakt met een aangepaste synchronisatieserver, waardoor het mogelijk lijkt om er zelf een op te zetten. Encryptie van de wachtwoordendatabase gebeurt lokaal. Voor gebruikers die wel een opensourcevariant willen gebruiken en die het gemak van automatische synchronisatie willen, is Padlock een optie. De prijs maakt het echter aantrekkelijk om toch voor een programma met meer mogelijkheden te kiezen.

Tot slot

Als je eenmaal hebt besloten je wachtwoorden in een centrale database te stoppen en het bedenken ervan over te laten aan software, hangt de uiteindelijke keuze voor een wachtwoordmanager in feite af van gemak, prijs en vertrouwen. Vrijwel alle besproken managers hebben alle belangrijke functies aan boord, zoals het genereren, invullen en opslaan van wachtwoorden, tweetrapsauthenticatie en degelijke encryptie, maar wat gemak betreft zijn er hier en daar verschillen. Vertrouwen speelt een rol, omdat je in het geval van commerciële producten die geen publieke broncode hebben, er zeker van wil zijn dat jouw gegevens in veilige handen zijn. Bij opensourcesoftware kan dit ook spelen, bijvoorbeeld omdat er nog geen audit van de broncode heeft plaatsgevonden. Daarnaast zijn sommige wachtwoordmanagers gratis, wat eveneens een aantrekkelijke factor kan zijn.

Ga je vooral voor gemak en prijs, dan is LastPass een goede keuze. De software biedt veel mogelijkheden en is beschikbaar op een groot aantal platforms. Daar komt bij dat het synchroniseren van de wachtwoorden op verschillende apparaten sinds kort gratis is, waardoor LastPass in feite volledige functionaliteit voor niets biedt. De software heeft een bètafunctie waarmee gebruikers hun wachtwoorden op een Europese server kunnen opslaan. Dit kan voor sommigen aantrekkelijk zijn. Op het gebied van vertrouwen is LastPass dan weer een lastige. Het bedrijf is overgenomen door LogMeIn, wat voor sommige gebruikers een reden was om op zoek te gaan naar een alternatief. Hoewel LastPass over het algemeen snel reageert op meldingen van kwetsbaarheden, is dit geen garantie dat de software daadwerkelijk veilig is. Wel kunnen gebruikers een aantal maatregelen nemen om hun account aanvullend te beveiligen.

/i/2001309961.jpeg?f=imagenormal)

Holly Victoria Norval, 'Safe and Sound', CC BY 2.0

In dezelfde hoek zitten 1Password en Dashlane, die naast uitgebreide mogelijkheden ondersteuning bieden voor verschillende platforms en een rijpe indruk maken. Eerstgenoemde wachtwoordmanager is met omwegen gratis te gebruiken, waarbij je zelf het synchroniseren van de wachtwoordendatabase moet regelen. 1Password kan deze taak overnemen, maar daarvoor is een 'premium'-account nodig, die iets minder dan 3 euro per maand kost. In het geval van Dashlane ontbreekt synchronisatie in de gratis versie volledig, wat enigszins afbreuk doet aan het gebruiksgemak.

Gratis synchronisatie is wel een eigenschap van Enpass, dat wordt aangeboden door een bedrijf uit India. Gebruikers die dat geen probleem vinden, kunnen deze software gratis gebruiken en zelf de synchronisatie regelen. Met een prijs van eenmalig 10 euro per apparaat is Enpass een vrij goedkope optie onder de commerciële wachtwoordmanagers. Wie wil vertrouwen op een bekende naam, kan kiezen voor True Key van Intel, dat een scala aan authenticatiemogelijkheden biedt.

Wie vertrouwen belangrijk vindt en bereid is om daarvoor wat gemak in te leveren, kan kiezen voor de opensourcevarianten van KeePass of Password Safe. Het voordeel van deze software is dat de broncode openbaar is, waardoor deze te inspecteren is. Het goede nieuws voor KeePass is dat de Europese Unie een audit heeft laten uitvoeren, waarbij geen ernstige kwetsbaarheden werden gevonden. KeePassX en Password Safe bieden vergelijkbare mogelijkheden en beschikken over de belangrijkste functies voor wachtwoordmanagers. Gebruikers kunnen ervoor kiezen om hun wachtwoordendatabase zelf te synchroniseren op andere apparaten, waarvoor verschillende apps te downloaden zijn. Daardoor kunnen gebruikers hun wachtwoordendatabase desgewenst in eigen beheer houden, in ruil voor net iets meer moeite. Onder de opensourcevarianten maakt de tweede versie van KeePass een goede indruk, door de verschillende functies en plug-ins.

Wie open source wil in combinatie met automatische synchronisatie, kan altijd nog voor Padlock kiezen. Gebruik van de synchronisatie is dan niet gratis.

| Wachtwoordmanager |

Positief |

Negatief |

| KeePass |

- Veel functies

- Plug-in-ondersteuning

- Heeft een audit gehad

- Open source

- Mogelijkheid om zelf te synchroniseren

|

- Geen automatische synchronisatie

- Minder toegankelijk

- Geen waarschuwing bij lekken

|

| KeePassX |

- Open source

- Belangrijkste functies aan boord

- Mogelijkheid om zelf te synchroniseren

|

- Geen automatische synchronisatie

- Minder toegankelijk

- Geen audit

- Geen waarschuwing bij lekken

|

| LastPass |

- Uitgebreide gratis versie

- Serverkeuze

- Eenvoudig te gebruiken

- Tweetrapsauthenticatie

- Invullen wachtwoorden desktopapps

- Waarschuwing bij lekken

|

- Gesloten broncode

- Wachtwoordherstel mogelijk

- Geen waarschuwing bij zwak hoofdwachtwoord

|

| 1Password |

- Heldere interface

- Veel documentatie

- Security Whitepaper

- Waarschuwing bij lekken

|

- Geen duidelijke indicatie van sterkte hoofdwachtwoord

- Geen gratis versie

- Geen tweetrapsauthenticatie

- Gesloten broncode

|

| Dashlane |

- Tweetrapsauthenticatie

- Security Whitepaper

- Gestroomlijnde interface en eenvoudig gebruik

- Waarschuwing bij lekken

|

- Gratis versie te beperkt voor normaal gebruik

- Geen duidelijke indicatie van sterkte hoofdwachtwoord

- Dashlane Browser

- Gesloten broncode

|

| Password Safe |

- Open source

- Belangrijkste functies aan boord

- Gerenommeerde ontwikkelaar

|

- Geen functies buiten het allernodigste

- Geen automatische synchronisatie

- Minder toegankelijk

- Geen waarschuwing bij lekken

|

| True Key |

- Intel is een bekende naam

- Veel authenticatiemogelijkheden

- Security Whitepaper

|

- Gesloten broncode

- Wachtwoordherstel mogelijk

- Gratis versie te beperkt voor normaal gebruik

|

| Enpass |

- Mogelijkheid om zelf te synchroniseren

- Ondersteuning voor veel platforms

|

- Gratis mobiele versie te beperkt voor normaal gebruik

- Onbekend bedrijf

- Gesloten broncode

- Geen automatische synchronisatie

|

| Padlock |

- Zeer eenvoudig

- Automatische synchronisatie

- Heeft een audit gehad

- Open source

|

- Weinig documentatie

- Hoge kosten voor automatische synchronisatie zonder aanvullende functies

- Weinig platforms

|

/i/2000865963.jpeg?f=imagenormal) Het voortdurende nieuws over datalekken en hacks op grote websites als LinkedIn en Yahoo heeft ook een positief aspect. Zo dringt het hopelijk tot meer mensen door dat een wachtwoord waarde heeft en niet alleen toegang geeft tot hun gekraakte kattenforumaccount als ze het ook gebruiken voor online bankzaken. Dat het hergebruik van wachtwoorden bij iedereen voorkomt, is niet gek, want niet iedereen heeft zin om voor elk pietluttig accountje een apart wachtwoord aan te maken. En zolang hetzelfde wachtwoord alleen toegang geeft tot dezelfde categorie 'wegwerpsites', is er niet zoveel aan de hand.

Het voortdurende nieuws over datalekken en hacks op grote websites als LinkedIn en Yahoo heeft ook een positief aspect. Zo dringt het hopelijk tot meer mensen door dat een wachtwoord waarde heeft en niet alleen toegang geeft tot hun gekraakte kattenforumaccount als ze het ook gebruiken voor online bankzaken. Dat het hergebruik van wachtwoorden bij iedereen voorkomt, is niet gek, want niet iedereen heeft zin om voor elk pietluttig accountje een apart wachtwoord aan te maken. En zolang hetzelfde wachtwoord alleen toegang geeft tot dezelfde categorie 'wegwerpsites', is er niet zoveel aan de hand.

/i/2001309937.png?f=imagenormal)

/i/2001309941.png?f=imagenormal)

/i/2001309945.png?f=imagenormal)

/i/2001309953.png?f=imagenormal)

/i/2001309955.png?f=imagenormal)

/i/2001309961.jpeg?f=imagenormal)

:strip_icc():strip_exif()/i/2001352273.jpeg?f=fpa_thumb)

/i/1338713936.png?f=fpa)

:strip_exif()/i/1265195729.gif?f=fpa)

/i/2000874453.png?f=fpa)

/i/1384796722.png?f=fpa)

:strip_exif()/i/1149088707.gif?f=fpa)

:strip_exif()/i/1159803170.gif?f=fpa)

:strip_exif()/i/1238001908.gif?f=fpa)

/i/1312271757.png?f=fpa)

:strip_exif()/i/1147300996.gif?f=fpa)

:strip_exif()/i/1295863875.gif?f=fpa)

:strip_exif()/i/1217955359.gif?f=fpa)