Personal privacy en encryptie

Dat er op grote schaal wordt meegekeken met ons digitale communiceren en handelen, is ten minste sinds 2013 geen vage angst meer, maar een realiteit. Overheden maken gretig gebruik van de mogelijkheden die de voortschrijdende technologie biedt om inzicht te krijgen in communicatie, vaak zonder onderscheid te maken tussen relevante en minder relevante informatie. Deze praktijken botsen vaak met fundamentele rechten, zoals het recht op eerbiediging van de persoonlijke levenssfeer en wellicht indirect ook met de vrijheid van meningsuiting. Deze rechten worden afgewogen tegen veiligheid en terrorismebestrijding, die een toenemend gewicht in de schaal werpen. Het is dan ook niet verwonderlijk dat de bescherming van de persoonlijke levenssfeer de trekken van een strijd aanneemt, waarin encryptie een belangrijk wapen is. Er wordt dan ook niet voor niets gesproken over de 'crypto wars', die worden gevoerd sinds de opkomst van sterke en toegankelijke encryptie dankzij computers.

'Watchful Eye', Mike Lewinsky CC BY-SA 2.0

De laatste ontwikkeling in deze oorlog is de machtsstrijd die voortkwam uit het rechterlijke bevel waarmee de FBI toegang tot Apples iPhone probeerde te forceren. Daarmee werd de notie van encryptie voor een grote groep gebruikers tastbaar in de vorm van een iPhone 5c, waarvan de met een numerieke code versleutelde inhoud onbereikbaar leek voor de Amerikaanse overheid. Uiteindelijk werd duidelijk dat de FBI met behulp van een tot nu toe onbekende derde partij een manier heeft gevonden om de inhoud van de telefoon te achterhalen. De zaak heeft weliswaar tot dusver geen juridisch precedent opgeleverd, maar laat zien dat privacy overgeleverd kan zijn aan de wil van bedrijven om hun klanten te beschermen. Apple heeft een duidelijke positie ingenomen en samen met die onderneming vele andere techbedrijven. Ook WhatsApp zette onlangs een belangrijke stap door end-to-end-encryptie in te voeren voor al zijn gebruikers. Toch zijn er genoeg bedrijven die niet zover willen of kunnen gaan. Daarom is het belangrijk om zelf enige controle te kunnen houden over privégegevens en -communicatie.

Privacy kan overgeleverd zijn aan de wil van bedrijven om hun klanten te beschermen

Het zijn natuurlijk niet alleen overheden waartegen we onze gegevens willen beschermen. Internetcriminelen bijvoorbeeld zijn in veel gevallen op zoek naar financiële gegevens, zoals met betrekking tot creditcards of internetbankieren. En thuis, maar ook op reis kan het van pas komen om te weten hoe informatie privé kan blijven en hoe gegevens met mensen in andere landen veilig gedeeld kunnen worden.

Dit is het eerste deel van een reeks over personal privacy, waarin we de tools bespreken waarmee gebruikers zichzelf kunnen wapenen tegen al te nieuwsgierige partijen. De enorme hoeveelheid verschillende producten maakt het moeilijk om te kiezen. Dit artikel is dan ook bedoeld als leidraad en biedt informatie die een keuze kan vergemakkelijken. Daarbij leggen we de nadruk op software die gratis en open source is. In de volgende delen van deze reeks gaan we het onder andere hebben over anonimiteit en beveiligde communicatie.

Encryptie

In februari publiceerde beveiligingsexpert Bruce Schneier een lijst met alle encryptieproducten die wereldwijd beschikbaar zijn. Uit zijn onderzoek bleek dat er in totaal 865 producten uit 55 landen zijn die verschillende vormen van encryptie bieden. Twee derde van de producten is afkomstig van buiten de VS en daarvan is weer 44 procent gratis en 34 procent open source.

Bij betaalde producten is het over het algemeen niet mogelijk om de broncode in te zien, omdat bedrijven hun creatie willen beschermen. Het feit dat software open source is, biedt geen veiligheidsgarantie, maar het is een stap in de goede richting. Bij encryptieproducten is het immers belangrijk om de broncode te kunnen inzien, zodat je in ieder geval de mogelijkheid hebt om ze op eventuele backdoors en andere kwetsbaarheden te controleren. Soms gebeurt dit door middel van audits. Dat is echter niet vanzelfsprekend, aangezien dat soort onderzoeken kostbaar zijn. Als een bepaald programma is geaudit, vermelden we dat.

Een ander belangrijk onderscheid is dat tussen applicaties die een hele schijf of volume versleutelen en applicaties die afzonderlijke bestanden versleutelen.

Open source biedt geen veiligheidsgarantie, maar het is een stap in de goede richting

De eerste categorie komt vooral van pas als gebruikers een geheel systeem willen beveiligen, bijvoorbeeld een laptop. Doordat de harde schijf volledig is versleuteld, kan de data zonder de juiste sleutel niet worden gelezen als de laptop zoekraakt of wordt gestolen. Vaak moet bij deze vorm van encryptie een wachtwoord worden ingevuld voordat de computer wil starten. Ook is het met dit soort software vaak mogelijk om een versleuteld volume aan te maken in de vorm van een container of folder. Elk bestand dat in deze folder wordt geplaatst, is dan automatisch versleuteld. Een voordeel is dat een volume vaak maar een enkele keer gekoppeld hoeft te worden, waarbij een wachtwoord vereist is. Daarna kunnen bestanden eenvoudig worden toegevoegd en gewijzigd. Het nadeel van deze vorm van encryptie is dat bestanden alleen versleuteld zijn zolang ze zich op het systeem bevinden. Als bijvoorbeeld een bestand via e-mail wordt gedeeld, 'volgt' de encryptie het bestand niet.

De oplossing voor dat probleem kan worden gezocht in software die individuele bestanden versleutelt. Daarmee is het doorgaans mogelijk om een bestand van encryptie te voorzien, waarna het een andere extensie krijgt en alleen geopend kan worden met het juiste wachtwoord. Het voordeel hiervan is dat een versleuteld bestand met anderen kan worden gedeeld; het nadeel is dat ook het wachtwoord aan de wederpartij kenbaar moet worden gemaakt. Er zijn echter programma's die dit probleem oplossen door gebruik van een sleutelpaar met een publieke en een privésleutel. Een nadeel is ook dat een bestand elke keer opnieuw ont- en versleuteld moet worden als de gebruiker wijzigingen wil aanbrengen.

Bij onze bespreking van de ecryptieproducten gaan we in grote lijnen uit van het assessment model van de Enisa, het Europese agentschap voor netwerk- en informatiebeveiliging. Daarbij wordt bijvoorbeeld gekeken naar de beschikbaarheid van informatie, hulpbronnen, versiegeschiedenis en de regelmaat van updates.

TrueCrypt en VeraCrypt

Wat gebeurde er met TrueCrypt?

Voordat andere encryptiesoftware besproken kan worden, verdient TrueCrypt enige aandacht. Lange tijd was TrueCrypt de aangewezen software voor het versleutelen van partities en gegevensdragers. In mei 2014 verscheen er echter een bericht op de website van de ontwikkelaars waarin ze aankondigden met de ontwikkeling te stoppen en waarin werd aangeraden om TrueCrypt niet meer te gebruiken. De reden voor deze beslissing is nog steeds niet geheel duidelijk. Een van de ontwikkelaars liet vallen dat er geen interesse meer was om door te gaan met het project.

Voordat andere encryptiesoftware besproken kan worden, verdient TrueCrypt enige aandacht. Lange tijd was TrueCrypt de aangewezen software voor het versleutelen van partities en gegevensdragers. In mei 2014 verscheen er echter een bericht op de website van de ontwikkelaars waarin ze aankondigden met de ontwikkeling te stoppen en waarin werd aangeraden om TrueCrypt niet meer te gebruiken. De reden voor deze beslissing is nog steeds niet geheel duidelijk. Een van de ontwikkelaars liet vallen dat er geen interesse meer was om door te gaan met het project.

Tegelijk met het bericht kwam er een nieuwe, 7.2-versie van de software online, wat aanleiding gaf tot nog meer verwarring. Deze versie bleek echter alleen in staat tot decryptie. Uiteindelijk zijn er twee audits van de software uitgevoerd. De bevindingen daarvan waren dat er geen grote bezwaren zijn tegen het gebruik van de software. De laatste audit werd uitgevoerd met versie 7.1a van TrueCrypt, die op dit moment dan ook als de veiligste wordt gezien. Het is dan ook nog steeds mogelijk om van deze versie gebruik te maken; er zullen alleen geen nieuwe versies meer uitkomen. Er zijn verschillende forks van de software uitgekomen, die in deze reeks worden besproken. Daarom wordt TrueCrypt hier niet verder toegelicht. TrueCrypt is onder andere te gebruiken op Windows, OS X en Linux.

VeraCrypt

VeraCrypt is een gratis opensource-encryptieprogramma en bouwt als fork voort op het stilgelegde TrueCrypt, specifiek versie 7.1a. Er gelden dan ook nog enkele beperkingen die voortvloeien uit de TrueCrypt-licentie en die tot gevolg hebben dat het geen free software licence is volgens de Free Software Foundation. Het kan gebruikt worden om hele volumes, zoals usb-sticks, partities en volledige harde schijven, en aparte containers te versleutelen. Het wordt ontwikkeld door het Franse bedrijf Idrix, dat onder leiding staat van Mounir Idrassi. Idrassi stelt dat VeraCrypt niet alleen de bekende kwetsbaarheden in TrueCrypt heeft opgeheven, maar dat er ook aanvullende verbeteringen op het gebied van veiligheid zijn doorgevoerd. Twee kritieke kwetsbaarheden, die door medewerkers van Google werden ontdekt, zijn dan ook verholpen. Er worden bijvoorbeeld bovendien meer iteraties toegepast bij het versleutelen van gegevens.

VeraCrypt is een gratis opensource-encryptieprogramma en bouwt als fork voort op het stilgelegde TrueCrypt, specifiek versie 7.1a. Er gelden dan ook nog enkele beperkingen die voortvloeien uit de TrueCrypt-licentie en die tot gevolg hebben dat het geen free software licence is volgens de Free Software Foundation. Het kan gebruikt worden om hele volumes, zoals usb-sticks, partities en volledige harde schijven, en aparte containers te versleutelen. Het wordt ontwikkeld door het Franse bedrijf Idrix, dat onder leiding staat van Mounir Idrassi. Idrassi stelt dat VeraCrypt niet alleen de bekende kwetsbaarheden in TrueCrypt heeft opgeheven, maar dat er ook aanvullende verbeteringen op het gebied van veiligheid zijn doorgevoerd. Twee kritieke kwetsbaarheden, die door medewerkers van Google werden ontdekt, zijn dan ook verholpen. Er worden bijvoorbeeld bovendien meer iteraties toegepast bij het versleutelen van gegevens.

Zo wordt als voorbeeld genoemd dat TrueCrypt bij systeempartities maar 1000 iteraties van pbkdf2-ripemd160 gebruikte en dat VeraCrypt dit aantal opschroeft naar 327.661. Voor versleutelde standaardcontainers en andere partities worden 655.331 iteraties van ripemd160 toegepast in plaats van de 2000 van TrueCrypt. Daarbij is pbkdf2 een key derivation function. Dat is een manier om een of meer geheime sleutels aan te maken aan de hand van een hoofdwachtwoord. Deze sleutels worden langer gemaakt door key stretching, onder andere om brute-force-aanvallen tegen te gaan. Ripemd160 is daarentegen een hashfunctie, die een hash van 160bit aanmaakt. Doordat cryptografische hashfuncties maar één kant op werken, is het haast onmogelijk om de originele input aan de hand van alleen de hash terug te vinden.

Het aantal iteraties van de twee functies maakt het moeilijker om een succesvolle aanval op de encryptie uit te voeren, maar neemt ook meer tijd in beslag. Er moet dus altijd een afweging worden gemaakt tussen snelheid of gebruiksgemak en het beoogde veiligheidsniveau. Door het verhoogde aantal iteraties duurt het met VeraCrypt dan ook iets langer voordat een versleutelde partitie geopend kan worden, maar dit heeft daarna geen invloed op het gebruik van applicaties. Volgens de maker is dit acceptabel voor de gebruiker en een groot struikelblok voor een aanvaller.

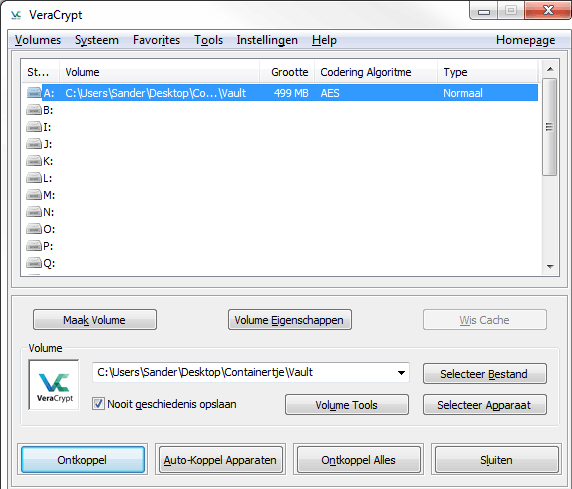

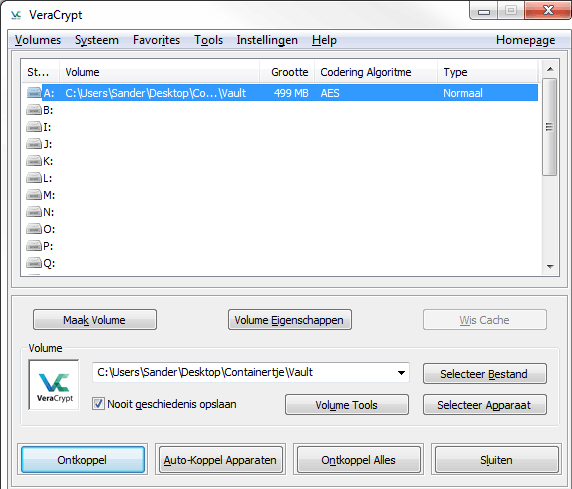

VeraCrypt-interface met gekoppelde container van 500MB, versleuteld met AES

VeraCrypt-interface met gekoppelde container van 500MB, versleuteld met AES

De door VeraCrypt ondersteunde encryptiealgoritmes zijn Twofish, AES en Serpent. Het is mogelijk om meervoudige encryptie te gebruiken, bijvoorbeeld AES-Twofish of Serpent-AES. Onder de ondersteunde hashfuncties zijn sha-256, sha-512, Whirlpool en het eerder genoemde ripemd-160 te vinden.

Met VeraCrypt is het mogelijk om volumes te openen die met TrueCrypt zijn gecreëerd. Ook is het mogelijk om met TrueCrypt versleutelde containers te converteren naar VeraCrypt-formaat. Daarnaast is VeraCrypt te gebruiken met plausible deniability, oftewel ‘aannemelijke ontkenning’. Dit houdt in dat als het wachtwoord aan een aanvaller bekend is geworden, de gebruiker toch kan ontkennen dat er versleutelde gegevens op een systeem aanwezig zijn. Het programma doet dit door de mogelijkheid te bieden om verborgen volumes of besturingssystemen aan te maken, die er van buiten uitzien als willekeurige gegevens. Er is dan dus niets dat wijst op de aanwezigheid van een versleuteld volume.

De laatste versie van de software, 1.17, dateert van 13 februari 2016 en is daarmee vrij recent. Versie 1.16 kwam uit in oktober 2015 en versies 1.15 en 1.14 in de maand daarvoor. Er is uitgebreide documentatie beschikbaar en VeraCrypt ondersteunt verschillende talen, waaronder Nederlands. Na de installatie is er meteen een handleiding voor beginners aanwezig. Ten slotte zijn er publieke beoordelingen van de software te raadplegen. VeraCrypt draait op Windows, OS X en Linux. IOS- en Android-ondersteuning is er via apps van derden.

BitLocker en AES Crypt

BitLocker

BitLocker is onderdeel van het Windows-besturingssysteem en is daarmee niet open source. Het is aanwezig in de Ultimate- en Enterprise-versies van Windows Vista en Windows 7. In Windows 8, 8.1 en 10 is het aanwezig in de Pro- en Enterprise-versies. Ook is Windows Server 2008 en hoger voorzien van de encryptiesoftware. Het programma heeft enkele vereisten, zoals de aanwezigheid van een trusted platform module of tpm. Dit is de aanduiding van een standaard voor een speciale chip die wordt gebruikt om encryptiesleutels te genereren en op te slaan. Deze kunnen daarna weer gebruikt worden om hardware-authenticatie uit te voeren. Deze chips zijn sinds 2006 aanwezig in de apparaten van verschillende fabrikanten. Voor gebruikers zonder tpm is het overigens nog steeds mogelijk om Bitlocker te gebruiken door het Windows-groepsbeleid aan te passen. De encryptiesleutels worden in dat geval op een usb-stick opgeslagen. Een andere eis is dat er twee partities aanwezig zijn, die zijn geformatteerd in de ntfs-bestandsindeling.

BitLocker is onderdeel van het Windows-besturingssysteem en is daarmee niet open source. Het is aanwezig in de Ultimate- en Enterprise-versies van Windows Vista en Windows 7. In Windows 8, 8.1 en 10 is het aanwezig in de Pro- en Enterprise-versies. Ook is Windows Server 2008 en hoger voorzien van de encryptiesoftware. Het programma heeft enkele vereisten, zoals de aanwezigheid van een trusted platform module of tpm. Dit is de aanduiding van een standaard voor een speciale chip die wordt gebruikt om encryptiesleutels te genereren en op te slaan. Deze kunnen daarna weer gebruikt worden om hardware-authenticatie uit te voeren. Deze chips zijn sinds 2006 aanwezig in de apparaten van verschillende fabrikanten. Voor gebruikers zonder tpm is het overigens nog steeds mogelijk om Bitlocker te gebruiken door het Windows-groepsbeleid aan te passen. De encryptiesleutels worden in dat geval op een usb-stick opgeslagen. Een andere eis is dat er twee partities aanwezig zijn, die zijn geformatteerd in de ntfs-bestandsindeling.

/i/2001051615.png?f=imagenormal) BitLocker-interface met opties voor het toepassen en opheffen van encryptie

BitLocker-interface met opties voor het toepassen en opheffen van encryptie

BitLocker maakt gebruik van aes-encryptie, ook bekend onder de naam Rijndael, met 128- of 256bit-sleutels. Sinds kort is er ook ondersteuning voor de xts-modus in Windows 10, die aanvullende bescherming biedt. Er was enige tijd ophef over het feit dat de pseudorandom number generator, die door Windows en door BitLocker wordt gebruikt, onveilig zou zijn. Dit geldt inderdaad voor het Dual_EC-DBRG-algoritme, dat een backdoor van de NSA bevat. Windows maakt echter gebruik van CTR_DRBG voor het genereren van sleutels. Ook kwam in 2015 naar voren dat Microsoft in bepaalde gevallen in het bezit zou zijn van de encryptiesleutels, doordat deze automatisch worden opgeslagen in OneDrive. Het blijkt echter vrij eenvoudig om dit tegen te gaan. Microsoft beweerde onlangs tegenover Motherboard dat er nooit toegang is verleend tot de encryptiesleutels van klanten.

Uiteindelijk komt het er bij closedsourceproducten op neer dat je moet vertrouwen op de partij die het product aanbiedt, omdat de broncode niet te verifiëren is op onder andere backdoors. Toch staat BitLocker in dit overzicht, omdat het standaard aanwezig is in veel versies van Windows en omdat het relatief eenvoudig te gebruiken is om harde schijven, bestanden en usb-sticks te versleutelen. Het nadeel is dat er geen overzichtelijke versiegeschiedenis in te zien is, hoewel van Microsoft verwacht kan worden dat er regelmatig updates worden uitgebracht en wordt gereageerd op kwetsbaarheden. Ook is er documentatie aanwezig via de Microsoft-website en andere pagina’s.

AES Crypt

AES Crypt is een zeer simpel en gratis programma voor het versleutelen van bestanden. Het wordt ontwikkeld door Paul E. Jones van het bedrijf Packetizer. De broncode is te vinden op GitHub of via de AES Crypt-site. Zoals de naam doet vermoeden maakt het programma gebruik van 256bit-aes-encryptie en past het 8192 iteraties toe. Daarmee is het snel te gebruiken, ook bij grotere bestanden. Het programma is na installatie alleen uit te voeren via een rechtsklik-contextmenu of via de opdrachtprompt, afhankelijk van de gekozen download. Het is dan ook alleen toepasbaar door een bestand te selecteren en op de optie voor AES Crypt te klikken. Meteen daarna verschijnt er een veld om een wachtwoord in te voeren. Nadat er een wachtwoord gekozen is, versleutelt de software het gekozen bestand en zet het om in aes-formaat. Er wordt echter geen waarschuwing getoond bij zeer korte wachtwoorden. De functionaliteit van het programma maakt het geschikt voor het snel versleutelen van bestanden, maar biedt geen enkele aanvullende optie.

AES Crypt is een zeer simpel en gratis programma voor het versleutelen van bestanden. Het wordt ontwikkeld door Paul E. Jones van het bedrijf Packetizer. De broncode is te vinden op GitHub of via de AES Crypt-site. Zoals de naam doet vermoeden maakt het programma gebruik van 256bit-aes-encryptie en past het 8192 iteraties toe. Daarmee is het snel te gebruiken, ook bij grotere bestanden. Het programma is na installatie alleen uit te voeren via een rechtsklik-contextmenu of via de opdrachtprompt, afhankelijk van de gekozen download. Het is dan ook alleen toepasbaar door een bestand te selecteren en op de optie voor AES Crypt te klikken. Meteen daarna verschijnt er een veld om een wachtwoord in te voeren. Nadat er een wachtwoord gekozen is, versleutelt de software het gekozen bestand en zet het om in aes-formaat. Er wordt echter geen waarschuwing getoond bij zeer korte wachtwoorden. De functionaliteit van het programma maakt het geschikt voor het snel versleutelen van bestanden, maar biedt geen enkele aanvullende optie.

de wachtwoordprompt van AES Crypt

de wachtwoordprompt van AES Crypt

De recentste versie van het programma is 3.10 en stamt uit begin 2015. Er is geen overzichtelijke versiegeschiedenis beschikbaar en de documentatie heeft voor het laatst in 2013 een update gehad. Voor een dergelijk simpel programma is dit echter nog acceptabel. Het is mogelijk om wensen voor functies en verbeteringen te laten toevoegen aan een wensenlijst, en gebruikers kunnen terecht op het forum voor vragen, die vaak door de ontwikkelaar zelf worden beantwoord.

AES Crypt is beschikbaar voor Windows, Linux en OS X. Ook zijn er iOS- en Android-versies te vinden, alleen niet van dezelfde maker.

Gpg4win en CipherShed

Gpg4win

Gpg4win is een verzameling gratis opensource-Windows-software die gebouwd is rond GnuPG, oftewel de Gnu Privacy Guard. Dit is op zijn beurt een implementatie van de OpenPGP-standaard. Het softwarepakket werd in 2006 ontwikkeld in opdracht van een Duits overheidsorgaan dat zich bezighoudt met ict-beveiliging: het Bundesamt für Sicherheit in der Informationstechnik. Tegenwoordig wordt de software onderhouden door burgers en bedrijven in het Gpg4win Initiative. Gpg4win kan ingezet worden om e-mails, bestanden en mappen te versleutelen. In de softwarebundel zijn verschillende componenten aanwezig.

Gpg4win is een verzameling gratis opensource-Windows-software die gebouwd is rond GnuPG, oftewel de Gnu Privacy Guard. Dit is op zijn beurt een implementatie van de OpenPGP-standaard. Het softwarepakket werd in 2006 ontwikkeld in opdracht van een Duits overheidsorgaan dat zich bezighoudt met ict-beveiliging: het Bundesamt für Sicherheit in der Informationstechnik. Tegenwoordig wordt de software onderhouden door burgers en bedrijven in het Gpg4win Initiative. Gpg4win kan ingezet worden om e-mails, bestanden en mappen te versleutelen. In de softwarebundel zijn verschillende componenten aanwezig.

Het ‘hart’ van de software wordt gevormd door GnuPG, dat zorgt voor de versleuteling. Normaal gesproken is dit een tool die alleen via de opdrachtprompt te gebruiken is en voornamelijk, zoals in deze implementatie, bedoeld is als backend voor andere software.

Een tweede onderdeel wordt gevormd door Kleopatra, waarmee certificaten beheerd kunnen worden. Deze software wordt dan ook gebruikt voor het aanmaken van een OpenPGP-sleutel. Gebruikers kunnen in plaats van Kleopatra ook de GNU Privacy Assistant kiezen, die dezelfde functie vervult. Daarnaast is er met GpgOL een handige plug-in aanwezig voor alle versies van Outlook vanaf 2003, met slechts basisfunctionaliteit vanaf Outlook 2010. Deze plug-in maakt het mogelijk om vrij eenvoudig van pgp-versleuteling gebruik te maken in een omgeving waarin je afhankelijk bent van Outlook. Boven op de Outlook-plug-in is er ook een plug-in voor Windows Explorer, waarmee het via een rechtsklik mogelijk is om bestanden en mappen te ondertekenen en versleutelen of checksums te controleren.

Van al deze componenten is de broncode in te zien. Ook is het mogelijk om een bijdrage aan de software te leveren.

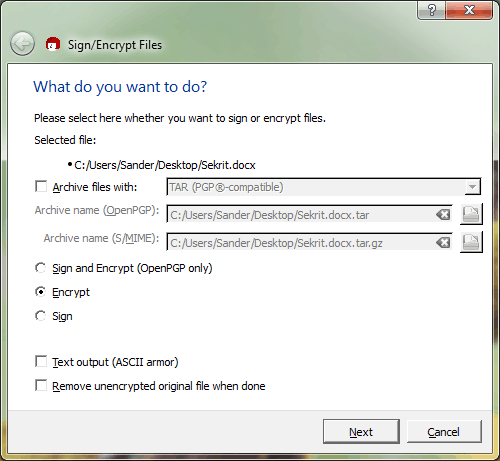

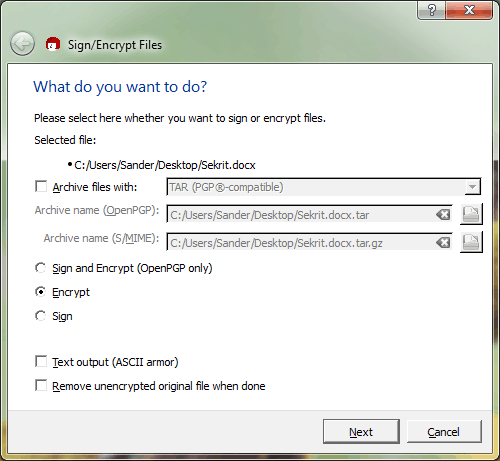

Opties voor ondertekenen en archiveren bij versleutelen

Opties voor ondertekenen en archiveren bij versleutelen

Gpg4win maakt standaard gebruik van rsa-encryptie en houdt een sleutellengte van 2048bit aan. Er is ondersteuning voor OpenPGP en S/MIME of X.509. Een bijkomende functie is de mogelijkheid om de software te gebruiken met smartcards.

De software is voorzien van een uitgebreid compendium, dat met 183 pagina’s dienstdoet als handleiding en faq. De recentste versie is 2.3.0, die uitkwam op 25 november 2015. Daarvoor is er ongeveer om de twee maanden een nieuwe versie uitgekomen. Voor ondersteuning kunnen gebruikers bij de community terecht, en ook bij dit project is er een wensenlijst aanwezig voor verbeteringen en nieuwe functies. Bovendien is er de mogelijkheid voor betaalde ondersteuning. Deze wordt geleverd door de Duitse bedrijven Intevation, g10code en KDAB. Er zijn geen prijzen beschikbaar, omdat die afhangen van de omvang van de ondersteuningsaanvraag.

Tot slot verdient het enige aandacht dat het GnuPG-project verschillende jaren onder toezicht van één persoon heeft gestaan, waardoor de code slecht is bijgehouden. Uit een artikel van Ars Technica blijkt ook dat de code onnodig complex is, maar dat een volledige audit van de software te duur zou zijn. In 2015 ontving de Duitse ontwikkelaar, Werner Koch, grote bedragen naar aanleiding van een artikel van ProPublica. De vraag is echter of hij die op de juiste manier kan inzetten.

CipherShed

Net als VeraCrypt is CipherShed een fork van TrueCrypt. De gratis opensourcesoftware wordt ontwikkeld door een non-profitorganisatie onder de naam The CipherShed Project, die onder toezicht staat van een verkozen Project Management Committee. De deelnemers aan het project zijn via de site te raadplegen.

Net als VeraCrypt is CipherShed een fork van TrueCrypt. De gratis opensourcesoftware wordt ontwikkeld door een non-profitorganisatie onder de naam The CipherShed Project, die onder toezicht staat van een verkozen Project Management Committee. De deelnemers aan het project zijn via de site te raadplegen.

De ontwikkelaars hebben nog niet veel zichtbaar werk verzet. Tot nu toe is er één release, met versienummer 0.7.4.0, die enkele kwetsbaarheden in TrueCrypt opheft. Daarbij gaat het om cve-2015-7359 en cve-2015-7358, twee privileged-escalation-kwetsbaarheden die door Googles Project Zero-beveiligingsteam zijn ontdekt. Volgens de ontwikkelaars is deze versie een verbetering van de laatste Truecrypt-versie en bedoeld voor mensen die op zoek zijn naar een alternatief voor het programma. Het is niet geheel duidelijk in hoeverre de problemen die in de audit naar voren kwamen, zijn aangepakt. Het lijkt erop dat dit niet is gebeurd, omdat er in een nieuwsbericht uit april 2015 wordt vermeld dat dit in de eerste bètaversie van het programma wordt opgepakt. Ook staan de issues nog als ‘open’ in de issue tracker. In de releasenotes is daar echter geen sprake van; de eerste release lijkt dan ook voornamelijk een rebranded TrueCrypt-versie met enkele verbeteringen.

Er zijn verschillende mogelijkheden om hulp te krijgen bij problemen en meer informatie in te winnen, bijvoorbeeld door de wiki of het forum te bezoeken. Dat laatste loopt echter niet over van activiteit en de recentste post gaat over de vraag of het project nog wel actief is. Het antwoord van een van de beheerders is dat de ontwikkeling inderdaad erg traag verloopt, doordat er te weinig contributors zijn en de enige admin het te druk heeft. CipherShed is er voor Windows, OS X en Linux. Gebruikers van de laatste twee platforms zullen de software zelf moeten compileren.

AxCrypt en Cryptomator

AxCrypt

AxCrypt biedt, net als AES Crypt, de mogelijkheid om een enkel bestand te versleutelen. Er is dus geen optie voor het versleutelen van mappen of hele volumes. Het programma is eveneens toegankelijk via een rechtsklik-contextmenu. Versleutelde bestanden zijn te herkennen aan de .axx-extensie.

AxCrypt biedt, net als AES Crypt, de mogelijkheid om een enkel bestand te versleutelen. Er is dus geen optie voor het versleutelen van mappen of hele volumes. Het programma is eveneens toegankelijk via een rechtsklik-contextmenu. Versleutelde bestanden zijn te herkennen aan de .axx-extensie.

De software wordt ontwikkeld door het Zweedse Axantum Software, een bedrijf dat in 2004 is opgericht door Svante Seleborg en naar eigen zeggen geen vaste werknemers heeft. Het is ‘freemium’-opensourcesoftware, waardoor de broncode via de site of via BitBucket te raadplegen is. De gratis 2.0-bètaversie biedt de mogelijkheid om gebruik te maken van 128bit-aes-encryptie en om encryptiesleutels binnen een team uit te wisselen. Voor 256bit-aes-encryptie moet 24 euro per jaar worden betaald. Het is ook mogelijk om een stabiele versie te downloaden. De recentste release daarvan is 1.7.3156.0. Het is de bedoeling dat er in het eerste kwartaal van 2016 ook een stabiele 2.0-versie uitkomt.

AxCrypt-interface met optie voor sleutelbestand

AxCrypt-interface met optie voor sleutelbestand

Omdat de 2.0-versie nog in bèta is en officieel de status van een technical preview heeft, wordt hier ingegaan op de stabiele versie. Ook deze implementeert 128bit-aes-encryptie, waarbij het aantal iteraties afhankelijk is van de kracht van de computer waarop het programma draait. Meestal zal dat aantal tussen de 100.000 en 200.000 liggen. Wachtwoorden worden met het sha-1-algoritme gehasht. Dit algoritme is niet het veiligste, maar volgens de maker heeft dat geen invloed. Om een veilige sleutel te genereren biedt het programma de mogelijkheid om een sleutelbestand aan te maken. Het wordt aangeraden om hiervan een back-up te maken door dit af te drukken of op een veilige plek op te slaan. Als een bestand wordt versleuteld, kan ervoor gekozen worden om dit met een wachtwoord of aangemaakt sleutelbestand te doen. De software biedt ook de optie om het wachtwoord tot de volgende herstart te onthouden.

Het manco van AxCrypt is dat de recentste versie van januari 2014 is. Waarschijnlijk wordt er nu alleen aan de bètaversie van de volgende release gewerkt. Op de BitBUcket is namelijk nog wel recente activiteit te zien. De releasenotes voor elke versie zijn in te zien op FileHippo. Daar komt bij dat het programma wordt aangeboden in combinatie met het OpenCandy-adwarenetwerk of via de Softonic Universal Downloader. Volgens de maker is dit om de verdere ontwikkeling te steunen. Bij de installatie wordt aangeboden om AVG Zen en Performance te installeren. Dit kan weliswaar worden uitgezet, maar toch is een waarschuwing op zijn plaats.

De software is beschikbaar in het Nederlands en kan desgewenst via de opdrachtprompt uitgevoerd worden. Er is geen forum of wiki, maar er zijn op de site instructies en een uitgebreide faq te vinden. AxCrypt is alleen beschikbaar voor Windows.

Cryptomator

/i/2001027419.png?f=imagenormal) Cryptomator is opensourcesoftware met een ‘pay what you want’-model. Dat betekent dat je zelf kunt bepalen welk bedrag de software waard is. Een bedrag van 0 euro is ook mogelijk. De software wordt ontwikkeld door twee Duitsers, Sebastian Stenzel en Tobias Hagemann. Zij ontwikkelden onder de bedrijfsnaam setoLabs ook tooPassword, een iOS-client voor wachtwoordmanager 1Password.

Cryptomator is opensourcesoftware met een ‘pay what you want’-model. Dat betekent dat je zelf kunt bepalen welk bedrag de software waard is. Een bedrag van 0 euro is ook mogelijk. De software wordt ontwikkeld door twee Duitsers, Sebastian Stenzel en Tobias Hagemann. Zij ontwikkelden onder de bedrijfsnaam setoLabs ook tooPassword, een iOS-client voor wachtwoordmanager 1Password.

Het programma is beschikbaar voor Windows, OS X, Linux en iOS. Een Android-versie is voor de tweede helft van 2016 gepland. Het doel van Cryptomator is om beveiligde vaults aan te maken, waarin toegevoegde bestanden automatisch worden versleuteld. Deze versleutelde kluizen kunnen ook aangemaakt worden in bijvoorbeeld Dropbox- of Google Drive-mappen, waarmee de bestanden via internet te benaderen zijn.

De beveiligde kluizen zijn in feite hetzelfde als de containers van VeraCrypt, namelijk virtuele stations. Het verschil met VeraCrypt is dat bestanden apart versleuteld worden. Om deze toegankelijk te maken gebruikt Cryptomator het protocol webdav. Het voordeel daarvan is dat dit breed wordt ondersteund en een uitkomst biedt, doordat Cryptomator met Java is ontwikkeld. Daardoor zijn de met Cryptomator versleutelde bestanden toegankelijk vanaf verschillende platforms.

De eenvoudige Cryptomator-interface

De eenvoudige Cryptomator-interface

De interface van het programma is simpel en biedt alleen de mogelijkheid een kluis aan te maken en te verwijderen. Ook kan een kluis met een wachtwoord geopend en daarna weer gesloten worden. Verdere instellingen zijn beperkt tot het wijzigen van de webdav-poort.

Versleuteling vindt plaats op basis van 256bit-aes-encryptie; voor de sleutels wordt gebruikgemaakt van Scrypt. Deze sleutels zijn in de map die als kluis dienstdoet opgeslagen in een json-bestand, genaamd masterkey.cryptomator. Daarin zijn de gegevens opgeslagen die nodig zijn om de sleutel van het gekozen wachtwoord af te leiden. Volgens de makers ontstaat hierdoor geen beveiligingsrisico, omdat het bestand de sleutel zelf niet bevat en het niet gevoeliger is dan de versleutelde bestanden zelf. De software versleutelt ook bestandsnamen met aes-siv en voorkomt dat de bestandsgrootte duidelijk zichtbaar is. Alleen de metadata over het ontstaan en wijzigen van de bestanden blijft intact.

Er is weinig informatie op de site beschikbaar en de faq is ook erg beperkt. Er is wel een handleiding te vinden, die echter nog in bewerking schijnt te zijn. De beperkte functies en de simpele interface maken een uitgebreide handleiding wellicht overbodig. De ontwikkeling van Cryptomator is volgens de changelog eind 2014 begonnen en de broncode staat op GitHub. De recentste 1.0-versie is van 9 maart dit jaar.

MiniLock en Disk Utility

MiniLock

De gratis, open source Chrome-plug-in miniLock is ontwikkeld door de Libanees Nadim Kobeissi, die ook achter de versleutelde webchat Cryptocat zit. Het eenvoudige programma is gebaseerd op public key cryptography, waarbij op basis van de curve25519-kromme een publieke sleutel wordt aangemaakt aan de hand van een wachtwoord en een e-mailadres. Daardoor past deze bijvoorbeeld in een tweet, wat het delen vergemakkelijkt. Het nadeel is dat een sleutel die op deze manier is gecreëerd, minder veilig is door een gebrek aan entropie. Daarnaast maakt miniLock een geheime privésleutel aan. De publieke sleutel, in dit geval ook wel ‘miniLock ID’ genoemd, faciliteert het delen van versleutelde bestanden met andere miniLock-gebruikers. De software maakt gebruik van de cryptografische bibliotheek TweetNaCl, dit is een implementatie van de NaCl-bibliotheek die past in honderd tweets.

De gratis, open source Chrome-plug-in miniLock is ontwikkeld door de Libanees Nadim Kobeissi, die ook achter de versleutelde webchat Cryptocat zit. Het eenvoudige programma is gebaseerd op public key cryptography, waarbij op basis van de curve25519-kromme een publieke sleutel wordt aangemaakt aan de hand van een wachtwoord en een e-mailadres. Daardoor past deze bijvoorbeeld in een tweet, wat het delen vergemakkelijkt. Het nadeel is dat een sleutel die op deze manier is gecreëerd, minder veilig is door een gebrek aan entropie. Daarnaast maakt miniLock een geheime privésleutel aan. De publieke sleutel, in dit geval ook wel ‘miniLock ID’ genoemd, faciliteert het delen van versleutelde bestanden met andere miniLock-gebruikers. De software maakt gebruik van de cryptografische bibliotheek TweetNaCl, dit is een implementatie van de NaCl-bibliotheek die past in honderd tweets.

Het versleutelen van bestanden of mappen gebeurt door deze naar het miniLock-venster te slepen. Daarna kunnen naast de eigen ook andere gebruikers via miniLock-id’s geselecteerd worden, die de bestanden kunnen ontsleutelen. Daarna kan het gegenereerde miniLock-bestand op een gewenste locatie opgeslagen worden. Voor decryptie kunnen gebruikers hetzelfde proces volgen.

drag-and-drop-veld om bestanden te versturen

drag-and-drop-veld om bestanden te versturen

Een van de nadelen van het programma is dat de eisen aan het wachtwoord niet duidelijk worden uitgelegd. Dat kan bij sommige gebruikers tot frustratie leiden, doordat hun wachtwoord steeds opnieuw wordt geweigerd.

Het grote voordeel is dat het programma in 2014 is geaudit door het Cure53-team. De audit werd in vier dagen uitgevoerd en leverde geen kritieke beveiligingsproblemen op. Aan de broncode op GitHub te zien is de laatste release met versie 1.0.2 uitgekomen op 18 augustus 2014, kort na de audit. Sindsdien zijn er nog wel nieuwe issues aangemaakt, maar deze zijn dus niet meegenomen in een nieuwe release. Voor een dergelijk simpel programma is dit wellicht geen probleem, maar het betekent ook dat de ontwikkeling is stilgelegd.

OS X Disk Utility

Net zoals BitLocker in Windows de mogelijkheid biedt om bestanden te versleutelen, heeft OS X ingebouwde software met een soortgelijke functie. Met Disk Utility is het mogelijk een versleuteld disk image te creëren, dat kan met een bestaande map of met een geheel nieuw bestand.

Net zoals BitLocker in Windows de mogelijkheid biedt om bestanden te versleutelen, heeft OS X ingebouwde software met een soortgelijke functie. Met Disk Utility is het mogelijk een versleuteld disk image te creëren, dat kan met een bestaande map of met een geheel nieuw bestand.

Er is zeer weinig over de werking van deze software bekend, omdat OS X geen open broncode ter beschikking stelt. Ook hier moet dus weer, net als bij BitLocker, vertrouwd worden op de maker, in dit geval Apple. Het bedrijf zelf stelt een handleiding ter beschikking, waaruit blijkt dat er gekozen kan worden uit 128bit- en 256bit-aes-encryptie. Kiest de gebruiker een map, dan wordt deze versleuteld. In het geval van een nieuw disk image kan gekozen worden voor een bepaalde grootte of voor dynamische toewijzing van geheugen. Daarna kunnen gebruikers bestanden ernaartoe kopiëren, nadat het met een gekozen wachtwoord gemount is.

Voor encryptie van de volledige harde schijf kunnen OS X-gebruikers terecht bij het ingebouwde FileVault. Dit programma maakt gebruik van 128bit-xts-aes-encryptie, die een betere bescherming biedt tegen bepaalde aanvallen waarbij versleutelde gegevens worden gewijzigd. Nadat een harde schijf met FileVault is versleuteld, moet er bij het starten steeds een tijdens het encryptieproces gekozen wachtwoord ingevoerd worden. Net als bij de andere programma's die volume-encryptie ondersteunen, zijn bestanden alleen versleuteld zolang ze op het systeem aanwezig zijn. Voor FileVault geldt overigens dat belangrijke delen opensource zijn in te zien, via de corresponderende pagina van Apple.

Tot slot

Een aantal tools, met elk een eigen functie, is de revue gepasseerd. Zo zijn er de beide forks van TrueCrypt, waarvan VeraCrypt de verst ontwikkelde is. Ook schijnt er genoeg animo en interesse te zijn om het project door te zetten. Deze programma's bezitten uitgebreide functionaliteit, maar kunnen daarmee drempels opwerpen voor onervaren gebruikers. Voor degene die op zoek is naar de eenvoudigste oplossing, zijn er AxCrypt en AES Crypt. Deze vervullen ongeveer dezelfde functie, namelijk het versleutelen van losse bestanden. Er is geen uitgebreide interface aanwezig en beide hebben hun eigen voor- en nadelen.

Onmogelijk te zeggen of Microsoft en Apple kwetsbaarheden hebben ingebouwd

Sommige programma's zijn al aanwezig in de standaardinstallaties van de besturingssystemen van de meeste gebruikers, zoals BitLocker voor Windows en de OS X Disk Utility. Omdat de programma's closed source zijn, is het onmogelijk te zeggen of Microsoft en Apple al dan niet opzettelijke kwetsbaarheden hebben ingebouwd, waardoor bijvoorbeeld overheden toegang kunnen krijgen tot versleutelde gegevens. De lage drempel maakt deze programma's echter aantrekkelijk voor een gebruiker die tot nu toe helemaal geen encryptie toepaste.

Voor de Windows-gebruiker biedt Gpg4win een uitkomst met een degelijke gpg-implementatie, die voorzien is van uitgebreide handleidingen. Deze software is ook geschikt om in kantooromgevingen te worden toegepast, door de integratie met Windows en Office. MiniLock geeft gebruikers de mogelijkheid om op een eenvoudige manier bestanden te versleutelen en met anderen te delen. De plug-in is weliswaar alleen voor Chrome verkrijgbaar, maar er is wel een audit van de software uitgevoerd.

Cryptomator ten slotte is de jongste tool in de reeks en verrast door een simpele interface en een goed doordachte toepassing. De aanwezigheid op verschillende platforms maakt deze software geschikt om versleutelde bestanden via opslagdiensten over internet te beheren. Ook lijkt de ontwikkeling in volle gang te zijn.

| Tool |

Open source |

OS |

Encryptie |

Pluspunten |

Minpunten |

| VeraCrypt |

Ja, met beperking |

Windows

Linux

OS X

|

Volledige harde schijf, bestanden door middel van vaults |

Actieve ontwikkeling en pakt gebreken TrueCrypt aan

|

Geen tool voor beginners |

| BitLocker |

Nee |

Windows |

Losse bestanden en volledige harde schijf |

Eenvoudig gebruik, standaard aanwezig in meeste versies van Windows |

Broncode niet openbaar |

| AES Crypt |

Ja |

Windows

Linux

OS X

|

Losse bestanden |

Zeer simpele tool, eenvoudig in gebruik |

Geen notificatie

bij korte wachtwoorden, beperkte versiegeschiedenis |

| Gpg4win |

Ja |

Windows |

Losse bestanden |

Uitgebreide tool met veel functies, actieve ontwikkeling, goede documentatie |

Geen ondersteuning voor verschillende platforms, voor GPG geldt dit echter wel |

| CipherShed |

Ja |

Windows

Linux

OS X |

Volledige harde schijf, bestanden door middel van vaults |

Goede documentatie aanwezig |

Tot nu toe weinig redenen om CipherShed boven VeraCrypt te verkiezen |

| AxCrypt |

Ja |

Windows |

Losse bestanden |

Eenvoudige tool met mogelijkheid tot gebruik van een sleutelbestand |

Installer heeft adware aan boord, laatste versie is uit 2014 |

| Cryptomator |

Ja |

Windows

Linux

OS X

iOS |

Losse bestanden door middel van vaults |

Actieve ontwikkeling, veel platforms, eenvoudig gebruik |

Weinig informatie aanwezig |

| MiniLock |

Ja |

Chrome-browser |

Losse bestanden |

Mogelijkheid om bestanden te delen, eenvoudige drag-and-dropfunctie, audit uitgevoerd |

Alleen beschikbaar voor Chrome, wachtwoordeisen zijn niet duidelijk |

| Disk Utility |

Nee |

OS X |

Losse bestanden door middel van een disk image |

Standaard aanwezig op OS X, eenvoudig gebruik |

Broncode niet publiek beschikbaar |

Voordat andere encryptiesoftware besproken kan worden, verdient

Voordat andere encryptiesoftware besproken kan worden, verdient  VeraCrypt is een gratis

VeraCrypt is een gratis  VeraCrypt-interface met gekoppelde container van 500MB, versleuteld met AES

VeraCrypt-interface met gekoppelde container van 500MB, versleuteld met AES BitLocker is onderdeel van het Windows-besturingssysteem en is daarmee niet open source. Het is aanwezig in de Ultimate- en Enterprise-versies van Windows Vista en Windows 7. In Windows 8, 8.1 en 10 is het aanwezig in de Pro- en Enterprise-versies. Ook is Windows Server 2008 en hoger voorzien van de encryptiesoftware. Het programma heeft enkele

BitLocker is onderdeel van het Windows-besturingssysteem en is daarmee niet open source. Het is aanwezig in de Ultimate- en Enterprise-versies van Windows Vista en Windows 7. In Windows 8, 8.1 en 10 is het aanwezig in de Pro- en Enterprise-versies. Ook is Windows Server 2008 en hoger voorzien van de encryptiesoftware. Het programma heeft enkele /i/2001051615.png?f=imagenormal) BitLocker-interface met opties voor het toepassen en opheffen van encryptie

BitLocker-interface met opties voor het toepassen en opheffen van encryptie AES Crypt

AES Crypt de wachtwoordprompt van AES Crypt

de wachtwoordprompt van AES Crypt Gpg4win

Gpg4win Opties voor ondertekenen en archiveren bij versleutelen

Opties voor ondertekenen en archiveren bij versleutelen Net als VeraCrypt is

Net als VeraCrypt is  AxCrypt biedt, net als AES Crypt, de mogelijkheid om een enkel bestand te versleutelen. Er is dus geen optie voor het versleutelen van mappen of hele volumes. Het programma is eveneens toegankelijk via een rechtsklik-contextmenu. Versleutelde bestanden zijn te herkennen aan de .axx-extensie.

AxCrypt biedt, net als AES Crypt, de mogelijkheid om een enkel bestand te versleutelen. Er is dus geen optie voor het versleutelen van mappen of hele volumes. Het programma is eveneens toegankelijk via een rechtsklik-contextmenu. Versleutelde bestanden zijn te herkennen aan de .axx-extensie. AxCrypt-interface met optie voor sleutelbestand

AxCrypt-interface met optie voor sleutelbestand/i/2001027419.png?f=imagenormal) Cryptomator

Cryptomator De eenvoudige Cryptomator-interface

De eenvoudige Cryptomator-interface De gratis, open source Chrome-plug-in

De gratis, open source Chrome-plug-in  drag-and-drop-veld om bestanden te versturen

drag-and-drop-veld om bestanden te versturen Net zoals BitLocker in Windows de mogelijkheid biedt om bestanden te versleutelen, heeft OS X ingebouwde software met een soortgelijke functie. Met Disk Utility is het mogelijk een versleuteld disk image te creëren, dat kan met een bestaande map of met een geheel nieuw bestand.

Net zoals BitLocker in Windows de mogelijkheid biedt om bestanden te versleutelen, heeft OS X ingebouwde software met een soortgelijke functie. Met Disk Utility is het mogelijk een versleuteld disk image te creëren, dat kan met een bestaande map of met een geheel nieuw bestand.:strip_icc():strip_exif()/i/2001352273.jpeg?f=fpa_thumb)

/i/2001205259.png?f=fpa_thumb)

/i/2000958173.png?f=fpa)