Beveiligingsonderzoekers hebben een methode ontwikkeld die hen in staat stelt via een app alle iOS-handelingen van een gebruiker te registreren en naar een server te sturen. De app werkt ook op iPhones zonder jailbreak, omdat de onderzoekers de App Store kunnen omzeilen.

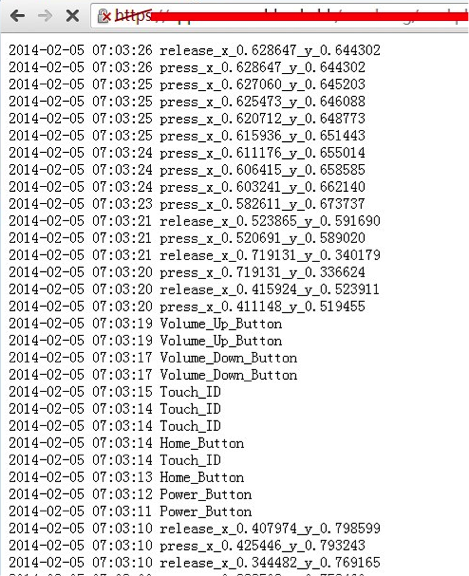

Medewerkers van het beveiligingsbedrijf FireEye tonen op hun blog een proof-of-concept-app die ze buiten de App Store om kunnen distribueren. De app draait op de achtergrond en is in staat informatie over alle handelingen van de gebruiker op te slaan, zo worden ook aanrakingen van het touchscreen opgeslagen, inclusief schermcoördinaten. De app is getest op iOS 7.0.4, maar werkt volgens de onderzoekers ook op versies 7.0.5, 7.0.6 en 6.1.x.

Gebruikers kunnen in de instellingen aangeven welke apps op de achtergrond mogen blijven draaien. Apps kunnen deze instelling echter omzeilen voor specifieke doeleinden. Als een app bijvoorbeeld aangeeft dat er muziek moet blijven spelen, krijgt de app automatisch toestemming om in de achtergrond te draaien.

Vanwege het strenge review-proces van Apple zou een dergelijke app echter nooit in de App Store worden toegelaten; de onderzoekers van FireEye zouden een manier hebben gevonden om de App Store te omzeilen. Door middel van phishing zouden ze een gebruiker kunnen overhalen om de app te installeren. Het kan ook via een kwetsbaarheid in een ander app. De onderzoekers hebben nog geen verdere informatie bekendgemaakt over de gebruikte methode. Ze zeggen met Apple samen te werken om het probleem op te lossen.

:strip_exif()/i/1317760095.png?f=thumbmedium)

:fill(white):strip_exif()/i/1347476521.jpeg?f=thumbmedium)

/i/2000545978.png?f=fpa)

:fill(white):strip_exif()/i/1378837430.jpeg?f=thumbmedium)

:fill(white):strip_exif()/i/1378838162.jpeg?f=thumbmedium)

:strip_exif()/i/1311148330.gif?f=fpa)

:strip_exif()/i/1257764497.gif?f=fpa)

:strip_exif()/i/1379581207.jpeg?f=fpa)

/i/1244483275.png?f=fpa)

/i/1378890218.png?f=fpa)

/i/1280396040.png?f=fpa)