Releasegroep MeGaHeRTZ heeft sinds zijn verschijning negen maanden geleden op grote schaal warez verspreid die voorzien blijkt te zijn van spyware. De programma's van de groep stuurden gegevens als het ip-adres van geïnfecteerde systemen door.

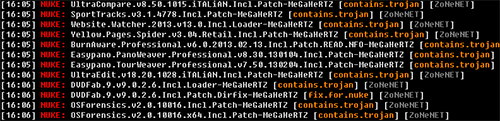

Alle warez die de releasegroep MeGaHeRTZ verspreidde, bevat malware die gegevens als ip-adres, gebruikersnamen, computernamen en gegevens over opslagmedia verzamelt, zo ontdekte de warez-scene volgens Torrentfreak. De spyware-verspreiding werd ontdekt nadat een gebruiker onverwachte activiteit zag via poort 25, die gebruikt wordt voor e-mail. De verzamelde data werd gebundeld verstuurd naar een van drie e-mailadressen die te relateren zijn aan MeGaHeRTZ. Onduidelijk is wat de groepering doet met de gegevens.

MeGaHeRTZ is een vrij nieuwe releasegroep die begin dit jaar op internet verscheen. De groep zou in korte tijd veel programma's inclusief patches uitgebracht hebben, zoals BurnAware Professional, SmartFTP en DVDFab. De releases zijn inmiddels in de warez-scene op de zwarte lijst gezet, maar zullen nog wel op tal van andere plekken op internet te downloaden zijn. Releasegroepen brengen warez binnen een kleine kring uit, vrijwel altijd voordat de content via andere manieren op internet te vinden is. Pas daarna sijpelen releases door naar bijvoorbeeld openbare uitwisselingsnetwerken.

:strip_exif()/i/1105116856.jpg?f=fpa)

/i/2000541579.png?f=fpa)

/i/1196956563.png?f=fpa)

/i/1213365667.png?f=fpa)

/i/1195461505.png?f=fpa)